Audit et fonction informatique

DSCG : Management des SI Audit et Fonction informatique

Audit et fonction informatique

La fonction informatique de l’entreprise est à prendre en compte dans la définition du contenu du plan

de mission, notamment en termes de séparation des fonctions, gestion des mouvements de

personnel, gestion des projets, fiabilité des processus informatiques (pilotage, développement,

maintenance, exploitation, sécurité du système d'information).

L’organisation de la fonction informatique

Objectif

Objectif

L’étude de l’organisation de la fonction informatique consiste à considérer son adéquation aux

besoins et aux enjeux de l’entreprise, le respect du principe de séparation des tâches et le niveau de

dépendance de l’entreprise vis-à-vis de prestataires externes.

Travaux à réaliser

Travaux à réaliser

Les éléments utiles à l’étude de l’organisation de la fonction informatique sont les suivants :

•les caractéristiques de l’organisation informatique :

•l’existence ou non de la fonction informatique,

•la vérification de l’existence d’un organigramme à jour comprenant une définition des

fonctions et un partage clair des rôles et des responsabilités pour chaque poste,

•la vérification que l’ensemble des composantes d’une fonction informatique est

convenablement pris en compte et notamment : exploitation, études, et sécurité

informatique,

•la séparation des tâches :

•le caractère distinct des tâches et des environnements relatifs aux fonctions Études

et Exploitation,

•le maintien de la séparation des tâches lors de la rotation des équipes, des congés ou

du départ d’un salarié,

•le recours aux prestataires :

•nombre de prestataires,

•degré de dépendance vis-à-vis des prestataires,

•fonctions exercées.

Modalités pratiques

Modalités pratiques

Afin de réaliser cette étude, il est nécessaire d’organiser des entretiens avec le responsable

informatique. Ces entretiens portent sur les sujets suivants :

•description de l’organigramme général et de la fonction informatique,

•description des postes, des fonctions et des responsabilités des membres de la fonction

informatique,

•tâches effectuées par l’informatique et localisation géographique des services,

•recours à la sous-traitance,

•séparation des tâches.

Les informations recueillies auprès du responsable informatique peuvent être complétées en

effectuant des entretiens avec les responsables des départements opérationnels.

L’analyse de l’organisation de la fonction informatique dans le plan de mission conduit à déterminer

des situations où le risque sur la fiabilité du système d’information sera plus ou moins important.

1/3

DSCG : Management des SI Audit et Fonction informatique

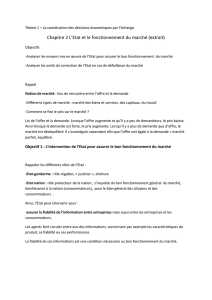

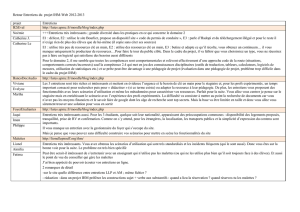

Incidence sur la fiabilité du système d’information

Faible Modérée Elevée

Organisation

informatique

Fonctions gérées par des services

indépendants.

Fonction sécurité exercée par un responsable

dédié.

Organisation adaptée aux besoins.

Représentation de la fonction informatique

auprès de la direction. Informations

concernant la gestion de l’informatique

fournies à direction.

Fonction sécurité existant

partiellement. Définition peu

claire des rôles et

responsabilités.

Représentation non

systématique de la fonction

informatique auprès de la

direction.

Services partageant plusieurs

fonctions (notamment les études

et l’exploitation).

Fonction sécurité non gérée.

Pas de représentation de la

fonction informatique auprès de

la direction.

Rôles et responsabilités non

définis de manière claire.

Séparation des

tâches

Séparation assurée à tous les niveaux.

Suivi de cette séparation.

Implication des utilisateurs.

Séparation assurée mais

aucun contrôle réalisé.

Faible implication des

utilisateurs.

Les mêmes personnes ont en

charge les études et

l’exploitation.

Aucune implication des

utilisateurs.

Externalisation * Toutes les fonctions sont assurées par

l’entreprise.

Quelques fonctions sont

partiellement externalisées.

Fonctions sensibles

externalisées. Ressources

internes réduites.

* L’appréciation du risque entraîné par l’externalisation de la fonction informatique doit également

porter sur l’analyse du contrat qui lie l’entreprise à son prestataire, ainsi que sur la maîtrise par

l’entreprise des prestations sous-traitées.

Résultat

Résultat

Les différents éléments sont totalement indépendants tout en se révélant d’un même niveau

d’importance pour l’entreprise. Cela signifie que si l’un d’eux présente des faiblesses, alors

l’organisation informatique dans son ensemble aura une incidence élevée sur les risques à évaluer.

Les risques potentiels liés à l’organisation de la fonction informatique peuvent se traduire de la façon

suivante pour le commissaire aux comptes :

•l'absence de séparation des fonctions peut impliquer un plus grand risque de fraude,

•l'absence de maîtrise du système d'information (sous-traitants non encadrés, manque de

compétences internes sur certains thèmes) peut impliquer un risque sur la continuité de

l'exploitation,

•des erreurs de développement ou l'incapacité du département informatique à maintenir une

application peuvent avoir pour conséquence des erreurs dans la valorisation des flux ou un

risque de non exhaustivité des enregistrements comptables.

Les compétences informatiques

Objectif

Objectif

L’étude des compétences informatiques consiste à considérer le niveau de compétence du personnel,

la charge de travail, le niveau de rotation du personnel informatique de l’entreprise.

Travaux à réaliser

Travaux à réaliser

Les éléments à prendre en compte dans l’étude des compétences informatiques sont les suivants :

•niveau de compétence :

•compétences en rapport avec les besoins actuels et futurs notamment dans la

perspective programmée d’un changement de technologie,

•niveau de formation,

•mesure des performances du personnel,

•charge de travail par rapport aux ressources humaines disponibles :

•niveau d’occupation (nombre heures supplémentaires/nombre heures travaillées),

•importance de la dépendance vis-à-vis des personnes clés,

•existence des ressources nécessaires pour l’exécution des opérations régulières

(validation du responsable de service pour prise de congés, modalités de gestion des

35 heures),

•niveau de rotation du personnel :

2/3

DSCG : Management des SI Audit et Fonction informatique

•nombre de départs sur les deux dernières années,

•stabilité du niveau d’occupation,

•motivation des collaborateurs.

Modalités pratiques

Modalités pratiques

Cette étude peut s’effectuer :

•par entretiens avec le responsable informatique sur :

•l’évolution du budget formation sur les trois dernières années,

•les mesures de performances du personnel informatique,

•le niveau d’occupation du personnel (nombre heures supplémentaires/nombre heures

travaillées),

•la dépendance à des personnes clés par l’étude de la répartition des heures

supplémentaires,

•l’évolution du taux d’occupation des collaborateurs (évolution des heures travaillées

sur les 3 dernières années),

•le degré de motivation des collaborateurs (prise de connaissance des comptes-

rendus annuels d’entretien),

•par l’analyse des documents suivants :

•calendrier des formations,

•comptes-rendus annuels des entretiens d’évaluation,

•rapprochement du calendrier des formations avec les comptes-rendus annuels,

•par des entretiens avec des utilisateurs clés représentatifs des différentes directions.

Afin de confirmer les informations collectées précédemment, il peut être nécessaire de rencontrer un

collaborateur du département informatique. Les acteurs en charge de la sécurité technique, de

l’administration du réseau, de la gestion des bases de données, peuvent nécessiter des compétences

pointues.

L’analyse des compétences informatiques dans le plan de mission conduit à déterminer des situations

où le risque sur la fiabilité du système d’information sera plus ou moins important.

Incidence sur la fiabilité du système d’information

Faible Modérée Elevée

Niveau de

compétence

Personnel qualifié et motivé à tous les

niveaux de la hiérarchie. Programme

de formation défini en accord avec la

stratégie de l’entreprise pour

l’acquisition de nouvelles

compétences et la conservation du

personnel.

Personnel inégalement

qualifié et personnel

nouvellement embauché.

Budget de formation défini.

Personnel inexpérimenté et peu

formé. Démotivation.

Charge de travail

Ressources humaines suffisantes

pour couvrir les besoins actuels.

Revue des ressources réalisée

périodiquement pour s’assurer de

l’adéquation avec les besoins.

Ressources suffisantes pour

les besoins actuels.

Estimation informelle des

futures charges de travail.

Heures supplémentaires

régulièrement nécessaires.

Déficit en ressources. Pas de

mesure des besoins. Dépendance

vis-à-vis des personnes clés.

Absence de budget pour augmenter

les ressources.

Niveau de rotation

Rotation limitée. Toutes les activités

sont couvertes par des personnes

expérimentées.

Rotation régulière. Mesures

mises en place afin de

remplacer les personnes

clés dans des délais

raisonnables.

Rotation fréquente du personnel.

Difficultés pour retenir le personnel.

Difficultés à remplacer les

personnes clés.

Résultat

Résultat

La prise en considération individuelle des éléments cités précédemment permet d’apprécier

globalement l’incidence que peuvent avoir les compétences informatiques sur le plan de mission.

3/3

1

/

3

100%