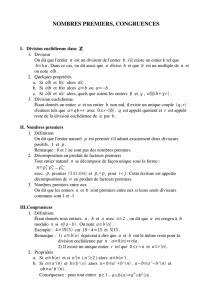

cryptographie - Colegio Francia

CRYPTOGRAPHIE FICHE 22

Le chiffrement de César

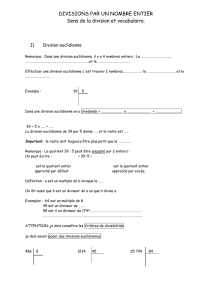

Ex 22.1 On assimile les lettres A, B, C, ..., Z aux nombres 0, 1, 2, ..., 25 et on code un nombre

x par

)(xf

en définissant

)(xf

comme le reste de la division euclidienne de

kx

par 26, où

k est un entier donné.

Prenons par exemple

17k

.

Coder le mot SECRET. Décoder le mot VLTCZUV.

Le chiffrement affine

Ex 22.2 On définit maintenant définissant

)(xf

comme le reste de la division euclidienne de

31511 x

par 26.

a) Coder le mot CHAT.

b) On se propose de décoder le mot FBNQVDP.

Résoudre l'équation

12611 ba

, a et b désignant des entiers.

Montrer que si

)(xfy

, alors x est

)(yg

, le reste de la division euclidienne de

217 y

par

26.

Décoder le mot FBNQVDP.

Un autre chiffrement affine

Ex 22.3 On définit maintenant définissant

)(xf

comme le reste de la division euclidienne de

4017 x

par 26.

a) Coder le mot NUAGE.

b) On se propose de décoder le mot SQROMOB. S'inspirer de l'exercice précédent.

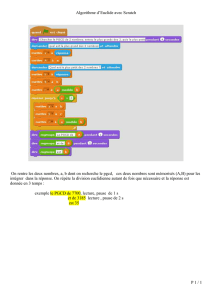

Le chiffrement de Lester Hill

Ex 22.4 Dans ce chiffrement, la fonction de codage agit sur des couples de nombres entre 0 et

25 :

);();(: 2121 yyxxf

avec, par exemple :

2638

26115

212

211 xxy

xxy

.

Il faut grouper les lettres par deux (quitte à ajouter une lettre quelconque à la fin du message).

Les lettres KL, par exemple, fournissent

)11;10();( 21 xx

, d'où

)9;15();( 21 yy

et se

codent donc par PJ.

a) Coder le mot REQUIN.

b) Montrer que pour le décodage on peut utiliser la fonction

);();(: 2121 xxyyg

définie par

265873

2611373

212

211 yyx

yyx

c'est-à-dire

2614

26311

212

211 yyx

yyx

.

c) Décoder le mot FIJIMI.

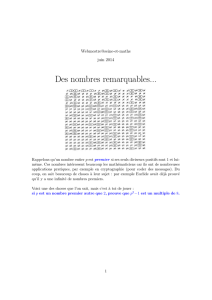

Principe du système RSA (inventé en 1978 par Rivest, Shamir et Adleman)

La personne A qui veut recevoir des messages codés qu'elle est la seule à pouvoir décoder

procède ainsi :

1. Elle choisit deux grands nombres premiers distincts p et q et effectue le produit

pqn

.

2. Elle choisit un entier e compris entre 2 et

)1)(1( qp

et premier avec

)1)(1( qp

.

3. Elle détermine un entier d tel que

)1)(1(1 qped

.

A "publie" les nombres n et e, mais garde secret le nombre d.

Exemple :

48972405019n

et

37e

.

La fonction de codage

nxxf e.mod)(

(reste de la division euclidienne de

e

x

par n) peut

donc être utilisée par tous pour envoyer des messages à A. Plus précisément, on peut montrer

que f réalise une bijection de

1;0 n

dans

1;0 n

et que la bijection réciproque (fonction

de décodage) est

nxxg d.mod)(

.

Une personne ne connaissant que n et e ne peut pas facilement découvrir d et donc g. En effet,

pour trouver d il faudrait connaître p et q, or si p et q sont assez grands (100 chiffres chacun

par exemple) un ordinateur même puissant est incapable de décomposer le produit

pqn

pour trouver p et q.

Tout le monde peut donc coder, mais seule A peut décoder. Ce type de système de codage est

appelé chiffrement à clé publique.

Bien entendu, avant de procéder au chiffrement, il faut convenir d'un encodage simple du

texte en une suite de nombres compris entre 0 et

1n

.

1

/

2

100%