Cryptographie `a clef publique

Cryptographie `a clef publique

C´ecile Schryve - Laurent Gajny

24 mai 2010

1

Table des mati`eres

1 Clef secr`ete, clef publique 3

1.1 Cryptographie `a clef secr`ete . . . . . . . . . . . . . . . . . . . 3

1.1.1 Principe .......................... 3

1.1.2 Quelques exemples . . . . . . . . . . . . . . . . . . . . 5

1.2 Cryptographie `a clef publique . . . . . . . . . . . . . . . . . . 6

1.3 Clef publique contre Clef priv´ee . . . . . . . . . . . . . . . . . 7

2 El´ements d’Alg`ebre 9

2.1 Le petit th´eor`eme de Fermat . . . . . . . . . . . . . . . . . . . 9

2.2 Le groupe multiplicatif . . . . . . . . . . . . . . . . . . . . . . 10

2.3 La fonction ϕd’Euler....................... 10

3 Diffie-Hellman et RSA 11

3.1 Echange de clef Diffie-Hellman . . . . . . . . . . . . . . . . . . 11

3.1.1 Principe .......................... 11

3.1.2 Outils math´ematiques et algorithmes . . . . . . . . . . 12

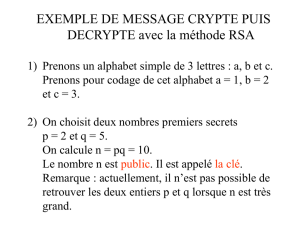

3.2 RSA ................................ 16

3.2.1 Avantages et inconv´enients du cryptosyst`eme . . . . . 16

3.2.2 Le protocole RSA . . . . . . . . . . . . . . . . . . . . . 16

3.2.3 Le th´eor`eme du RSA . . . . . . . . . . . . . . . . . . . 17

3.2.4 La signature dans RSA . . . . . . . . . . . . . . . . . . 18

4 Tests de primalit´e 18

4.1 Un premier test bas´e sur le petit th´eor`eme de Fermat . . . . . 19

4.2 Test de Solovay-Strassen . . . . . . . . . . . . . . . . . . . . . 21

4.3 Test de Miller-Rabin . . . . . . . . . . . . . . . . . . . . . . . 23

5 Programmation 26

5.1 Tests de primalit´e . . . . . . . . . . . . . . . . . . . . . . . . . 27

5.2 LeprotocoleRSA......................... 29

2

Depuis longtemps, les hommes ont eu le souci de pouvoir se commu-

niquer des donn´ees de mani`ere confidentielle, que ce soit pour s’´echanger

des messages personnels aussi bien que des messages militaires. Pour cela,

les hommes ont invent´e la cryptologie. Elle existe depuis l’Antiquit´e mais

pendant longtemps, elle fut consid´er´ee comme de l’art et c’est `a partir du

XVIII`eme si`ecle qu’elle devint r´eellement une science. Dans notre expos´e,

nous allons nous pencher plus particuli`erement sur une partie de la cryp-

tologie : la cryptographie. Elle fait donc partie, avec la cryptanalyse, de la

cryptologie, qui est la science englobant le chiffrement et le d´echiffrement de

messages cod´es, messages cod´es que l’on appelle ´egalement cryptogrammes.

Plus pr´ecis´ement, la cryptographie est la discipline de la cryptologie qui a

pour objectif d’assurer la s´ecurit´e lors de la transmission de messages. Par

s´ecurit´e, nous entendons la confidentialit´e mais ´egalement l’authenticit´e de

l’exp´editeur et du destinataire. Pour se faire, les cryptogrammes utilisent

des clefs pour chiffrer les messages. La cryptographie traditionnelle est donc

une science traitant de la transmission confidentielle de donn´ees et ´etudiant

les diff´erentes m´ethodes permettant la transmission de messages sous forme

d´eguis´ee tel que seul le destinataire soit capable de les lire. Mˆeme si nous

avons des applications concr`etes de la cryptographie, il ne faut pas oublier

qu’il y a un aspect math´ematique qui se cache derri`ere tout ¸ca. De plus, nous

pouvons dire que l’´evolution de la cryptographie est li´ee `a l’´evolution des

math´ematiques mais aussi de l’informatique car c’est grˆace `a l’informatique

qu’elle connu un essor important. De nos jours, la cryptographie peut ˆetre

utilis´ee dans les domaines militaire, commercial mais aussi pour la protection

de la vie priv´ee.

1 Clef secr`ete, clef publique

1.1 Cryptographie `a clef secr`ete

1.1.1 Principe

La cryptographie `a clef secr`ete est utilis´ee depuis bien longtemps. Elle per-

met `a deux personnes poss´edant un secret commun de communiquer confi-

dentiellement. En effet, on a le probl`eme suivant : Alice veut envoyer un

message `a Bob (par la suite, Alice et Bob pourront ˆetre repr´esent´es par A

et B) mais ne veut pas que les autres soient au courant. Pour cela, elle va

d’abord se mettre d’accord avec Bob sur un secret commun qui va leur per-

mettre de chiffrer et de d´echiffrer les messages. Maintenant, nous allons vous

pr´esenter la proc´edure :

3

Figure 1 – Mod´elisation d’une communication confidentielle entre A et B

en pr´esence de O.

– Alice va donc ´ecrire son message en clair puis le chiffrer grˆace au secret

commun.

– Ensuite, Alice va envoyer son message `a Bob et il pourra le d´echiffrer

facilement car il est le seul `a connaˆıtre le secret, hormis Alice.

Le secret commun d’Alice et Bob s’appelle la clef, que l’on note en g´en´eral

K, et on s’aper¸coit que si une troisi`eme personne Oscar (repr´esent´e par O

dans la suite) ne poss`ede pas Kalors elle ne peut pas d´echiffrer le message.

Grˆace au sch´ema ci-apr`es, nous pouvons voir qu’Oscar ne peut pas d´echiffrer

le message s’il ne poss`ede pas la clef mais il pourrait tr`es bien essayer un cer-

tain nombre de possibilit´es et par chance, tomber rapidement sur la solution.

Alice et Bob ne peuvent donc pas choisir n’importe comment leur cl´e. Ce-

pendant, s’ils font attention aux diff´erents principes suivants :

– La s´ecurit´e repose sur le secret de la clef et non sur le secret de l’algo-

rithme.

– Le d´echiffrement sans la clef doit ˆetre impossible (en temps raison-

nable).

– Trouver la clef `a partir du clair et du chiffr´e est impossible (en temps

raisonnable).

Alors th´eoriquement, Oscar ne pourra pas casser le syst`eme. Les principes

´enonc´es font partis des principes de Kerckhoffs.

4

1.1.2 Quelques exemples

Le chiffrement de Jules C´esar

Le chiffrement par d´ecalage est aussi appel´e chiffrement de Jules C´esar

car il a ´et´e consid´er´e comme le cr´eateur de cette m´ethode. En effet, mˆeme si

on a retrouv´e des traces de messages chiffr´es grˆace `a une clef qui d´ecale les

lettres chez les Grecs, on sait que Jules C´esar n’a eu aucun contact avec ces

messages et on peut consid´erer qu’il a r´einvent´e le fait de chiffrer les messages.

Pour son ´epoque, ce fut r´evolutionnaire car jamais personne n’y avait pens´e,

et surtout, si le message ´etait intercept´e, il ´etait illisible pour les ennemis.

D’ailleurs, on retrouve dans des ´ecrits de personnes de l’´epoque que C´esar

´ecrivait des messages incompr´ehensibles en n’alternant pas n´ecessairement les

voyelles et les consonnes comme ils le connaissaient pour faire des phrases.

C´esar a donc surpris, innov´e et mis au point une strat´egie militaire que ses

ennemis ne pouvaient pas contrer car ils ne connaissaient pas le moyen de

d´echiffrer et ils ne connaissaient donc pas la clef. Mais en quoi consiste ce

chiffrement plus pr´ecis´ement ?

Ce chiffrement consiste donc `a d´ecaler les lettres d’un certain nombre de

rangs. Pour cela, il faut ´ecrire l’alphabet et chaque lettre sera remplac´e par

la lettre que l’on obtient lorsque l’on se d´ecale du nombre de lettres voulues

vers la droite. Mais regardons le sur des exemples :

–JULES CESAR deviendra OZQJX HJXFW si on d´ecale de 5 rangs

c’est-`a-dire si on remplace Apar F,Epar J,. . .

–ALEA JACTA EST sera remplac´e par DOHD MDFWD HVW si on

d´ecale de 3 rangs, si on remplace Apar D,Bpar E,. . . ,Zpar C.

La clef secr`ete, que connaˆıt donc C´esar et son interlocuteur, est donc Fou

alors 5, qui correspond au nombre de lettres `a passer avant d’arriver `a celle

souhait´ee pour le premier cas et pour le deuxi`eme, la cl´e sera Dou 3.

Pour chiffrer son message, C´esar va donc tout d’abord l’´ecrire en clair,

c’est-`a-dire en latin. Puis, pour le chiffrer, il va d´ecaler les lettres en utili-

sant la cl´e secr`ete (qui lui indique donc le nombre de rang ou la lettre qui

remplace A), C´esar, lui, d´ecale les lettres vers la droite mais lorsque le des-

tinataire re¸coit le message, pour le d´echiffrer, il doit d´ecaler les lettres, du

mˆeme nombre de rang, mais vers la gauche. Ainsi, il va d´ecouvrir le message

en clair ´emis par C´esar.

Cela peut se faire avec n’importe quelle lettre puisque lorsque l’on arrive `a

la lettre Z, on repart au d´ebut, c’est-`a-dire `a A. Selon l’histoire, Jules C´esar

utilisait principalement la clef de chiffrement 3, ou encore D.

5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

1

/

33

100%