Télécharger - Palo Alto Networks

Palo Alto Networks | Fiche technique Vue d’ensemble du pare-feu nouvelle génération 1

Par le passé, seules deux solutions s’offraient à vous : tout bloquer,

dans l’intérêt de la sécurité réseau ou tout activer, dans l’intérêt

de votre entreprise. Ces solutions antagonistes laissaient peu de

place au compromis. La plateforme de sécurité pour entreprise de

Palo Alto Networks® vous donne la possibilité d’activer en toute

sécurité les applications nécessaires à vos utilisateurs en permettant

d’y accéder tout en prévenant les cybermenaces.

Notre pare-feu nouvelle génération, entièrement conçu pour

répondre aux menaces les plus sophistiquées, est au cœur de la

plateforme de sécurité nouvelle génération. Ce pare-feu nouvelle

génération inspecte l’ensemble du trafic, à savoir les applications,

les menaces et les contenus, et l’associe à l’utilisateur, où qu’il

se trouve et quel que soit le type d’appareil utilisé. L’application,

les contenus et l’utilisateur, c’est-à-dire tout ce qui est au cœur de

votre entreprise, deviennent parties intégrantes de votre politique

de sécurité d’entreprise. Ainsi, vous avez la capacité d’aligner vos

mesures de sécurité sur vos principales initiatives commerciales.

Grâce à notre plateforme de sécurité nouvelle génération, vous

réduisez les délais de réponse aux incidents, découvrez les menaces

inconnues et rationalisez le déploiement de votre sécurité réseau.

• Activer en toute sécurité les applications, les utilisateurs et les

contenus en classifiant l’ensemble du trafic, en déterminant leur

utilisation commerciale et en affectant des politiques visant

à autoriser et protéger les applications pertinentes, notamment

les applications Software as a Service (logiciel en tant que

service – SaaS).

• Prévenir les menaces en éliminant les applications indésirables

pour réduire les risques et appliquer des politiques de sécurité

ciblées afin de bloquer les exploitations de vulnérabilité,

les virus, les logiciels espions, les réseaux de zombies et les

logiciels malveillants inconnus (APT).

• Protéger vos centres de données par la validation des applications,

l’isolation des données, le contrôle des applications douteuses et

la prévention ultra rapide des menaces.

• Sécuriser les environnements informatiques sur Clouds publics

et privés avec une visibilité et un contrôle améliorés ; déployer,

appliquer et conserver des politiques de sécurité en phase avec

vos machines virtuelles.

• Adopter l’informatique mobile sécurisée en étendant la plateforme

de sécurité nouvelle génération aux utilisateurs et aux périphériques

où qu’ils se trouvent.

Pare-feu nouvelle génération Palo Alto Networks

Des changements fondamentaux dans l’utilisation des applications, le comportement

des utilisateurs et l’infrastructure réseau, complexe et alambiquée, créent un paysage

de menaces qui expose les faiblesses de la sécurité réseau traditionnellement

basée sur les ports. Vos utilisateurs veulent pouvoir accéder à un nombre croissant

d’applications fonctionnant sur des appareils très divers, souvent sans aucune

considération pour l’entreprise ou les risques en matière de sécurité. Parallèlement,

les centres de données, la segmentation réseau, la virtualisation et les initiatives de

mobilité vous amènent à repenser l’accès aux applications et aux données, tout en

protégeant votre réseau contre une nouvelle classe, plus sophistiquée, de menaces

avancées capable d’échapper aux mécanismes de sécurité traditionnels.

VUE D’ENSEMBLE

DU PARE-FEU

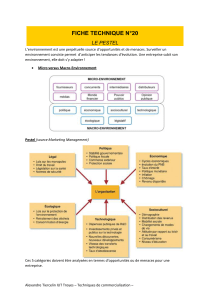

Figure 1 : Plateforme de sécurité nouvelle génération de

Palo Alto Networks

PARE-FEU NOUVELLE

GÉNÉRATION

CLOUD DE RENSEIGNEMENTS

SUR LES MENACES

AUTOMATISATION

EXTENSIBILITÉINTÉGRÉ DE

FAÇON NATIVE

ADVANCED ENDPOINT

PROTECTION

C

L

O

U

D

T

E

R

M

I

N

A

L

R

É

S

E

A

U

• Rationaliser la gestion des périphériques, du réseau et des

politiques en fonction de votre structure organisationnelle grâce

à des fonctionnalités de gestion intuitives.

La plateforme de sécurité nouvelle génération aide votre société

à répondre à un large spectre d’exigences en matière de sécurité en

s’appuyant sur un principe commun. Grâce à une sécurité réseau

exploitant de manière équilibrée des renseignements mondiaux

sur les menaces et une protection des terminaux, votre société

peut soutenir ses initiatives commerciales tout en renforçant

votre position vis-à-vis des menaces en général et en réduisant

le temps de réponse en cas d’incident de sécurité.

Exploiter la sécurité pour renforcer votre entreprise

Notre plateforme de sécurité nouvelle génération vous

permet de doter votre société de politiques centrées sur les

applications, les utilisateurs et les contenus. Elle fait appel à un

modèle de contrôle positif, une conception propre à notre plateforme,

qui vous permet d’activer des applications ou des fonctions

spécifiques, et de bloquer tout le reste (de manière implicite ou

explicite). Le pare-feu nouvelle génération procède à une inspection

intégrale en une passe de tout le trafic sur tous les ports, vous

fournissant ainsi le contexte complet de l’application, les contenus

associés et l’identité de l’utilisateur, autant d’éléments sur lesquels

reposent les décisions de votre politique de sécurité.

• Classifier tout le trafic, sur tous les ports, tout le temps. À l’heure

actuelle, les applications et leurs contenus associés peuvent

facilement contourner un pare-feu basé sur les ports en utilisant

diverses techniques. Notre plateforme de sécurité nouvelle

génération applique nativement au flux de trafic plusieurs

mécanismes de classification pour identifier les applications,

les menaces et les logiciels malveillants. Tout le trafic est classifié

indépendamment du port, du chiffrement (SSL ou SSH) ou de

la technique d’évasion. Les applications non identifiées, qui ne

représentent qu’un faible pourcentage du trafic mais constituent

un risque potentiel élevé, sont automatiquement classifiées et font

l’objet d’une gestion systématique.

• Réduire les menaces, prévenir les cyberattaques. Une fois le trafic

entièrement classifié, vous pouvez réduire les risques pour le

réseau en autorisant des applications spécifiques et en interdisant

toutes les autres. Une prévention coordonnée des cyberattaques

peut alors être appliquée pour bloquer les sites malveillants

connus et prévenir les exploitations de vulnérabilité, les virus,

les logiciels espions et les requêtes DNS malveillantes. Les logiciels

malveillants personnalisés ou inconnus sont analysés et identifiés

en exécutant les fichiers inconnus et en observant directement

leur comportement malveillant dans un environnement de test

virtuel. Lorsque de nouveaux logiciels malveillants sont détectés,

le pare-feu génère automatiquement une signature du fichier

infecté et du trafic associé et vous l’envoie.

• Attribuer le trafic des applications et les menaces associées aux

utilisateurs et aux périphériques. Pour améliorer votre position

de sécurité et réduire le temps de réponse en cas d’incident, il est

essentiel d’aligner l’utilisation d’une application à un utilisateur

et à un type d’appareil, et d’être capable d’appliquer ce contexte

à vos politiques de sécurité. L’intégration à un large éventail de

référentiels d’utilisateurs permet d’identifier les utilisateurs et les

Palo Alto Networks | Fiche technique Vue d’ensemble du pare-feu nouvelle génération 2

E?E

Utilisateur

informatique

autorisé

Utilisateur autorisé

Utilisateur marketing autorisé

Utilisateur autorisé

Exploitation

Données confidentielles

Exploitation

Données confidentielles

URL malveillante

E?E

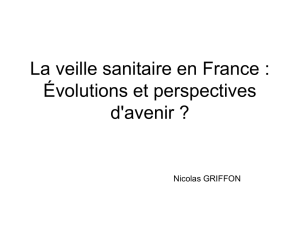

Figure 2 : Applications, contenus, utilisateurs et périphériques, tous sous votre contrôle.

Succursales

GP

Utilisateurs

mobiles

Centre de données interne

Utilisateurs

internes

Périmètre

Pare-feu

Internet

Hyperviseur

VM-Series

WEB APP DB

Commutateur

VM

Series

Clouds publics

et privés

Figure 1 : Déployer des politiques de mise à disposition

sécurisées dans l’ensemble de l’organisation

Palo Alto Networks | Fiche technique Vue d’ensemble du pare-feu nouvelle génération 3

périphériques Microsoft® Windows®, Mac® OS X®, Linux®, Android®

ou iOS qui accèdent aux applications. En combinant visibilité

et contrôle de l’activité des utilisateurs et des périphériques,

vous pouvez autoriser l’utilisation sécurisée de toute application

traversant votre réseau, quels que soient l’endroit où se trouve

l’utilisateur ou le type de périphérique.

La capacité à établir le contexte des applications utilisées, leurs

contenus ou les menaces qu’elles peuvent représenter, et l’utilisateur

ou le périphérique qui y est associé vous aide à rationaliser la gestion

de la politique de sécurité, à améliorer votre position de sécurité et

à accélérer les enquêtes sur incident.

Un contexte approfondi pour des politiques de sécurité plus strictes

Les pratiques d’excellence en matière de sécurité stipulent que

les décisions prises concernant les politiques, et votre capacité

à analyser et à générer des rapports sur l’activité réseau, dépendent

du contexte. Le contexte de l’application utilisée, le site web visité,

la charge de travail associée et l’utilisateur constituent des données

précieuses dans votre objectif de protection du réseau.

Quand vous savez exactement quelles applications traversent votre

passerelle Internet, sont en activité dans votre centre de données

ou votre environnement Cloud, ou sont utilisées par des utilisateurs

distants, vous êtes en mesure d’appliquer des politiques spécifiques

à ces applications, et une protection coordonnée contre les menaces.

L’identification précise de l’utilisateur, et non plus seulement de

son adresse IP, ajoute un nouvel élément contextuel qui vous permet

d’être plus granulaire dans l’affectation des politiques de sécurité.

Un large panel d’outils de visualisation hautement interactifs et

de filtrage des journaux vous fournit le contexte de l’activité de

l’application, les contenus associés ou les menaces, l’identité de

l’utilisateur et le type de périphérique. Chacune de ces données

constitue une image partielle de votre réseau mais, interprétée

dans un contexte complet, elle offre une vision totale sur les risques

potentiels de sécurité, vous permettant de prendre des décisions

mieux informées en termes de politique de sécurité.

L’ensemble du trafic est continuellement analysé. Les changements sont

enregistrés pour être analysés et les synthèses graphiques consultables

dans une interface Web conviviale sont mises à jour à mesure que l’état

du trafic change.

• Au niveau de la passerelle Internet, vous pouvez examiner les

applications nouvelles ou inconnues et voir rapidement une

description de l’application, ces caractéristiques comportementales

et savoir qui les utilise. Une visibilité supplémentaire des catégories

d’URL, des menaces et des modèles de données offre une analyse

plus complète du trafic réseau qui traverse la passerelle.

• Tous les fichiers analysés par WildFire™ à la recherche de logiciels

malveillants y sont enregistrés et leurs détails sont pleinement

accessibles, y compris l’application utilisée, l’utilisateur, le type de

fichier, le SE ciblé et les comportements malveillants observés.

• Au sein du centre de données, vérifiez toutes les applications en

cours d’utilisation et assurez-vous que seuls des utilisateurs autorisés

en font usage. Une meilleure visibilité sur l’activité du centre de

données permet de confirmer l’absence de toute application mal

configurée ou d’utilisation douteuse de SSH ou RDP.

• Les workflows d’analyse des menaces, d’analyse détaillée et de

chasse aux menaces sont accélérés avec AutoFocus™. Ce service

de renseignements sur les menaces fournit des données

contextuelles uniques sur les menaces directement dans

PAN-OS® à partir de l’appareil.

• Dans les environnements cloud publics ou privés, appliquez les

politiques et protégez les applications avec la plateforme de

sécurité nouvelle génération tout en restant en phase avec la

création et les mouvements de vos serveurs virtuels.

• Pour tous les scénarios de déploiement, les applications inconnues,

qui représentent un faible pourcentage du trafic, peuvent être

classifiées en vue d’une analyse et d’une gestion systématique.

Dans de nombreux cas, il est possible que vous ne sachiez pas

parfaitement quelles applications sont en cours d’utilisation,

à quel point elles sont utilisées ou par qui. La première étape vers

un contrôle mieux informé des politiques de sécurité est atteinte par

une visibilité totale des aspects pertinents, en termes commerciaux,

du trafic sur votre réseau, c’est-à-dire l’application, les contenus

et l’utilisateur.

Figure 3 : Affichez la cartographie des applications dans un format clair et lisible. Ajoutez et supprimez

des filtres pour en savoir plus sur l’application, ses fonctions et leurs utilisateurs

Palo Alto Networks | Fiche technique Vue d’ensemble du pare-feu nouvelle génération 4

Réduire les risques en activant les applications

Traditionnellement, la procédure de réduction du risque supposait de

limiter l’accès aux services réseaux, ce qui pouvait potentiellement

ralentir votre activité commerciale. Désormais, réduire le risque

signifie activer en toute sécurité les applications par une approche

centrée sur l’entreprise qui vous aide à trouver l’équilibre entre

l’approche traditionnelle du « tout interdire » et l’approche du

« tout autoriser. »

• Utiliser des groupes d’applications et le décryptage SSL pour

limiter les messageries Web et les messageries instantanées

à quelques variantes spécifiques, les analyser pour rechercher

toutes les menaces et charger les fichiers suspects inconnus (EXE,

DLL, fichiers ZIP, documents PDF, documents Office, Java, et APK

Android) dans WildFire pour les analyser et créer des signatures.

• Contrôler la navigation sur le Web pour tous les utilisateurs

en autorisant et en analysant le trafic vers des sites Web liés

aux activités de l’entreprise tout en bloquant l’accès aux sites

manifestement sans rapport avec l’activité de l’entreprise ;

encadrer l’accès aux sites douteux en utilisant des pages de

blocages personnalisées.

• Bloquer de manière explicite toutes les applications de transfert

de fichiers en peer-to-peer pour tous les utilisateurs de filtres

d’applications dynamiques.

• Comprendre l’utilisation des applications SaaS au sein de

votre organisation, définir un accès granulaire et des contrôles

d’utilisation pour chaque application, et empêcher la diffusion de

logiciels malveillants par le biais de ces applications.

• Adopter les périphériques mobiles en étendant vos politiques de

passerelle Internet et vos capacités de prévention des menaces

aux utilisateurs distants grâce au service de sécurité mobile

GlobalProtect™.

Dans le centre de données, utilisez le contexte pour : confirmer que

les applications fonctionnent sur leurs ports standards, détecter les

applications douteuses, valider les utilisateurs, isoler les données et

protéger des menaces les données essentielles pour votre entreprise.

Quelques exemples :

• En utilisant des zones de sécurité, isoler le référentiel des

numéros de cartes bancaires Oracle® en forçant le trafic Oracle à

transiter par les ports standards tout en inspectant le trafic pour

y rechercher les menaces entrantes et en limitant l’accès au seul

groupe financier.

• Créer un groupe d’applications de gestion à distance (par exemple,

SSH, RDP, Telnet) exclusivement réservé à l’usage du département

informatique au sein du centre de données.

• Dans votre centre de données virtuel, utiliser des objets

dynamiques pour participer à l’automatisation de la création

de politiques de sécurité au fur et à mesure de l’établissement

des machines virtuelles SharePoint®, ou de leur suppression ou

déplacement dans votre environnement virtuel.

Protection des applications et contenus activés

Lorsque vous appliquez des politiques d’analyse de contenu et de

prévention des menaces, le contexte de l’application et son utilisateur

deviennent parties intégrantes de votre politique de sécurité.

Disposer d’un contexte complet dans le cadre de vos politiques de

prévention des menaces neutralise les tactiques d’évasion telles que

la mise sous tunnel et le saut de ports. Réduisez la taille de la zone

ciblée par les menaces en activant un ensemble défini d’applications,

puis appliquez les politiques de prévention des menaces et d’analyse

du contenu à ce trafic.

En matière de protection contre les menaces et d’analyse du contenu,

les éléments dont vous disposez par le biais de vos politiques

comprennent :

• Prévenir les menaces connues à l’aide d’IPS et de logiciels

antivirus/anti-espions réseaux. La protection contre une

grande variété de menaces est obtenue par l’inspection en

une passe par un moteur d’analyse de flux et par un format de

signature uniforme. Les fonctions de prévention des intrusions

(IPS) bloquent les failles de sécurité au niveau du réseau et de

l’application, les dépassements de mémoire tampon, les attaques

par refus de service et les attaques par analyse des ports.

La protection antivirus/anti-logiciels malveillants bloque

des millions de variantes de logiciels malveillants, dont ceux

dissimulés dans les fichiers compressés ou le trafic Web (HTTP/

HTTPS compressé), ainsi que les virus PDF connus. Pour le trafic

chiffré par SSL, vous pouvez appliquer de manière sélective un

déchiffrement basé sur des politiques, puis inspecter le trafic

pour y rechercher des menaces, indépendamment du port.

• Bloquer les logiciels malveillants inconnus ou ciblés avec

WildFire. Les logiciels malveillants inconnus ou ciblés (par

exemple, les menaces persistantes avancés) dissimulés dans des

fichiers peuvent être identifiés et analysés par WildFire dans

différents systèmes d’exploitation et versions d’application,

qui exécute et observe directement les fichiers inconnus dans

un environnement de sandbox virtuel basé sur le cloud ou sur

Figure 4 : Un éditeur de politiques unifié permet de créer et de déployer rapidement des politiques qui

contrôlent les applications, les utilisateurs et le contenu.

Palo Alto Networks | Fiche technique Vue d’ensemble du pare-feu nouvelle génération 5

l’appareil WF-500. WildFire surveille plus de 420 comportements

malveillants et si un logiciel malveillant est détecté, une signature

est automatiquement générée, puis vous est transmise en moins

de 5 minutes. WildFire prend en charge tous les principaux types

de fichiers dont : les fichiers PE ; Microsoft Office .doc, .xls,

et .ppt ; Portable Document Format (PDF) ; Java Applet

(jar et class) et Android Application Package (APK)

De plus, WildFire analyse les liens contenus dans les e-mails pour

stopper les attaques par hameçonnage.

• Identifier les hôtes infectés par des zombies (« bot ») et

interrompre l’activité réseau des logiciels malveillants. Une

classification complète et contextuelle de toutes les applications,

sur tous les ports, y compris la totalité du trafic inconnu permet

souvent de détecter des anomalies ou des menaces sur votre

réseau. Utilisez commande et contrôle de App-ID™, les rapports

de comportement de réseaux de zombies, la mise en entonnoir

DNS et la surveillance DNS passive pour mettre rapidement en

corrélation les hôtes infectés avec le trafic inconnu, les requêtes

DNS et URL suspectes. Exploiter les renseignement mondiaux

pour intercepter et mettre en entonnoir les requêtes DNS vers des

domaines suspects.

• Limiter les transferts non autorisés de fichiers et de données.

Des fonctionnalités de filtrage de données permettent à vos

administrateurs de mettre en œuvre des politiques pour réduire les

risques liés aux transferts non autorisés de fichiers et de données.

Les transferts de fichiers peuvent être contrôlés par l’analyse du

contenu (par opposition au seul examen de l’extension de fichier),

afin d’autoriser ou non le transfert. Les fichiers exécutables, qui se

trouvent habituellement dans les téléchargements automatiques,

peuvent être bloqués, protégeant par là-même votre réseau contre

toute propagation de logiciels malveillants non détectés. Enfin,

les fonctions de filtrage des données peuvent détecter et contrôler

le flux de modèles de données confidentielles (numéros de carte

bancaire ou de sécurité sociale et modèles personnalisés).

• Contrôler la navigation sur le Web. Un moteur de filtrage des URL,

totalement intégré et personnalisable, permet à vos administrateurs

d’appliquer des politiques de navigation Web extrêmement

précises parallèlement aux politiques de contrôle et de visibilité

des applications, protégeant ainsi votre entreprise contre un large

spectre de risques légaux, réglementaires ou de productivité.

• Politique reposant sur les périphériques pour l’accès aux

applications. À l’aide de GlobalProtect, une société peut fixer

des politiques spécifiques pour contrôler quels périphériques

peuvent accéder à des applications ou des ressources réseaux

bien précises. Par exemple, s’assurer que les ordinateurs

portables sont conformes à l’image de l’entreprise avant de

leur autoriser l’accès au centre de données. Vérifier que le

périphérique mobile est à jour, qu’il appartient à l’entreprise et

que les derniers correctifs ont bien été installés avant qu’il puisse

accéder à des données sensibles.

• Confirmer automatiquement les hôtes attaqués. Un moteur

de corrélation automatisée recherche les indicateurs de

compromission prédéfinis à l’échelle du réseau, met en corrélation

les correspondances et identifie automatiquement les hôtes

attaqués. Toute exploration manuelle des données est ainsi inutile.

Gestion de la sécurité du réseau

La plateforme de sécurité nouvelle génération peut être gérée

séparément via une interface de ligne de commande (CLI) ou une

interface Web complète. Pour les déploiements à grande échelle,

vous pouvez utiliser Panorama™ pour transmettre à tous les pare-

feu, matériels et virtuels, les fonctionnalités de visibilité, d’édition

Figure 5 : Visibilité du contenu et des menaces : affichez l’activité de transfert de données/fichiers, de menaces

et d’URL, et les hôtes infectés, dans un format clair et facile à lire, hautement personnalisable. Ajoutez et

supprimez des filtres pour en savoir plus sur des éléments individuels.

6

6

1

/

6

100%