Cours INF 6420: Sécurité Informatique

José M. Fernandez

M-3106

340-4711 poste 5433

INF 4420: Sécurité Informatique

Cryptographie II

INF 4420

Sécurité Informatique

©José M. Fernandez, 2005 2

Aperçu –Crypto II

Types de chiffrement

Par bloc vs. par flux

Symétrique vs. asymétrique

Algorithmes symétriques

modernes

DES

AES

Masque jetable (one-time pad)

RC4

Hachage cryptographique

Définitions et principes

Exemples

•MD4

•MD5

•SHA1

Algorithmes à clé publique

(début)

Arithmétique modulaire

Notion de groupe

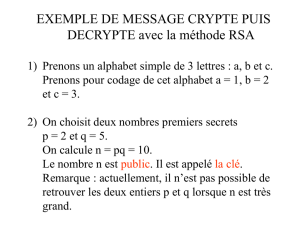

Algorithme RSA

INF 4420

Sécurité Informatique

©José M. Fernandez, 2005 3

Type de chiffrement –Bloc vs. Flux

Chiffrement par bloc

Algorithme où chaque mot de code (un « bloc »)

est codée avec la même clé k

Pour la plupart des sources, || = M est petit,

en conséquent || = N >> M, de façon à éviter force brute

Codage

•Doit « regrouper » symboles de en blocs dans

•Problème de « latence »

Chiffrement par flux

Chaque mot de code est chiffré avec une clé différente

Les clés sont générés au « fur et à mesure »

INF 4420

Sécurité Informatique

©José M. Fernandez, 2005 4

Type de chiffrement –Symétrique vs.

Asymétrique

Symétrique

clé de déchiffrement = clé de chiffrement

La clé doit toujours être gardé secrète!!

Asymétrique

Deux clés différentes

En général, il n’est pas possible de déduire clé de déchiffrement

en connaissant clé de chiffrement, donc

•Clé de chiffrement = Clé « publique »

•Clé de chiffrement = Clé « privée »

Facilite la gestion de clés

Permet plusieurs autres applications au-delà du chiffrement

INF 4420

Sécurité Informatique

©José M. Fernandez, 2005 5

DES (Data Encryption Standard) : historique

Développée par le gouvernement U.S. pour usage général par le public

Devis et spécifications en 1970:

haut niveau de sécurité

complètement spécifié et facile à comprendre

sécurité indépendante de l'algorithme lui-même (Principe de Kerchoff)

disponible à tous

adaptable à diverses applications (usage « commercial »)

possibilité d'implantation économique en matériel

efficace d'utilisation, validable, et exportable

Deuxième appel de propositions en 1974

Choix de l'algorithme "Lucifer" développé par IBM

Adopté le 23 novembre 1976

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

1

/

31

100%