Gestion de l`Effacement de Données en Entreprise

Gestion de l’Eacement de Données en Entreprise

PROCESSUS AUTOMATISÉS POUR UNE EFFICACITÉ OPTIMALE

Publié le 16 Octobre 2012Blancco White Paper

2

Copyright © 2012 Blancco Oy Ltd. Tous droits réservés

Introduction

Les directeurs des systèmes d’information (DSI), les responsables de la sécurité dans l’en-

treprise et les gestionnaires d’actifs IT doivent faire face à un certain nombre de préoccu-

pations, rendant leur travail déjà exigeant encore plus complexe. Chargés de gérer les

opérations informatiques d’une entreprise, ces dirigeants et administrateurs sont respon-

sables des éléments les plus critiques et sur lesquels reposent une entreprise ou une entité

gouvernementale.

Les réductions de personnel et de budgets ne sont

que quelques-uns des éléments diciles dans la

gestion informatique. Atteindre les objectifs en

respectant un cadre de référence, tout en fonction-

nant de manière ecace et rentable avec moins de

ressources a créé une situation dans laquelle les DSI

et leurs départements informatiques doivent s’atta-

quer à un niveau de dés sans précédent.

Compte tenu de la prolifération continue des viola-

tions de données et de l’usurpation d’identité dans

le monde entier, un élément important de toute stra-

tégie informatique implique la capacité à utiliser et

à gérer une politique de sécurité des données solide

et expérimentée. Un aspect clé de cette politique

consiste à dénir et à mettre en œuvre des procé-

dures d’eacement de données pour le matériel

informatique que l’on prévoit de réutiliser, de donner

ou d’éliminer dénitivement. Cela comprend la mise

en œuvre d’une solution supportant les matériels ;

des Smartphones aux serveurs haut de gamme, en

passant par la gestion quotidienne des eacements

tout au long du cycle de vie d’un actif. Une telle

démarche doit également assurer la traçabilité de ce

qui a été eacé.

Pour aider ecacement à la mise en place de

programmes d’eacement, les solutions doivent

orir un moyen de protection rapide, automatisé

et sécurisé tout en aidant à réduire les coûts et

ressources associés. Les fonctions automatisées accé-

lèrent l’eacement et permettent de personnaliser

les processus d’eacement et de reporting, pour

répondre aux besoins prioritaires d’une organisation.

3

Copyright © 2012 Blancco Oy Ltd. Tous droits réservés

Table of contents

Introduction ....................................................................................................2

Risques de la mise au rebut

inappropriée du matériel informatique ......................................................4

Les dés actuels de la gestion

de la sécurité des données .............................................................................6

L’importance de la gestion de l’eacement

tout au long du cycle de vie des actifs ........................................................10

Avantages d’une solution d’eacement

de données axée sur des processus certiés ..............................................12

Conclusion .....................................................................................................14

Références .....................................................................................................15

4

Copyright © 2012 Blancco Oy Ltd. Tous droits réservés

Risques de la mise au rebut

inappropriée du matériel informatique

Les entreprises associent souvent la menace de la perte de données au vol d’ordinateurs

ou d’autres appareils portables, mais beaucoup sont moins conscientes d’une erreur plus

subtile : le mauvais recyclage de leurs équipements informatiques. Cette erreur entraîne en

réalité des pertes de données dans 10% des cas, selon un rapport international de KPMG

International de 2010, avec de sérieuses conséquences sur la réputation de l’entreprise et

des amendes coûteuses inigées par les réglementations de plus en plus strictes en matière

de protection des données. Des rapports indiquent que près de 40% des disques durs qui

entrent dans le marché de l’occasion contiennent encore des données sensibles, étude de

2009 réalisée par Kessler International.

L’eacement de données utilise des logiciels pour

écraser et éliminer complètement toutes les informa-

tions électroniques (très souvent de nature sensible

ou condentielle) contenues dans un disque dur ou

d’autres supports numériques destinés. Cet écrase-

ment de données va au-delà des commandes de base

de suppression de chiers, qui ne suppriment que les

pointeurs directs des diérents secteurs des disques

et permettent la récupération des données à l’aide

d’outils logiciels communs. Grâce à l’eacement,

toutes les informations sont retirées et le disque dur

reste opérationnel. Des rapports d’eacement avec

les caractéristiques détaillées du matériel sont fournis

comme preuve de suppression des données.

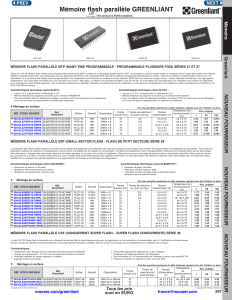

10%

6%

16%

12%

21%

3%

6%

5%

1%

10%

11%

Élimination inadéquate

Vol/perte de support imprimé

Vol/perte de

support portable

Perte de PC

Vol de PC

Piratage informatique

Inltration

malveillante

Source : KPMG International, October 2010

Par cause :

Nombre d'incidents en % du

total en 2010 (Janvier-Juin)

Logiciel malveillant

Exposition sur Internet/réseau

Erreur humaine/du système

Cause inconnue

5

Copyright © 2012 Blancco Oy Ltd. Tous droits réservés

AVANTAGES ET INCONVENIENTS DES

TECHNOLOGIES DE PROTECTION DES DONNEES

Il existe de nombreuses technologies de protec-

tion et de destruction de données, tels que la

destruction physique des appareils, la démagné-

tisation, le cryptage, le reformatage, et les logi-

ciels d’écrasement moins complets, mais chacun

a ses inconvénients. La destruction physique et la

démagnétisation, par exemple, rendent le lecteur

inutilisable, impossible à revendre ou à réutiliser.

Ils empêchent également d’agir de façon durable

et de respecter l’environnement. En outre, avec la

destruction physique, la récupération de données

à partir de médias numériques fragmentés reste

possible. Cette activité est généralement sous-

traitée, car un équipement coûteux est nécessaire

pour détruire les disques durs, augmentant le risque

de perte de données pendant le transport vers les

locaux d’un tiers.

Les logiciels de cryptages sont ecaces dans

certaines situations. Mais leur utilisation demande

du temps, est gourmande en temps processeur

et ne constitue pas une méthode de sécurisation

des données complètement sûre ou vériable,

en particulier pour les équipements inactifs. Le

nettoyage cryptographique en n de vie ne prévoit

aucun mécanisme de vérication, ce qui aggrave les

dangers d’une mauvaise mise en œuvre et empêche

un suivi d’audit clair. Les systèmes actifs ou inactifs

qui utilisent le cryptage peuvent aussi être atta-

qués, s’ils ne sont pas mis à jour régulièrement. Les

données restant à disposition de ceux qui réussissent

à découvrir la clé, à briser le cryptage ou à exploiter

les faiblesses de la mise en œuvre.

De la même façon, le reformatage d’un disque dur

laissera toujours les données intactes, tandis qu’une

technologie d’écrasement moins avancée peut ne

pas eectuer susamment de passes d’écrasement

ou gérer de rapports pour répondre aux obligations

réglementaires. Par exemple, un logiciel d’écrase-

ment gratuit ne fournit pas une analyse détaillée, ni

un rapport vériable et l’ecacité du logiciel n’a pas

été vériée de façon indépendante.

D’autre part, la gestion de l’eacement de données

au moyen d’une technologie de pointe est la meil-

leure ligne de défense pour se débarrasser des

dispositifs contenant des informations sensibles. En

automatisant l’élimination complète des données

grâce à une technologie orant une preuve par

rapport détaillé, les organisations sont sûres que

les données soient protégées, sans que cela ait de

répercussions sur la productivité des ressources et

l’ensemble des activités.

La gestion de l’eacement des données au

moyen d’une technologie de pointe est la

meilleure ligne de défense pour se débar-

rasser des dispositifs contenant des informa-

tions sensibles.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

1

/

15

100%