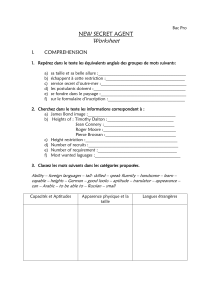

L`exigence d`ultra-réactivité sur la protection des données

L’Agefi du 1er juillet 2013

PIERRE-HENRI BADEL

Les récentes révélations par Ed-

ward Snowden sur l’espionnage

des communications par la NSA

et la CIA ainsi que par l’agence de

renseignements de la Grande-

Bretagne ont accentué la pression

sur les entreprises et les établis-

sements financiers quant à leur

vulnérabilité et à leur dépendance

par rapport à des ingérences dans

leurs relations avec leurs clients.

Plus que jamais, elles doivent être

attentives à ces intrusions en vue

de se protéger l’intégrité de la mar-

che de leurs affaires et de celles de

leurs propres clients. «Au-

jourd’hui, l’entreprise est globale

ou elle n’est pas», a rappelé James

Nauffray, dirigeant de l’entreprise

Crossing Tech, basée au Parc

scientifique de l’Ecole polytech-

nique fédérale de Lausanne

(EPFL). L’essor de l’économie des

pays victimes de ces actions illé-

gales dépend dans une large me-

sure des mesures que peuvent

prendre les entreprises dans leur

ensemble pour résoudre cette

question de manière adéquate et

professionnelle. Et cela d’autant

plus qu’une récente enquête de

l’institut Gartner a révélé que 42%

des grandes entreprises mondia-

les avaient l’intention d’investir

massivement dans le «big data».

C’est-à-dire de confier leurs don-

nées à des centres de stockage de

données dont elles n’auront plus

forcément le plein contrôle. Par

ailleurs, cette tendance à l’espion-

nage des données va aussi s’im-

miscer dans toutes les infrastruc-

tures de l’informatique en nuage

(«cloud computing»).

«On est en plein dans le modèle

multicanal et l’on ne peut rien y

changer», admet le CEO de cette

jeune pousse spécialisée dans la

sécurité des données. «Si des so-

ciétés telles que Sony, et plus ré-

cemment encore Facebook sont

les victimes d’attaques ou de ré-

vélation non voulues de données,

les entreprises se demandent ce

qu’il en est d’elles.»

Dans ce contexte, la Suisse doit se

défendre si elle veut se profiler en

tant qu’experte dans le secteur de la

sécurisation, du stockage et du trai-

tement des données sensibles. En

matière de protection des données

sensibles, les solutions existent au-

jourd’hui pour y parvenir sans

que cela impose des mesures très

contraignantes et ralentisse le trai-

tement du volume de données, a

rappelé James Nauffray. Cette so-

ciété, qui occupe actuellement

une trentaine de personnes et pri-

mée en 2012 et 2013 dans le clas-

sement des 100 entreprises les

plus innovantes du globe, a choisi

de mise sur une méthode de pro-

tection des données très originale

et

novatrice.

Compte tenu de la variété des don-

nées qui sont transmises. il faut

être capable d’analyser les tentati-

ves d’intrusion dans les commu-

nications très rapidement sans que

cela ralentisse les procédures, «Les

clients sont mobiles et les canaux

de communication sont variés et

divers. On ne peut pas imposer ses

propres modèles aux individus,

évoque James Naufrey. La donnée

va devenir plus

chère que

l’argent

et l’on n’a plus le temps de la gé-

rer.» Il rappelle un état de fait très

évident: plus on est connecté vers

l’extérieur, plus on courre de ris-

ques et que le risque n’est plus pro-

portionnel aux mesures que l’on

peut prendre. Il relève encore

qu’en matière de protection, il faut

s’attaquer à des choses qui ne sont

pas standard.

De son côté, Pierre Chavent, an-

cien directeur du service informa-

tique de plusieurs entreprises,

membre de plusieurs groupe-

ments spécialisé et actuellement

consultant en sécurité informati-

que, a insisté sur le fait que l’on ne

peut pas supprimer tous les ris-

ques, mais qu’il s’agit tout au plus

de les limiter. Le défi est actuel-

lement que la plupart des outils

se focalisent sur ce qui entre et

sort, c’est-à-dire sur la message-

rie. Il faut pourtant s’attaquer

aux flux de données. La gestion

des ressources humaines est très

importante au niveau de l’enga-

gement des collaborateurs et de la

confiance dont on peut accorder

dans leurs faits et gestes et dans

les précautions prises en matière

de communication. Sans comp-

ter que quand les données sont

cryptées, il faut commencer par

les décrypter avant de pouvoir

analyser leur contenu. «L’essen-

tiel est d’être capable d’analyser

les données et de procéder à leur

recoupement avant de précéder à

leur blocage et quand on tombe

sur des modèles que l’on ne

connaît pas. L’analyse permet de

détecter les communications en

fonction de son contexte et elle est

liée à la valeur de corrélation des

messages», précise James Nauf-

fray.

Mais la technique mise au point

par la société Crossing Tech

n’ajoute pas une couche de pro-

tection supplémentaire qui risque

de ralentir le traitement et l’ache-

minement des données. Elle fonc-

tionne en appliquant des proces-

sus basés sur le langage Scala

développé à l’EPFL, qui permet-

tent

de récupérer l’essentiel des

données critiques pour les analy-

ser finement, mais en tenant

compte de l’ensemble des critères

d’analyse des messages tout en te-

nant compte de leur diversité.

Pour James Nauffray, tout tourne

autour de la technique des cinq V,

à savoir le volume, la vitesse, la va-

riété, la valeur et la visibilité.

IL FAUT ÊTRE CAPABLE D’ANALYSER

LES TENTATIVES D’INTRUSION DANS

LES COMMUNICATIONS TRÈS RAPIDEMENT

SANS QUE CELA RALENTISSE LES PROCÉDURES.

L’exigence d’ultra-réactivité

sur la protection des données

CROSSING TECH.

Comment se mettre à

l’abri des pressions

exercées dans le stockage

des données.

1

/

1

100%