HAL Id: inria-00553126

https://hal.inria.fr/inria-00553126

Submitted on 6 Jan 2011

HAL is a multi-disciplinary open access

archive for the deposit and dissemination of sci-

entic research documents, whether they are pub-

lished or not. The documents may come from

teaching and research institutions in France or

abroad, or from public or private research centers.

L’archive ouverte pluridisciplinaire HAL, est

destinée au dépôt et à la diusion de documents

scientiques de niveau recherche, publiés ou non,

émanant des établissements d’enseignement et de

recherche français ou étrangers, des laboratoires

publics ou privés.

Concilier Ubiquité et Sécurité des Données Médicales

Tristan Allard, Nicolas Anciaux, Luc Bouganim, Philippe Pucheral, Romuald

Thion

To cite this version:

Tristan Allard, Nicolas Anciaux, Luc Bouganim, Philippe Pucheral, Romuald Thion. Concilier Ubiq-

uité et Sécurité des Données Médicales. Cahiers du CRID. Les technologies de l’information au service

des droits : opportunités, dés, limites, 32, Editions Bruylant, pp.173-219, 2010, 978-2-8027-2960-0.

�inria-00553126�

CHAPITRE IX

CONCILIER UBIQUITÉ ET SÉCURITÉ DES

DONNÉES MÉDICALES

Tristan Allard

Université de Versailles, France

Nicolas Anciaux

INRIA Rocquencourt, France

Luc Bouganim

INRIA Rocquencourt, France

Philippe Pucheral

Université de Versailles, & INRIA Rocquencourt,

France

Romuald Thion

INRIA Grenoble, France

Ubiquité et sécurité des données médicales 175

Résumé

Au cours de la dernière décennie, de nombreux pays ont

lancé d’ambitieux programmes de dossiers médicaux

électroniques (Electronic Health Record – EHR) avec pour

objectif d’accroître la qualité des soins tout en réduisant

les coûts. L’accès ubiquitaire aux données médicales vise à

rendre les informations de santé disponibles en toute

sécurité n’importe où et n’importe quand, même dans des

environnements déconnectés (par exemple, chez le patient).

Les solutions existantes d’EHR basées sur des serveurs

s’adaptent mal aux situations déconnectées et peinent à

apporter les garanties de sécurité attendues par les

patients. La solution proposée dans le présent document

s’appuie sur un nouveau dispositif matériel combinant un

microcontrôleur sécurisé (similaire à une carte à puce) avec

une grande mémoire Flash externe sur un facteur de forme de

type clé USB. En embarquant le dossier du patient, un système

de gestion de bases de données et un serveur Web dans un tel

dispositif, il devient possible de gérer en toute sécurité un

dossier médical en autonomie totale. Le présent document

propose également une nouvelle manière de personnaliser les

politiques de contrôle d’accès pour répondre aux attentes des

patients en termes de respect de la vie privée, avec une

assistance minimale de la part des praticiens. Bien que les

deux propositions soient orthogonales, leur combinaison au

sein de la même infrastructure apporte une solution nouvelle

et convaincante à la construction de dossiers médicaux

ubiquitaire sécurisés.

Introduction

Le besoin d’améliorer la qualité des soins tout en

réduisant leurs coûts a poussé de nombreux pays à

mettre en place des systèmes de gestion de dossiers

médicaux électroniques (Electronic Health Record

systems – EHR) qui recueillent l’historique médical

des individus. L’interopérabilité entre les systèmes

d’information de santé, souvent hétérogènes, et la

176 CAHIERS DU CRID – n° 32

protection de la vie privée constituent deux défis

majeurs à relever. Par ailleurs, l’accès ubiquitaire

aux données médicales cherche à éliminer les

contraintes de lieu et de temps pour accéder aux

dossiers des patients. Les soins dispensés au

domicile des personnes âgées ou des personnes

handicapées illustrent bien ce besoin. Dans ce

contexte, les données de santé sont principalement

recueillies et consultées au domicile des patients

par des praticiens ayant des droits différents et

intervenant à différents instants. Les informations

de santé doivent alors être échangées en toute

sécurité entre les praticiens pour améliorer la

coordination des soins, sans toujours disposer d’une

connexion à Internet. Des données peuvent également

être fournies par des établissements externes à la

coordination des soins (par exemple, un laboratoire

médical) et être ajoutées au dossier du patient.

Enfin, l’accès aux données peut être effectué par

des praticiens qui ne sont pas chez le patient (par

exemple, dans un cabinet médical ou à l’hôpital).

Dans cet article, nous proposons d’utiliser des

dispositifs portables intelligents pour permettre un

accès efficace et ubiquitaire aux dossiers médicaux

sans violation de la vie privée.

Les systèmes EHR visent à répondre à la plupart

des exigences mentionnées ci-dessus. L’objectif de

centralisation des informations médicales dans des

Systèmes de Gestion de Bases de Données (SGBD) est

multiple (1) : complétude (les données sont complètes

et à jour), disponibilité (elles sont accessibles

via Internet 24 heures sur 24 et sept jours sur

sept), facilité d’utilisation (elles sont

organisées, leur interrogation est aisée), cohérence

(elles satisfont les contraintes d’intégrité ; les

mises à jour sont atomiques et sans conflit) et

(1) Le terme centralisation signifie ici que les données sont

stockées, organisées, mises à disposition et contrôlées par des serveurs

de bases de données, quelle que soit l'infrastructure du système

informatique (centralisée ou distribuée).

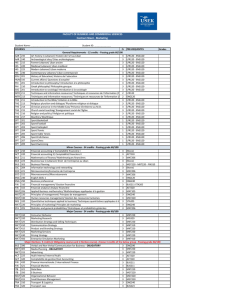

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

1

/

48

100%