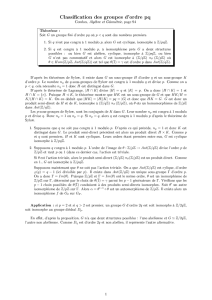

Capes : arithmétique et théorie des groupes,I

Z,+Z/nZ,+ (n∈N∗)

n∈N, n ≥2a∈Z/nZ Z/nZ,+

ordZ/nZ(a) = ppcm(a, n)/a =n/pgcd(a, n).

Z/nZ

Aut(Z,+) Aut(Z/nZ,+)

Z/nZ

U(Z/nZ) = {x∈Z/nZ| ∃y∈Z/nZ:xy = 1}

U(Z/6Z)U(Z/8Z)U(Z/nZ)Z/nZ

U(Z/nZ) = {x∈Z/nZ|(x, n) =

1}

ϕ:N∗→N:n7−→ |U(Z/nZ)|ϕ

(n, m) = 1 ⇒ϕ(nm) = ϕ(n)ϕ(m)

ϕ(pr)p r ∈N∗

n=pr1

1· · · prs

sϕ(n) = n(1 −p−1

1)(1 −p−1

2)· · · (1 −p−1

s)

d, n ∈Nd n g G

n

{gkn/d |k≤det (k, d) = 1}

d G

d G ϕ(d)

Pd/n ϕ(d) = n

X

d/n

(−1)n/d.ϕ(d) = ½0 si npair

−nsi nimpair

(x, n) = 1 n xϕ(n)−1

5124 72

n∈N∗Dna b

a2=bn= (ab)2= 1 n≥3

Dnaibj0≤i < 2

0≤j < n

Dnn−gone

Dn

x=µ0 1

1 0 ¶y=µe2iπ/n 0

0e−2iπ/2n¶

R

R

E D E R

E D

R E

D

R p, q n =pq, m =

ϕ(n) = (p−1)(q−1) R e < m m e

Zm:= Z/mZd ed ≡1(modm)n, e

p, q, m

n

f:Zn−→ Zn:x7→ xe

g:Zn−→ Zn:y7→ yd

g(f(x)) = x(modn)f(g(x)) = x(modn)

p= 3, q = 11 16,21,02,12,09,03

28,26,27,24,26,14

n= 3 ×11 = 33 m= 2 ×10 = 20 e= 13

(n= 33, e = 13) Z20 13−1= 17(mod20) 17

f(x) = x13(mod33) g(y) := y17(mod33)

16,21,02,12,09,03 04,21,08,12,09,27

28,26,27,24,26,14 19,05,03,18,05,20

1

/

2

100%