Fichier Acrobat Reader - 6 pages

Concilier mobilité et sécurité pour les postes nomades

Gérard Péliks

Responsable Marketing Solutions de Sécurité

EADS TELECOM

01 34 60 88 82

Pouvoir utiliser son poste de travail à l’intérieur de son entreprise mais aussi à l’extérieur tout en

accédant à ses ressources internes autorisées confère à l’utilisateur une grande efficacité, mais un

poste de travail s’expose dès qu’il est connecté à un réseau IP à de multiples menaces. Ces menaces

s’aggravent lorsque le poste de travail est celui d’un utilisateur nomade en dehors de son entreprise.

Les menaces portent sur les données locales, sur les échanges avec le réseau interne de l’entreprise,

mais aussi sur ce réseau que l’utilisateur nomade peut compromettre, voire même rendre inutilisable

et cela souvent à son insu.

Il convient donc de protéger le réseau interne (l’Intranet) contre tout accès venant de l’extérieur et non

autorisé par la politique de sécurité de l’entreprise, c’est le rôle d’un firewall. L’utilisateur nomade, doit

pouvoir s’authentifier, de l’extérieur auprès du réseau interne et authentifier ce réseau avant

d’initialiser les échanges, c’est le rôle de l’authentification forte. Les informations échangées entre

l’utilisateur et les applications situées sur le réseau interne lorsqu’elles transitent par un réseau public

non protégé doivent rester confidentielles et leur intégrité doit être garantie, c’est la fonction des VPN

(Réseaux Privés Virtuels). Enfin les informations sensibles contenues sur les disques du poste

nomade ne doivent pas être lues par des personnes non autorisées même en cas de perte ou de vol

de ce poste. Il faut donc chiffrer les informations sur le disque et ne les rendre visibles et lisibles

qu’après authentification du propriétaire du poste de travail.

Comprendre les dangers qui pèsent sur un poste nomade et sur les réseaux d’entreprise et proposer

des solutions, afin que le périmètre de sécurité de l’Intranet puisse être étendu aux postes nomades,

est l’objet de cet article.

Menaces, attaques et vulnérabilités

Les menaces pesant sur les réseaux locaux et étendus sont inhérentes à l’architecture ouverte du

monde IP d’une part et à la nature humaine d’autre part. Par jeu, par mauvaise intention ou même

parce que c’est leur métier (intelligence économique) les pirates sur l’Internet guettent chaque

vulnérabilité des postes connectés et tentent des attaques qui réussissent bien souvent lorsque les

protections sont insuffisantes. Les résultats publiés par les CERT (Computer Emergency Ressources

Teams), laboratoires publics ou privés à qui on signale les attaques subies par les réseaux et les

vulnérabilités trouvées dans les logiciels, montrent que le nombre d’attaques croit de manière

exponentielle. Sur les 182363 attaques signalées depuis l’année 1988, 82094 se sont produites en

2002. Les vulnérabilités trouvées au niveau des logiciels systèmes, des outils bureautiques, des

messageries, suivent la même tendance. 4129 vulnérabilités sur 9162 répertoriées depuis l’année

1988, l’ont été en 2002. Une attaque qui porte sur une vulnérabilité constitue une sérieuse menace

pour le poste de travail, pour le réseau d’entreprise et pour les informations qu’il contient !

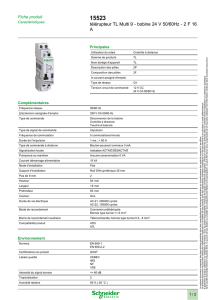

Le firewall pour une sécurisation périmétrique de l’Intranet

Réseau non protégé

DMZ

Firewall

Réseau protégé

Le firewall est la première ligne de défense qui sécurise un réseau. Placé en coupure entre le réseau

interne (l’Intranet) et un réseau non protégé tel l’Internet, le firewall analyse tout flux qui passe entre

ces deux réseaux et, en se basant sur des règles qui traduisent la politique de sécurité de l’entreprise,

ne laisse passer que les accès autorisés et journalise les tentatives d’accès illicites. Bien sûr tous les

firewalls du marché ne fournissent pas le même degré de sécurité ni la même souplesse et la même

granularité pour implémenter leurs règles de sécurité. Ajouté aux deux réseaux entre lesquels le

firewall est placé, d’autres réseaux peuvent partir du firewall avec des politiques de sécurité

particulières. Ce sont les DMZ (zones démilitarisées) qui jouent un rôle fondamental pour sécuriser

tout ce qui peut être accessible de l’intérieur et de l’extérieur tout en étant protégé par le firewall. Nous

y reviendrons à la fin de cet article quand nous aborderons la sécurisation des réseaux sans fil. Avec

un firewall, on peut alors réellement parler de réseaux protégés, de réseaux semi-protégés (les DMZ)

et de réseaux non protégés comme l’Internet ou autres réseaux publics. Sans firewall, un réseau privé

connecté au réseau public n’est en réalité qu’une partie de ce réseau public, avec tous les risques que

l’on peut imaginer.

L’authentification mutuelle

L’authentification forte, deuxième élément intervenant dans la chaîne de sécurité, très utile pour

l’utilisateur à l’intérieur de son réseau, est un maillon de la chaîne de sécurité indispensable au

nomade connecté à l’extérieur de son entreprise. Comment l’utilisateur peut-il prouver qu’il est bien

celui qu’il prétend être ? Qui lui prouve que le réseau interne de l’entreprise auquel il souhaite accéder

est bien le réseau de cette entreprise (attaque classique dite de « l’homme au milieu ») ? Souvent

l’authentification est faite au moyen d’un mot de passe qui donne bonne conscience, mais qui

n’assure en réalité aucune sécurité sérieuse. Le mot de passe transite sur le réseau en clair. Il peut

être lu et la plupart du temps il peut être rejoué. De plus le disque du PC portable où il est stocké peut

faire l’objet d’attaques et nombreux sont les moyens de retrouver les mots de passe stockés sur

disque quand celui ci est accessible !

Ajouté à cela, doit-on confier à chaque serveur d’application, la tâche d’authentifier les utilisateurs

dont l’accès est autorisé ? Assurément non car seul un serveur d’authentification spécialisé peut

assurer une authentification forte et constituer une autorité de confiance entre l’utilisateur authentifié

et l’application à laquelle cet utilisateur veut accéder. Dans un mécanisme d’authentification forte,

l’utilisateur émet une requête vers un serveur d’application. Celui-ci contacte le serveur

d’authentification et lui demande d’authentifier l’utilisateur. L’authentification se réalise par échange

d’un secret entre l’utilisateur et le serveur d’authentification. Si ce serveur est satisfait, il en fait part au

serveur d’application. L’authentification mutuelle s’opère par le même type d’échange, mais en sens

inverse, pour assurer l’authentification du serveur d’application auprès de l’utilisateur. Le service

demandé peut alors être délivré.

Pour s‘authentifier, un mot de passe, même expirant au bout d’un certain temps, même non rejouable

ne suffit donc pas. On peut prouver son identité par quelque chose que l’on sait (typiquement le mot

de passe), par quelque chose que l’on a (tel qu’un badge) ou par ce qu’on est (empreintes digitales,

iris ou tout autre élément pouvant intervenir dans les techniques de biométrie). Une authentification

forte fait intervenir au moins deux de ces moyens. Par exemple on peut s’authentifier par quelque

chose que l’on possède, une carte à puce, et quelque chose que l’on connaît, un code PIN de 4

chiffres. On peut aussi s’authentifier par quelque chose que l’on possède, une clé USB et quelque

chose que l’on est (ses empreintes digitales analysées par la clé). L’authentification est forte car on ne

perd pas les deux éléments en même temps, et en cas de perte d’un des deux moyens, on demande

immédiatement au serveur d’authentification d’invalider le compte.

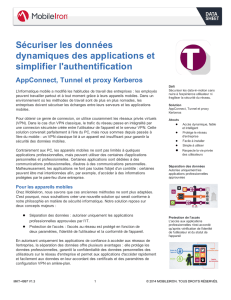

Le VPN pour garantir la confidentialité et l’intégrité des échanges

Passerelle tunnel Tunnel client

R

Ré

és

se

ea

au

u

p

p

r

r

i

iv

vé

é

P

Po

os

st

te

e

n

no

om

ma

ad

de

e

R

Ré

és

se

ea

au

u

n

no

on

n

p

pr

ro

ot

té

ég

gé

é

Le VPN (Réseau Privé Virtuel) est un tunnel chiffrant constitué à travers un réseau non protégé, qui

permet, après authentification mutuelle des deux extrémités de ce tunnel situées chacune dans un

réseau protégé, de faire passer les informations entre ces deux réseaux protégés, en garantissant

leur confidentialité et leur intégrité durant le passage de ces informations dans le réseau non protégé.

L’authentification mutuelle des deux extrémités du tunnel garantit l’authenticité des données

échangées. La confidentialité et l’intégrité des données sont garanties par le chiffrement. Celui-ci se

fait au moyen d’une clé symétrique partagée par chacune des extrémités (la clé qui chiffre est

identique à la clé qui déchiffre). Les algorithmes utilisés sont le plus souvent le RC4, le DES, le 3DES

ou l’AES. La difficulté est de faire parvenir à l’autre extrémité du tunnel, de manière sécurisée, la clé

symétrique de chiffrement. Ceci est souvent réalisé durant la phase d’authentification mutuelle qui

utilise, de son côté le mécanisme des clés asymétriques.

Dans un chiffrement par clés asymétriques type RSA, ce qui est chiffré par une clé dite privée ne peut

être déchiffré que par la clé dite publique correspondant à cette clé privée. De même ce qui est chiffré

par une clé publique ne peut être déchiffré que par la clé privée correspondante. La clé privée, comme

son nom l’indique, doit rester la propriété de son titulaire et ne doit en aucun cas être révélée. La clé

publique correspondante au contraire peut être largement partagée, et même publiée dans des

répertoires publics, par exemple dans des annuaires LDAP.

L’utilisateur sur son poste nomade conserve sa clé privée et fait parvenir, ou indique où trouver, sa clé

publique à l’autre extrémité du VPN située sur la passerelle tunnel du réseau Intranet de l’entreprise.

Cette passerelle tunnel est souvent sur la même plate-forme matérielle que le firewall qui protège le

réseau de l’entreprise. La passerelle tunnel procède de même avec l’autre extrémité du tunnel sur le

poste nomade. L’utilisateur chiffre un secret avec la clé publique de la passerelle tunnel de l’Intranet. Il

est assuré que seule cette passerelle pourra déchiffrer le secret puisque elle-seule possède la clé

privée correspondant à la clé publique. La passerelle rechiffre ce secret avec la clé publique de

l’utilisateur nomade et ceci aboutit à l’authentification mutuelle des deux extrémités du tunnel. Au

cours de ces transactions, les deux extrémités s’échangent de plus la clé symétrique qui va servir à

chiffrer les données.

Deux problèmes se posent : comment garantir qu’une clé publique correspond bien à la clé privée

détenue par l’autre extrémité du tunnel ? et où stocker sa clé privée pour être sûr qu’elle ne sera pas

volée ? Une clé publique arrive à son destinataire dans un certificat signé par une autorité à laquelle

les deux extrémités du tunnel font confiance. Cette autorité de confiance fait partie d’une infrastructure

à clés publiques appelée PKI. Un réseau où toutes les extrémités des tunnels ne se connaissent pas

ne peut faire l’économie d’une PKI qui est la base même de la confiance que l’on peut accorder à un

réseau privé virtuel. Où stocker sa clé privée ? Assurément pas sur un disque dur qui peut être

facilement lu. Les cartes à puces et les clés USB, activées après entrée par leur propriétaire d’un

code PIN de quatre chiffres, constituent aujourd’hui des médias suffisamment sécurisés pour stocker

un secret tel qu’une clé privée.

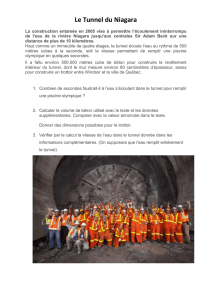

La protection du poste de travail durant un VPN

rebond attaque

R

Ré

és

se

ea

au

u

p

p

r

r

i

iv

vé

é

P

Po

os

st

te

e

n

no

om

ma

ad

de

e

R

Ré

és

se

ea

au

u

n

no

on

n

p

pr

ro

ot

té

ég

gé

é

La constitution d’un VPN par un utilisateur nomade vers son Intranet n’est pas sans danger et peut

être même encore plus dangereuse qu’un accès direct sans aucun contrôle ! Pour expliquer ce

paradoxe, nous allons décrire une attaque classique, dite attaque par rebond, à laquelle s’expose tout

poste de travail connecté et insuffisamment protégé. Le tunnel privé virtuel, constitué sur le réseau

non protégé, n’est pas facilement attaquable, encore que cela dépende de la longueur de la clé de

chiffrement symétrique utilisée et de sa fréquence de renouvellement. L’attaquant va plutôt tenter

d’investir et prendre le contrôle à distance du poste de travail qui constitue une des deux extrémités

du tunnel privé virtuel et qui est souvent le point faible de la chaîne de sécurité.

Par exemple, l’attaquant peut envoyer un email à l’utilisateur nomade naïf en lui conseillant d’aller lire

telle page Web. L’utilisateur nomade, qui a ouvert un tunnel vers son Intranet, inconscient du danger,

accède alors en parallèle au site Web conseillé. Avec les pages Web qui se chargent sur son poste de

travail arrive à son insu un exécutable tel qu’un serveur de terminal virtuel (serveur telnet) dont

l’attaquant a les privilèges d’accès. Il lui est alors facile de se connecter à distance sur le PC nomade

victime de l’attaque, d’en prendre le contrôle, puis de rebondir à travers le tunnel constitué vers le

réseau Intranet, en chiffré, passer à travers le firewall avec les permissions de l’utilisateur nomade, et

arriver directement sur le serveur d’application avec qui l’utilisateur nomade conversait ! Bien entendu,

en retour, les données du serveur viendront en clair chez l’attaquant puisqu’elles seront déchiffrées au

passage par le poste de l’utilisateur nomade. En quittant le poste nomade, l’attaquant sophistiqué

détruira toute trace de son passage. La mauvaise nouvelle pour l’utilisateur nomade est qu’il sera jugé

coupable de l’intrusion, voire de la destruction des données de son Intranet, et coupable il l’est par

négligence, par ignorance ou par inconscience, mais cela fait-il une différence pour le réseau attaqué

?

Pour éviter ce scénario catastrophe, et qui se produit plus souvent qu’on peut le croire, le tunnel client

du poste du nomade doit amener des fonctionnalités indispensables telles que l’anti rebond et le

blocage des flux non chiffrés quand un tunnel est établi à partir de ce poste de travail. Un poste de

travail nomade doit donc se protéger et en particulier lorsqu’un tunnel est établi, toute autre connexion

doit être proscrite et toute tentative d’accès de l’extérieur, ne venant pas de l’autre extrémité du tunnel

doit être formellement refusée par le logiciel tunnel du poste nomade. En d’autre terme, il est

indispensable qu’un tunnel client, sur un poste nomade, fournisse également des fonctionnalités de

firewall personnel.

Autre précaution, indispensable pour que le tunnel reste une fonctionnalité sécurisée, si l’utilisateur

nomade quitte de vue, ne serait ce qu’un bref instant, son poste de travail connecté, tout tunnel

initialisé doit être détruit pour éviter qu’un attaquant ne se serve du poste, un temps abandonné, alors

qu’un tunnel privé virtuel est constitué. Une manière de réaliser cela est de créer automatiquement un

tunnel par introduction du média contenant la clé privée et servant pour l’authentification (carte à puce

ou clé USB) et de le détruire quand le média est retiré de son lecteur. Si l’utilisateur pense à retirer sa

carte à puce ou sa clé USB quand il quitte son poste de travail, le danger d’intrusion est écarté.

La protection des informations du poste de travail

Le vol et la perte de PC portables sont courants et nombre de ces PC contiennent des informations

dont la divulgation serait bien plus coûteuse à l’entreprise que la valeur du poste de travail lui-même.

Tout utilisateur nomade utilisant un PC portable contenant des informations sensibles doit prendre la

précaution indispensable de garder ces informations cachées.

Des logiciels permettent de ne rendre une partition visible que si l’utilisateur s’est authentifié avec sa

carte à puce ou sa clé USB après avoir saisi son code PIN. La partition ou les répertoires protégés

apparaissent alors dans l’arborescence des fichiers et l’information qu’ils contiennent est déchiffrée.

Pour l’utilisateur, il n’y a pas de différence avec les autres fichiers non protégés, mais s’il retire sa

carte à puce ou sa clé USB, les répertoires protégés disparaissent à la vue d’un utilisateur non

authentifié et les fichiers qu’ils contiennent sont chiffrés. Si le PC est volé, les fichiers sensibles ne

seront tout simplement pas visibles, et si, par des moyens sophistiqués, le disque de ce PC est

analysé, l’information sensible ne pourra être lue car elle est chiffrée.

Un moyen très convivial d’assurer le chiffrement des données de bout en bout entre le poste de travail

d’un utilisateur nomade et le réseau Intranet de son entreprise est de combiner authentification et

chiffrement sur disque en gardant les données sensibles chiffrées sur son disque local et de

simultanément les déchiffrer et créer un réseau privé virtuel lorsqu’on s’authentifie avec son média

(carte à puce ou clé USB). Quand le média est retiré, le tunnel privé virtuel est détruit et les données

locales du disque sont à nouveau chiffrées.

La sécurisation des réseaux sans fil

Réseau protégé

Réseau non protégé

Firewall

DMZ

Borne d’accès

WIFI

Par leur facilité d’installation, leur faible coût et la mobilité qu’ils confèrent aux utilisateurs à l’intérieur

d’une entreprise, les réseaux sans fil, type 802.11b, appelés encore WIFI, vont connaître un grand

essor dans les années qui viennent. Cette technologie pose aujourd’hui un problème de sécurité

particulier car les ondes radioélectriques, qui remplacent les câbles réseaux localisés à l’intérieur de

l’entreprise, ne respectent pas les frontières du périmètre physique de cette entreprise. Les PC

portables, mais aussi les PDA et autres téléphones sophistiqués sont également utilisables de

l’extérieur pour se connecter au réseau interne de l’entreprise et ce jusqu’à une centaine de mètres de

la borne WIFI qui leur permet d’accéder à ce réseau privé.

Il est donc très dangereux de laisser ce type d’accès sans protection. Des fonctionnalités de sécurité

ont été définies dans la norme 802.11b (le WEP) mais elles n’offrent aucune solution satisfaisante

pour garantir l’authenticité, l’intégrité et la confidentialité des données véhiculées par les ondes radio

électriques. Les nouvelles fonctionnalités de sécurité définies dans le protocole 802.11i apporteront

une réponse plus satisfaisante, mais ne sont pas disponibles aujourd’hui.

Tout réseau WIFI doit être considéré comme une bulle d’insécurité et traité comme dangereux dans la

politique de sécurité de l’entreprise. Une réponse satisfaisante est de placer toutes les bornes d’accès

WIFI dans une, ou plusieurs, DMZ du firewall qui sécurise le réseau interne de l’entreprise et de

chiffrer par VPN tout échange WIFI entre un poste de travail et le firewall.

Il faut aussi que l’entreprise empêche les connexions sauvages de bornes d’accès WIFI qui rendent

possible les connexions, de l’extérieur, vers le réseau de l’entreprise. Ceci implique un contrôle

fréquent des ondes radio électriques pour connaître si elles sortent du périmètre de sécurité du

réseau interne.

Le protocole 802.11b permet également à un PC nomade d’échanger des données avec un autre

poste nomade directement, sans passer par une borne d’accès, c’est le mode ad hoc. Pour des

raisons évidentes de protection des informations sensibles, contenues dans les disques locaux des

postes nomades, le mode ad hoc doit être impérativement désactivé.

6

6

1

/

6

100%