Les réseaux - TSI Ljf.html

RES Les réseaux cours RES-2 les réseaux

Lycée Jules Ferry

Page 1 sur 8

TSI2

Les réseaux : Architecture

1- Introduction :

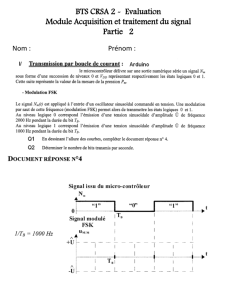

Au début de l'ère de la microinformatique l'ensemble des traitements de l'information numérique était

regroupé sur une seule et même carte électronique, au cœur de laquelle se situait un microprocesseur.

Aujourd'hui, afin d'alléger la tâche du processeur, une partie du traitement de l'information est déportée

vers la périphérie du système. Les capteurs, et les sous-systèmes deviennent ainsi "intelligents".

Il y a partage de l’intelligence au sein de réseaux

2- Caractéristiques d’un réseau :

Un réseau informatique est un ensemble d'équipements reliés entre eux pour échanger des informations.

On appelle nœud l'extrémité d'une connexion, qui peut être une intersection de plusieurs connexions ou

équipements (un ordinateur, un routeur, un concentrateur, un commutateur)

2-1 Taille du réseau :

Les informations à échanger entre les diverses parties d'un système peuvent se situer au niveau :

- des composants électroniques eux-mêmes et de périphériques proches (bureau, bâtiment, atelier…

LAN Local Area Network typiquement Ethernet),

- d’éléments plus lointains à l’échelle d’une ville (MAN Métropolitain Area Network),

- ou d’éléments très éloignés (différentes usines d’une entreprise, monde entier… WAN Wide Area

Network typiquement Internet).

2-2 Les temps nécessaires aux échanges :

De l'ordre de la nanoseconde au niveau du

processeur, ils passent à la milliseconde

entre les périphériques, à la centaine de ms

vers les parties mécaniques à grande

constante de temps, et peut prendre

plusieurs secondes lors d'échanges entre

des locaux situés à plusieurs centaines de

km de distance.

2-3 La nature des informations :

Elle est différente selon la distance.

- Sur de courtes distances il s’agit de

bits, d’octets ou de messages courts.

- Sur de longues distances les

messages s’allongent, on transfère

des fichiers complets.

Fig.1 Niveaux et caractéristiques

essentielles d’un réseau

Compétences attendues : S33 Communiquer l’information : transport et transmission de l ’information

• Identifie r les a rchitectures maté rielles et fonctionnelles d’un réseau de communica tion

• Déterminer le mode de tra nsmission

• Décoder une tra me en vue d’analyser les différe nts champs .

RES Les réseaux cours RES-2 les réseaux

Lycée Jules Ferry

Page 2 sur 8

TSI2

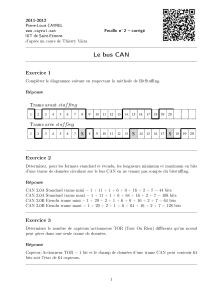

3- Topologie des réseaux :

Réseau en étoile (LAN réseau local)

La topologie en étoile est une extension d’un réseau point à

point entre 2 machines. Elle correspond au câblage d’un Hub

(équipement statique qui simule un réseau local auquel sont

raccordés des abonnés par dérivations).

Le nœud central est une unité de distribution dont le bon

fonctionnement est indispensable à la communication

(exemple des PC domestiques rattachés à un serveur

Internet).

Ceci convient dans la mesure où les équipements sont peu

nombreux car le coût de câblage devient vite prohibitif et les

performances douteuses.

Réseau en bus

Dans une topologie en bus tous les

ordinateurs sont reliés à une même ligne

de transmission par l'intermédiaire d’un

câble, généralement coaxial pour une liaison

série.

Le mot « bus » désigne la ligne physique qui

relie les machines du réseau.

Une topologie en bus est l'organisation la

plus simple d'un réseau.

Réseau en anneau

Réseau maillé

Une topologie maillée correspond à plusieurs liaisons point à point.

Chaque élément est relié à tous les autres.

En cas de perte d’un élément, ou du support, les communications entre

tous les éléments restent possibles.

Nombre de liaisons nécessaires qui devient très élevé lorsque le

nombre d’éléments à raccorder est aussi important.

Dans un réseau possédant une

topologie en

anneau

, les ordinateurs

sont situés sur une boucle et communiquent chacun à leur tour.

En réalité, les ordinateurs ne sont pas reliés en boucle, mais sont reliés à

un répartiteur (appelé MAU, Multistation Access Unit) qui va gérer la

communication entre les ordinateurs qui lui sont reliés en impartissant à

chacun d'entre eux un temps de parole.

RES Les réseaux cours RES-2 les réseaux

Lycée Jules Ferry

Page 3 sur 8

TSI2

Cette topologie se rencontre dans les grands réseaux de distribution (Exemple : Internet).

L'information peut parcourir le réseau suivant des itinéraires divers, sous le contrôle de puissants

superviseurs de réseau, ou grâce à des méthodes de routage réparties.

4- Les protocoles de liaison de données :

C’est un ensemble de règles à respecter pour échanger des données dans de bonnes conditions entre 2

équipements distants.

Les protocoles agissent sur des trames. Une trame est un bloc d’éléments binaires.

Définir un protocole de liaison de données consiste notamment à préciser :

le format des trames (nombre de bit total d’une trame);

le critère de début et de fin de trame;

la place et la signification des différents champs dans une trame;

la technique de détection d’erreur utilisée;

les règles de dialogue : procédure après détection d’erreur, règle de priorité, …

4-1 Caractéristiques des protocoles :

Mise en forme des données : critères de début et fin de trame

Délimitation par caractère :

On ajoute un caractère spécial en début (STX = Start of TeXt) et un en fin de trame ETX (End of TeXt)

Délimitation par séquence binaire appelée Fanion :

En général, on place une séquence binaire (01111110) en début de chaque trame. (Exemple : Ethernet)

Délimitation par transmission de la longueur :

Champ début

De trame

RES Les réseaux cours RES-2 les réseaux

Lycée Jules Ferry

Page 4 sur 8

TSI2

4-2 Contrôle de la validité des informations :

Par contrôle de parité LRC (Longitudinal Redundancy Check) :

Bp est le bit de parité :

Parité Paire : vaut 0 si le nombre de 1 dans Données est pair, sinon 1

Parité Impaire : vaut 0 si le nombre de 1 dans Données est impair, sinon 1.

Par contrôle polynomial ou redondance cyclique (CRC = Cyclic Redundancy Check) :

On considère la trame à transmettre comme un groupe de bits. On lui associe un polynôme P(X) tel que le

coefficient de degré n corresponde à la valeur du (n-1)

ème

bit.

Méthode :

1- On commence par déterminer le polynôme P(X) correspondant aux données à transmettre

Donnée

1

1

1

0

0

1

0

1

P(X) = 1 + X² + X

5

+ X

6

+ X

7

Rang k

8

7

6

5

4

3

2

1

Degré n

7

6

5

4

3

2

1

0

2- On choisit un polynôme appelé polynôme générateur G(X) de degré « r » ayant des propriétés

spécifiques déterminées par le protocole utilisé

3- On calcule X

r

.P(X)

4- On divise X

r

.P(X) par G(X). Le reste de cette division polynomiale est un autre polynôme noté R(X)

de degré r-1 qui correspond au CRC à transmettre à la suite des données.

On transmet :

5- A la réception, on vérifie que le reste de la division par G(X) est nul.

Exemple :

Soit la séquence 1001 à envoyer ;

Le polynôme P(X) vaut donc

Si le polynôme générateur est G(X) = X

3

+X+1,

le degré de G(x) est r = ;

Par conséquent P(X).X

3

vaut X

6

+X

3

,

Le code CRC est le reste de la division, le nombre de bits

qui le compose est égal au degré de G(X) soit 3 bits ici.

1 1

;

n n

paire i impaire i

i i

Bp d Bp d

= =

=⊕ =⊕

La division vaut donc :

Données

Bp

∑

−

=

=

1

0

.)(

n

k

k

k

XaXP

RES Les réseaux cours RES-2 les réseaux

Lycée Jules Ferry

Page 5 sur 8

TSI2

5- Le modèle OSI : (Open System Interconnection)

5-1 Les 7 couches du modèle OSI :

5-2 La transmission de données dans le domaine OSI :

La figure ci-dessous montre un exemple de la façon dont les données peuvent être transmises selon le

modèle OSI.

L'émetteur veut envoyer quelques données au récepteur. Il donne les données à la couche application, qui

attache alors l'en-tête d'application Application Header : AH (qui peut être nul), à l'avant de lui et donne le

résultat à la couche présentation.

La couche présentation peut transformer la présentation de cette donnée, et elle peut ajouter un en-tête à

l'avant et donner le résultat à la couche session.

Ce processus est répété jusqu'à ce que les données atteignent la couche physique, où elles sont

transmises réellement à la machine de réception. Sur cette machine les divers en-têtes sont décollés un

par un pendant que le message propage vers le haut des couches jusqu'à ce qu'il arrive finalement à

l’application.

La vraie fonction de chaque couche dans le modèle OSI est de fournir des services à la couche au-dessus

d'elle.

6

6

7

7

8

8

1

/

8

100%