session 2013 - Ministère de l`Intérieur

Ministère de l’intérieur

--------

Examen professionnel d’ingénieur principal

des systèmes d’information et de communication

du ministère de l’intérieur

Session 2013

Meilleure copie

Sujet n° 2 – Système d’information

Note obtenue : 16,5/20

--------

Note à Monsieur le Directeur des Systèmes d’Information

Le monde de l’informatique est en perpétuelle évolution. Pour ne pas en

perdre le fil, notre système d’information se doit d’évoluer pour prendre en compte de

nouvelles approches en matière d’architectures, et de nouveaux éléments de

sécurité.

Le présent projet a pour vocation de vous apporter ces éléments

d’infrastructure en veillant tout particulièrement à la prise en compte de la SSI au

sein même de ce projet, ce qui la rendra plus efficiente.

La sécurité est l’affaire de tous, mais il est utile également de rappeler les

bonnes pratiques en matière SSI.

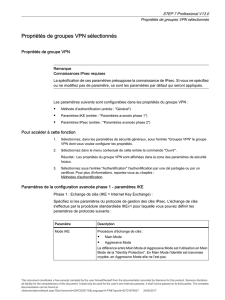

Le schéma suivant présente l’architecture générale de notre SI telle qu’elle

sera, couplée au monde de l’Internet.

p

ostes nomades

Internet

postes

clients

VPN

LAN

(réseau local)

passerelle

VPN Serveur

WEB

SAN

ESX

avec VM

serveurs de fichiers et d’a

pp

lication virtualisés

Routeur

pare-feu

t

unnelisation

- 2

Le principe retenu est de disposer d’un réseau privé virtuel (VPN) permettant une

connexion chiffrée de bout en bout du tunnel entre nos postes nomades et notre

infrastructure réseau local (LAN), via le monde de l’Internet. Cette technologie est

peu coûteuse dans la mesure où elle ne nécessite que l’achat de passerelles.

Il convient néanmoins d’ajouter à ce VPN les critères de sécurité suivants :

- la disponibilité : la possibilité pour une personne autorisée d’accéder à la

ressource au moment voulu.

- L’intégrité : l’assurance qu’une information n’a pas été altérée de façon non

autorisée.

- La confidentialité : l’accès à l’information n’est réservé qu’aux seules

personnes autorisées

- La traçabilité : l’aptitude à retrouver l’historique des manipulations réalisées.

L’infrastructure de type datacenter avec une baie de stockage (SAN) est la

mieux à même de répondre à ces critères de sécurité. Couplée à la virtualisation des

serveurs, cette technologie permet de répondre à la problématique de mise en

œuvre d’un plan de continuité d’activité.

Le choix s’est porté vers la solution VMware VSphere avec deux ESX. Certes

plus coûteuse à l’acquisition, la licence VMware permet de disposer des systèmes de

sécurité V-Motion pour le déplacement des VM (machines virtuelles) à chaud.

Contrairement à ses concurrents Microsoft Windows Server 2008 R2 avec Hyper V

et Citrix XenServer, les pilotes sont natifs dans l’hyperviseur ESX, ce qui apporte

également une grande souplesse.

Qui plus est, VMare est leader du marché, même si Red Hat et son KVM montrent la

voie de la virtualisation open source.

Il sera néanmoins opportun de se pencher sur cette dernière technologie à moyen

terme, lorsque KVM sera sur le point de surclasser ses concurrents.

Les hyperviseurs ESX seront positionnés dans deux baies différentes pour

pouvoir mettre en œuvre un PCA en prenant soin de disposer d’une seconde baie

SAN permettant de réaliser les sauvegardes des VM. Afin de disposer d’une

tolérance aux pannes maximale, les baies SAN disposeront d’une double

alimentation et seront configurées avec du RAID5 matériel, avec un disque en

« spare » par pool de disques. Le RAID5 a l’avantage d’allier performances en

écriture avec un bit de parité réparti, et le volume utile représente 80 à 90% de

volume alloué. Il répond de ce fait parfaitement aux contraintes sécuritaires de

disponibilité et d’intégrité des données.

Cette tolérance aux pannes doit trouver son pendant dans la mise en œuvre

d’un contrôle d’accès renforcé par un mécanisme d’authentification forte.

En SSI, une authentification forte repose sur ce que l’on est.

Il faut donc considérer l’authentification sous l’angle de la biométrie. Plusieurs

traitements utilisant un système biométrique peuvent être soumis à la CNIL en

demande d’autorisation. Mais seul le système de reconnaissance de l’empreinte

digitale avec une finalité de contrôle d’accès aux postes informatiques portables

professionnels a reçu une autorisation de la CNIL en 2011.

Les autres mécanismes d’authentification forte basés sur la biométrie reposent sur le

contour de la main, le réseau veineux de la main ou encore la reconnaissance

faciale, la reconnaissance de l’iris, de l’œil ou de la voix.

- 3

Les dispositifs matériels de reconnaissance de l’empreinte digitale étant largement

diffusés, y compris pour le grand public, il s’agit donc d’une technologie éprouvée

nécessitant un investissement minimal en comparaison des autres méthodes

d’authentification précitées.

Afin de compléter cette architecture du futur SI sécurisé et avant d’aborder les

bonnes pratiques qu’il convient de rappeler en SSI, il est important d’adopter la

virtualisation du poste de travail. Il conviendra de dimensionner les baies de

stockage en conséquence car elles hébergeront les systèmes de postes de travail

virtuels.

Cette virtualisation, qui s’ajoute à celle des serveurs, apportera une indépendance de

l’utilisation vis-à-vis de son poste de travail physique, permettant d’imaginer des

scénarios de déménagement de services en toute transparence. Mais surtout, cela

permet de s’affranchir de la maintenance et de l’administration du parc informatique.

Apportant une grande souplesse s’il en est, les boîtiers ne nécessitent pas de pilotes

et leur coût est bien inférieur à des postes de travail dits classiques.

Pour compléter cette architecture sécurisée, il convient de rappeler quelques

bonnes pratiques SSI pertinentes :

- mettre en place une politique de sauvegarde avec des procédures de

sauvegarde, et de restauration testées annuellement ;

- tous les ordinateurs et serveurs devront disposer d’un antivirus mis à jour

quotidiennement ;

- mettre à jour et optimiser les logiciels et systèmes d’exploitation (WS US) ;

- réglementer les supports amovibles et leur usage ;

- limiter les droits et les privilèges d’administration sur les postes de travail ;

- appliquer un contrôle d’accès par empreinte digitale, et adopter une politique

de mots de passe rigoureuse ;

- veiller à la confidentialité des données vis-à-vis des prestataires.

Bien évidemment, tout ceci n’a de sens qu’à la condition de sensibiliser les

utilisateurs aux risques informatiques.

Tout projet lié à la sécurité permet de mettre en place des éléments

d’infrastructure dont le but est de limiter les risques d’intrusion au sein même du SI,

tout en garantissant la disponibilité, l’intégrité, la confidentialité et la traçabilité de ses

informations.

Il n’en demeure pas moins que la sécurité totale n’existe pas et que les

hackers sont là pour nous le rappeler chaque jour.

La sécurité conserve ses limites. Il convient donc à chacun d’être vigilant et de

ne pas laisser la porte entrouverte, sans pour autant tomber dans la paranoïa.

1

/

3

100%