article en pdf - HealthCare Magazine

hème IT

18 HealthCare magazine • 8 decembre 2016 • N°12

E

videmment, un tel titre vise

surtout à attirer l’attention du

lecteur afin qu’il soit également

sensibilisé à la lecture d’articles inquiétants

du style :

●

Le malware Mirai a paralysé en sep -

tembre dernier le site d’un expert en

sécurité dans le cadre d’une attaque de

type ‘déni de service’, de même qu’en

octobre plusieurs services commerciaux

tels qu’Amazon, Twitter, Spotify et

autres. Pour ce faire, ce maliciel a pris le

contrôle sur des milliers d’appareils dans

l’internet des objets (IoT), dont des

caméras interconnectées, en abusant de

mots de passe ‘intégrés’. Le code logiciel

de Mirai a été publié en ligne, de sorte

que l’on attend à une prolifération des

attaques. Dans son ‘alerte’ (TA16-288A),

l’équipe d’assistance informatique amé-

ricaine US-CERT a pris une position forte :

“Faites en sorte de connaître toutes les

possibilités des appareils médicaux des-

tinés à un usage domestique. Si l’appareil

transmet des données ou peut être com-

mandé à distance, il peut parfaitement

être infecté. “

●

Fin août dernier, la société d’investisse-

ments Muddy Waters Capital LLC a publié

un rapport qui accuse les appareils

cardiaques implantables de St Jude

Medical Inc. d’être vulnérables aux

cyberattaques (voir encadré).

●

Début octobre dernier, Animas (Johnson

& Johnson) a adressé une lettre aux

utilisateurs de sa pompe à insuline One-

Touch pour les mettre en garde contre

une possible prise de contrôle de ces

appareils par des tiers en raison d’une

communication radio non-cryptée. Si

une telle intervention “exige des con -

naissances pointues” et que “le risque

est limité”, notamment en raison du fait

que “l’appareil n’est pas relié à l’inter-

net”, des conseils sont néanmoins don-

nés sur la manière de sécuriser l’utilisa-

tion de cette pompe. En principe, la

portée radio est d’environ 10 m, mais

les experts estiment que des instruc-

tions pourraient être données à 1 ou

2 km de distance pour augmenter la

dose d’insuline. Les risques mortels liés

à une surdose sont évidents.

Bref, au cours des derniers mois, la vul-

nérabilité d’appareils médicaux – y compris

les appareils implantables - a fait la une de

l’actualité qui s’est fait l’écho des attaques

et abus émanant de tiers. En l’occurrence,

un très large éventail de matériels sont

concernés, qu’il s’agisse d’appareils médi-

caux interconnectés dans les hôpitaux,

centres de soins et chez des patients à

domicile, mais aussi d’équipements

médicaux implantables et portables, voire

de d’appareils non-médicaux (‘wearables’)

qui offrent souvent une certaine forme de

monitoring.

Pas nouveau...

Désolé de décevoir celui/celle qui serait

éventuellement étonné/e par de telles

menaces puisqu’aussi bien des experts

mettent en garde depuis plus de huit ans

déjà contre ces risques, s’appuyant sur de

nombreux incidents. Concrètement, deux

types de problèmes se présentent : la trans-

mission de données incorrectes et l’intro-

duction d’instructions fausses. Dans le

premier cas, un médecin/infirmier-ière

peut, en cours d’analyse, tirer des conclu-

sions thérapeutiques erronées (avec des

réactions dangereuses), tandis qu’un

symptôme clinique peut être dénaturé

(d’où des conséquences sur le traitement).

Et dans le deuxième cas, des instructions

dangereuses (plantage de système, défaut

de fonctionnement), voire mortelles, peu-

vent être transmises. Par ailleurs, se pose

un risque de vol de données, ce qui peut

représenter un risque pour la vie privée du

patient. Et comme tout appareil médical

(même portable) est aujourd’hui un ordi-

nateur, il est potentiellement susceptible

d’être impliqué dans une attaque (sur l’in-

ternet), ce qui peut perturber son bon fonc-

tionnement (avec à nouveau toutes les

conséquences possibles et imaginables).

De même, les possibilités en termes de

sécurité n’ont rien de nouveau, comme le

rappelle Thomas Kallstenius, vp Research &

Technology chez iMinds. “Si les appareils

échangent des données, le cryptage

constitue une forme de protection, mais

ne représente pas la solution ultime. “ En

effet, il faut prendre en compte l’éventua-

lité de fuite (ou d’introduction) de données

par d’autres canaux que l’interface utilisa-

teur ou le réseau. “De même, il convient de

s’intéresser à l’authentification forte, y

compris l’authentification multi-facteur. “

Cet élément est important pour démonter

la confiance de tiers envers les réseaux

(publics ou téléphonique), par exemple

lors de l’échange de données, l’installation

de ‘rustines’, etc. “Au-delà de l’authentifi-

cation sur base d’éléments que vous

‘connaissez’ [mot de passe], que vous ‘ -

possédez’ [jeton] ou qui vous sont

‘propres’ [empreintes digitales notam-

ment], il est possible de faire intervenir des

éléments contextuels, comme ‘quelle est

votre proximité’. “ Ce dernier élément peut

notamment être utilisé pour autoriser des

prestataires de soins urgents à accéder à

des données stockées.

Sur un plan général, il convient de

s’efforcer toujours plus de rendre

l’ensemble du système infalsifiable

(‘tamper resistant’), depuis l’appareil du

patient (implanté, portable, etc.) jusqu’aux

unités centrales de traitement. “Dans ce

contexte, il est particulièrement important

de prévoir des ‘modèles de menace’, à

savoir d’étudier les modes d’attaque

contre un ensemble d’équipements et ses

divers éléments. Et de voir comment ces

modèles combattent ces modes d’attaque.

“ De même, la sécurité doit représenter un

élément fondamental de ces modèles (‘by

design’). Par ailleurs, la nouvelle législation

européenne sur la vie privée (RGPD) im-

posera aussi la ‘privacy by design’ (ici éga-

lement, pour l’ensemble du système, de-

puis le patient jusqu’au système central).

En outre, de très nombreux équipements

– tant les appareils médicaux (surtout

implantés) que les ‘wearables’ non-médi-

caux – doivent fonctionner de manière

ininterrompue (en 24/7). “Souvent, il est

tout bonnement impossible de les arrêter.

Le système doit dès lors être capable de

détecter des attaques ou des anomalies et

réagir en conséquence afin d’éviter les

décisions erronées. Cet aspect gagnera

certainement en importance à mesure que

l’on évoluera vers des systèmes en ‘boucle

fermée’ qui prennent eux-mêmes des

actions sur la base de données. De tels

appareils devront très certainement être

validés sur le plan médical. “

Et l’avenir nous promet une plus grande

variété encore de systèmes ‘intelligents’

de ce type, comme les ‘pilules’ à avaler, les

implants cérébraux et cardiaques, les

biocapteurs sous-cutanés et autres, outre

les pompes à insuline, les appareils cardio-

vasculaires, les stimulateurs neuronaux et

autres implants cochléaires déjà existants.

Attention, attention,

attention !

Certes, il importe de ne pas se montrer

trop alarmiste en criant ‘Au loup !” dans la

mesure où le problème n’a pas pris

aujourd’hui des dimensions ‘apocalyp-

tiques’. Ou, pour être précis : pas encore.

Car il faut comparer la situation à celle des

années ‘80 du siècle dernier, où les virus et

maliciels sur ordinateurs domestiques et

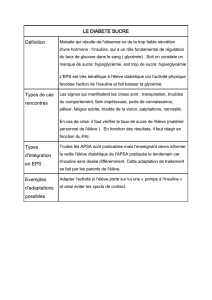

Ou “Une pompe à insuline tue un patient diabétique !” Certes, la situation n’est pas (encore)

à ce point alarmante, mais la menace est – bien – réelle ! Guy Kindermans

Muddy Waters

Capital contre

St Jude Medical

Le 25 août dernier, Muddy Waters

Capital (MWC) publiait un rapport

estimant que les appareils cardiaques

de St Jude Medical (STJ) devaient être

rappelés en raison de cyber-attaques

potentielles. Il s’agissait d’une

attaque de type ‘crash’ (perturbation

du fonctionnement, avec des signaux

rythmiques potentiellement

dangereux) et de type ‘battery drain’.

MWC précisait encore que les

télécommandes (Merlin@Home)

étaient facilement disponibles en

occasion et pouvaient être utilisées

pour ces attaques en raison du faible

niveau de sécurité (authentification

faible). MWC parle même de

négligence grave et cite un expert

cardiologue qui se refuse à encore

utiliser ces appareils de STJ jusqu’à ce

que ces lacunes soient comblées.

Entre-temps, de très nombreuses

remarques ont été formulées à propos

de cette étude, et notamment sur les

‘preuves’ fournies en matière de

piratage. De même, les conséquences

possibles d’un tel ‘piratage’ ont été

remises en cause. D’autant que le

‘piratage’ a été commis sans entraîner

de perturbations de fonctionnement.

En outre, MWC semblait ‘shorter’ les

actions de St Jude Medical, ce qui

impliquait que l’entreprise spéculait

sur une baisse du cours de l’action.

Des experts comme le Dr. Kevin Fu

considèrent dès lors qu’il appartient

“aux autorités de surveillance de

déterminer si la vulnérabilité entraîne

un risque clinique pour les patients. “

Alerte ! Les pacemakers

attaquent l’internet...

«L

’échange d’images par CD ou

DVD recule de plus en plus »,

explique le Pr Johan de Mey,

lui-même convaincu que la solution

d’avenir pour le transfert de ce type de

fichiers (principalement des radios, CT-

scans, IRM, échographies et angio-

grammes) réside dans les réseaux en ligne.

« Travailler avec un support matériel

comporte en effet une série de risques : il

arrive qu’il se perde en cours de route, qu’il

y ait des problèmes lors de la gravure, que

le destinataire ne parvienne pas à lire les

fichiers... » En outre, il n’est pas toujours

possible d’envoyer les rapports accom -

pagnant les images directement sur le

disque, ce qui force les prestataires à

ajouter manuellement ces données

médicales complémentaires au dossier...

avec tous les risques d’erreurs que cela

comporte.

Les radiologues et autres spécialistes

s’échangent des clichés médicaux notam-

ment lorsque les patients doivent être

référés à un autre établissement – une

réalité qui s’inscrit dans le contexte d’une

spécialisation de plus en plus marquée du

corps médical. D’après une étude néer -

landaise récente, la demande du patient de

bénéficier d’un second avis est une autre

raison majeure de partager des fichiers ;

s’y ajoutent, enfin, les échanges dans le

cadre de travaux de recherche.

Cette même étude a observé qu’envi-

ron 25 % des radiologues interrogés et

30 % des cardiologues utilisent encore des

CD ou DVD pour envoyer des images. À

l’UZ Brussel, ce pourcentage est tombé à

2 % environ, précise le Pr de Mey. « Nous

avons commencé à stocker les premiers

clichés radiologiques sous forme numé-

rique dès 1985 et toute l’archive radio -

logique est informatisée dans la majorité

des hôpitaux belges depuis une dizaine

d’années. Vers 2010, nous avons

également commencé à explorer les

possibilités du nuage. » Du quoi ?

Un gain de temps et d’argent

« Grâce aux outils numériques, plus

besoin d’expédier les images sous forme

physique par CD ou DVD », explique Johan

de Mey, « puisqu’ils permettent aux

patients, généralistes, spécialistes et autres

prestataires de les regarder à distance, par

exemple depuis leur domicile. Certaines

formes de communication numérique

reposent sur l’envoi d’une copie des

fichiers par ordinateur, d’autres permet-

tent aux médecins de les consulter là où ils

se trouvent à l’aide d’une sorte de fenêtre

numérique (viewer), d’autres encore les

stockent en ligne dans un « nuage », un

serveur inconnu de l’utilisateur qui peut

être localisé n’importe où dans le monde. »

L’échange numérique d’images présente

une série d’avantages majeurs, souligne le

spécialiste. « Il évite que les fichiers ne se

perdent en cours de route et permet aussi

de gagner du temps : dans des conditions

optimales, l’envoi en ligne ne demande

que quelques minutes, alors qu’il faut par-

fois plusieurs jours pour qu’un support

physique parvienne au destinataire. »

hème IT

19

HealthCare magazine • 8 decembre 2016 • N°12

Une collaboration

accrue entre

hôpitaux exige

un bon partage

d’images

Des hôpitaux qui travaillent en réseau ? Une concertation

accrue et un DMG qui transcende les limites entre la

consultation du généraliste et celle du spécialiste ? Fini

d’envoyer des images par CD ou par DVD : de nos jours, il

existe d’autres méthodes !

Emily Nazionale

Mettez votre fournisseur/producteur

sur le gril

Questions possibles :

- Dans quelle mesure la (cyber-)sécurité a-t-elle/est-elle prise en compte dans le

développement du produit ? Dès le départ (‘security by design’) ? Documentée ?

Y a-t-il un relevé des attaques possibles (‘thread model’) et des types de protection

? Comment le code a-t-il été vérifié au niveau de la sécurité ?

- La vie privée est-elle prévue ‘by design’ ? Avec des fonctions de sécurité à l’avenant ?

- Comment les données et les flux d’instructions sont-ils sécurisés ? Cryptés ?

- Comment l’accès à l’appareil est-il sécurisé (mots de passe adaptables) ? Quelle est

la solidité de l’authentification par des tiers (lors de l’ajout de nouvelles

instructions, de ‘patches’, etc.), surtout si ces appareils/équipements sont

accessibles via un réseau (internet) ?

PC ne posaient pas (encore) problème.

Même si comparaison n’est pas raison.

Pas question évidemment d’attendre que

le problème prenne de telles proportions,

d’autant que ces appareils et équipe-

ments impliquent une responsabilité ‘de

vie ou de mort’.

Concrètement, dès le début de la

procédure d’achat, il convient de toujours

interroger explicitement le fournisseur/

producteur sur les qualités en matière de

(cyber-)sécurité de son produit, au-delà

des caractéristiques fonctionnelles et

de protection. Faute de quoi

il s’agirait d’une négli-

gence grave. En l’occur-

rence, il serait logique de

se faire assister par des

experts, le cas échéant. Par

ailleurs, il est important de

bien documenter le proces-

sus de sélection en (cyber-) séc-

urité, ce qui ne doit pas se limiter à

faire approuver une liste reprise sur une

feuille de papier. Demandez au fournis-

seur/producteur de préciser son proces-

sus de conception en sécurité sur la base

d’une documentation détaillée. N’oubliez

pas que la personne responsable du choix

final pourra sans doute également être

tenue pour responsable en cas de

problème éventuel. Veillez en outre à

pouvoir prouver que vous avez fait les

efforts nécessaires “en bon père de

famille. “

Evidemment, l’objectif ne peut être de

rebuter les hôpitaux, institutions de soins

et prestataires de soins médicaux face

aux avantages que procurent des appa-

reils et équipements médicaux

– également implantables – toujours plus

puissants. “Les risques en matière de

cybersécurité doivent être sous-pesés au

regard des avancées permises par ces

appareils”, dixit le Dr. Kevin Fu, expert mon-

dialement reconnu en sécurité forensics

d’appareils médicaux. “Les hôpitaux ont

besoin de davantage de cybersécurité,

mais pas d’être mis sous pression. “

●

Des chercheurs du Cosic

piratent des pacemakers

Deux chercheurs du labo de sécurité et de cryptographie Cosic (KU Leuven) – Eduard

Marin et Dave Singelée – sont parvenus, grâce à des outils simples, à pirater les

communications radio entre d’une part des appareils médicaux tels que des

pacemakers et des pompes à insuline et, d’autre part, leurs équipements de commande

(De Tijd, 26 nov. dernier). Si aucun cas d’attaque délibéré ayant des conséquences

graves, voire mortelles, n’a été recensé, cette situation représente un danger pour la

vie des personnes. Alors que la FDA, l’agence américaine de contrôle des équipements

médicaux, publie des recommandations en matière de sécurité, les fournisseurs ne

semblent pas encore protéger suffisamment leurs appareils. Pourtant, la ministre

Maggie De Block estime que la responsabilité à cet égard repose sur ces mêmes

fournisseurs. Reste que la personne en charge du choix de l’appareil ou de l’implant se

doit également d’assumer ses responsabilités.

© iStock

1

/

2

100%