Que retenir

Que retenir ?

(de vos cours 3IF et 4IF en réseaux-sécurité)

Référentiel de compétences Réseaux-Sécurité (1/2)

Sous-compétence

3IF 4IF

Concevoir, développer et tester une

application répartie

Concevoir un protocole

de niveau applicatif

modélisation Base Elevé

3IF-RE;

GHOME

Modèles OSI et INET, diagrammes de

séquences UML, modèles de

synchronisation, algorithmes distribués

Modéliser un système

à événements discrets

modélisation Base 3IF-RE

Automates à états finis, mécanismes de

synchronisation, spécification

événementielle

Implémenter une

application répartie en

utilisant des sockets

technique Elevé Elevé

3IF-RE;

GHOME

Sockets TCP/IP, programmation

événementielle, architectures logicielles

multi-tâches, REST

Définir et implémenter

une stratégie de test

méthodologique et

projet

Base

Intermédia

ire

3IF-RE; 4IF-

RE; GHOME

Evaluation de performance, protocoles de

service

Concevoir, mettre en œuvre et

administrer une infrastructure

matérielle et logicielle distribuée

Concevoir et

dimensionner une

infrastructure

distribuée

méthodologique et

technique

Base

Intermédia

ire

3IF-RE; 4IF-

RE

Routage, adressage IP, calcul de capacité

d'un canal de communication

Modéliser et évaluer le

coût d'une

infrastructure

modélisation Base 3IF-RE Modèles de réseaux opérateurs

Sélectionner,

paramétrer et intégrer

des composants

matériels et logiciels

Technique

Intermédiaire

4IF-RE;

GHOME

DNS, DHCP, commutation et routage,

VLAN, VPN, plan d'adressage, pare-feux,

masquage d'adresse

Administrer une

infrastructure

distribuée

Opérationnel Base Base

3IF-RE; 4IF-

RE

SNMP, MiB, ICMP

Objectifs d'apprentissage (ensemble des

connaissances à mobiliser pour l'acquisition de la

compétence)

Compétence (action, exprimée par un verbe,

de résoudre un problème posé en

mobilisant savoir, savoir-faire et savoir-être

pour )

Type (technique,

méthodologique,

modélisation,

opérationnel,

fontionnelle, projet)

Niveau (de base,

intermédiaire, élevé)

Modules (à

répéter autant

de fois qu'il ya

des modules

dans le

domaine)

degré de

contribution du

module à

l'acquisition de

la compétence

(++, +)

Référentiel de compétences Réseaux-Sécurité (2/2)

Définir et mettre en œuvre une

politique de sécurité

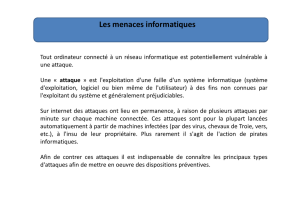

Analyser les menaces

et les vulnérabilités

d'un système

Méthodologique Base 4IF-RE

Méthodologies de modélisation des

risques, PSSI, typologies des menances

et attaques

Sécuriser un système

informatique

Technique Base 4IF-RE

Chiffrement, authentification, contrôle

d'accès, VLAN, VPN, pare-feux,

masquage d'adresse, IPv6, règles de

filtrage,

Intégrer et adapter les technologies

émergentes : clouds, mobilité,

ubiquité, P2P…

Analyser et

comprendre une

nouvelle technologie

Méthodologique Base Elevé

3IF-RE; 4IF-

RE; GHOME

Ensemble des connaissances acquises

en IF

Réaliser un état de l'art

technologique

Méthodologique

Intermédiaire

4IF-RE

Clouds, informatique mobile, réseaux de

capteurs, réseaux sociaux, informatique

ubiquitaire, Internet des objets,

technologies Web

Utiliser les nouvelles

technologies dans la

conception et la mise

en œuvre

d'applications et

systèmes répartis

Technique et

opérationnel

Elevé

4IF-RE;

GHOME

Clouds, informatique mobile, réseaux de

capteurs, réseaux sociaux, informatique

ubiquitaire, Internet des objets,

technologies Web

Rappels : quelques protocoles de base...

•Ethernet, HDLC, PPP, (R)ARP, IP, UDP, TCP, ICMP,

SNMP, routage, authentification, IPSEC, ATM, POP,

SMTP, HTTP, TELNET, NFS, DNS et algos : DES, RSA,

MD5, SHA…

• L’objectif n’est pas de connaître ces protocoles par

cœur mais de connaître leur structure et de comprendre

leurs fonctionnalités et limitations

Application réseau / système réparti =

système complexe (I)

•Concevoir une application réseau est un assemblage

complexe

–comprendre les besoins

–installer - réserver les tuyaux (dimensionnement)

–structurer l’application

•patrons de sécurité (security patterns)

•sous-réseaux - réseaux virtuels - plan d’adressage

•tolérance aux fautes

•tolérance aux catastrophes

•survivabilité

–sécuriser l’application

• mécanismes d’authentification

•cryptage

•gestion de droits (autorisations)

•pare-feux - réseaux virtuels –VLAN - etc.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

1

/

15

100%