Télécharger la source de la présentation

Notions sur les transmissions numériques

J. Le Roux www.essi.fr/~leroux

•Contraintes liées a la transmission a distance

•Modulation codage

•Défauts de transmissions

•Correction des erreurs de transmission

•Notions de cryptographie (RSA)

•Compression de données

•Codage des sons et de la parole

•Codage des images

•Exemple de la téléphonie mobile GSM

•Autres systèmes : UMTS, 802.11,

BLUETOOTH, ADSL,OFDM...

Version provisoire ; merci aux auteurs dont j’ai récupéré les présentations graphiques sur le web

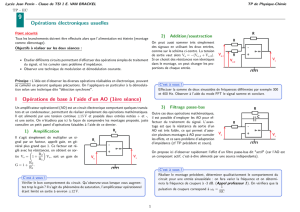

Analyse des éléments principaux

d’une transmission

Modulation - transmission - démodulation

Bandes de fréquences

Mise en forme des données par l’émetteur

Opérations effectuées par le récepteur ;

analyse de la qualité des données reçues

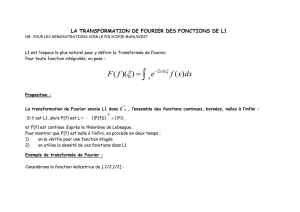

Importance de l’analyse

en fréquence :

Transformée de Fourier

Travaux dirigés sous la forme

d’une simulation numérique

d’une chaîne de transmission

Déformations apportées au signal transmis

Codage

Codage de source (Huffman) pour réduire le débit

Bases théoriques : théorie des probabilités et théorie

de l’information (cf. P. Solé)

Récupération des erreurs de transmission (codage de canal)

en introduisant de la redondance

Codes cycliques, code de Hamming

Codes convolutionnels (Viterbi) Turbocodes

Cryptographie

Protection contre les intrusions sur le réseau

Cryptographie à clef publique (code RSA)

«Pretty good privacy» Zimmerman

Bases théoriques : théorie de la complexité (cf. B. Martin)

Codage du son et de la parole

Théorème d’échantillonnage

Stockage de son numérique

Techniques de réduction de débit (mp3, codage GSM)

Codage d’images fixes et animées

Normes JPEG et MPEG (DIVX)

Transformée en cosinus

Détection de mouvements dans une séquence

Bases théoriques : théorie du signal (Transformée de Fourier,

probabilités, statistiques)

Transmission GSM

«Global System Mobile»

France Télécom (Itinéris), Cégétel (SFR), Bouygues Télécom

Principe de la téléphonie cellulaire

Fréquences utilisées

Codage et modulation des données

Codage de la parole

Correction des erreurs de transmission

Cryptage

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

1

/

70

100%