Cours de Syst`eme d`Exploitation Unix M.S.T. Télécom 1 Année

Universit´e de Metz

Cours de Syst`eme

d’Exploitation Unix

M.S.T. T´el´ecom 1reAnn´ee

Ann´ee Universitaire 2002/2003

Y. Mor`ere

Table des mati`eres

1 Introduction `a la notion d’ordinateur 13

1.1 Pr´esentation de l’ordinateur ............................. 13

1.1.1 Types d’ordinateurs ............................. 13

1.1.2 Constitution de l’ordinateur ......................... 14

1.1.3 Pr´esentation de la carte-m`ere ........................ 14

1.1.3.1 Facteur d’encombrement d’une carte-m`ere ............ 14

1.1.4 Le chipset ................................... 15

1.1.5 L’horloge et la pile du CMOS ........................ 15

1.1.6 Le BIOS ................................... 15

1.1.6.1 Pr´esentation du BIOS ....................... 16

1.1.6.2 Le BIOS Award .......................... 16

1.1.7 Le processeur ................................. 17

1.1.8 La m´emoire-cache .............................. 17

1.1.9 La m´emoire vive ............................... 17

1.1.10 Les connecteurs d’extension ......................... 18

1.1.11 Le bus syst`eme ................................ 19

1.2 Qu’est-ce qu’un processeur ? ............................. 19

1.2.1 le processeur .................................. 19

1.2.2 A quoi ressemble une instruction ? ...................... 19

1.2.3 Les registres .................................. 19

1.2.4 les signaux de commande .......................... 20

1.2.5 Qu’est-ce qu’un microprocesseur ? ...................... 20

1.2.6 Le parallelisme ................................ 22

1.2.7 Le pipelining ................................. 22

1.2.8 L’architecture CISC ............................. 22

1.2.9 L’architecture RISC ............................. 22

1.2.10 CISC ou RISC ................................ 23

1.3 Rˆole de la m´emoire vive (RAM) ........................... 23

1.3.1 Fonctionnement de la m´emoire vive ..................... 23

1.3.2 La correction d’erreurs ............................ 24

1.3.2.1 Bit de parit´e ............................ 24

3

4Cours de Syst`eme d’Exploitation UNIX

1.3.2.2 Barrettes ECC ........................... 25

1.3.3 Types de barrettes de m´emoire vive ..................... 25

1.3.3.1 DRAM PM ............................. 26

1.3.3.2 DRAM FPM ............................ 27

1.3.3.3 DRAM EDO ............................ 27

1.3.3.4 SDRAM ............................... 27

1.3.3.5 DDR-SDRAM ........................... 27

1.3.3.6 DR-SDRAM (Rambus DRAM) .................. 27

1.4 La m´emoire morte (ROM) .............................. 28

1.4.1 Les types de ROM .............................. 29

1.4.1.1 ROM ................................ 29

1.4.1.2 PROM ............................... 29

1.4.1.3 EPROM ............................... 30

1.4.1.4 EEPROM .............................. 30

1.5 Le rˆole du disque dur ................................. 30

1.5.1 Le fonctionnement interne .......................... 30

1.5.2 La lecture et l’´ecriture ............................ 31

1.5.3 Le mode bloc des disques durs ........................ 32

1.5.4 Le mode 32 bits des disques durs ...................... 33

1.5.5 L’interface SCSI ................................ 33

1.5.6 Le serial ATA ................................ 34

1.5.6.1 Serial ATA ............................. 35

1.5.6.2 Serial Attached SCSI ........................ 35

1.5.6.3 L’avenir ............................... 35

1.5.7 Les caract´eristiques du disque ........................ 35

1.6 P´eriph´erique interne ................................. 35

1.6.1 Les cartes acc´el´eratrices 2D ......................... 36

1.6.2 Les cartes acc´el´eratrices 3D ......................... 36

1.6.3 Glossaire des fonctions acc´el´eratrices 3D et 2D ............... 37

1.6.4 Qu’est-ce qu’une carte r´eseau ? ....................... 39

1.6.5 Quel est le rˆole de la carte r´eseau ? ..................... 39

1.6.6 La pr´eparation des donn´ees ......................... 39

1.6.7 Le rˆole d’identificateur ............................ 40

1.6.8 Les autres fonctions de la carte r´eseau ................... 40

1.6.9 Envoi et contrˆole des donn´ees ........................ 40

1.6.10 Param`etres de configuration de la carte ................... 40

2 Introduction aux syst`emes d’exploitation 43

2.1 Introduction ...................................... 43

2.2 Syst`emes multi-tˆaches ................................ 44

2.3 Syst`emes multi-processeurs .............................. 44

M.S.T. T´el´ecom 1re Ann´ee 5 octobre 2003

Cours de Syst`eme d’Exploitation UNIX 5

2.4 Les types de syst`emes d’exploitation ........................ 44

2.5 Notions de fichier ................................... 45

2.5.1 Les fichiers corrompus ............................ 45

2.5.2 Infection par un virus ............................ 45

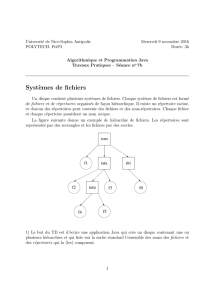

2.6 Notion de r´epertoire ................................. 45

2.7 Relations relatives .................................. 46

2.8 La cr´eation du DOS ................................. 47

2.8.1 Pr´esentation du syst`eme ........................... 47

2.8.2 Les fichiers sous DOS ............................ 47

2.8.3 L’organisation des fichiers en r´epertoires .................. 48

2.8.4 Commandes MS-DOS ............................ 48

2.8.5 Lister les fichiers ............................... 48

2.8.6 Utiliser des caract`eres g´en´eriques ...................... 49

2.8.7 Envoyer les informations envoy´ees `a l’´ecran dans un fichier ........ 49

3 Caract´eristiques g´en´erales du syst`eme Unix 51

3.1 ´

Evolution d’Unix ................................... 51

3.2 Philosophie d’Unix .................................. 52

3.2.1 Caract`ere universel d’Unix .......................... 52

3.2.1.1 Le noyau .............................. 53

3.2.1.2 Le Shell ............................... 53

3.2.2 Le syst`eme de gestion de fichiers ....................... 54

3.2.2.1 Vision g´en´erale ........................... 54

3.2.2.2 Les droits d’acc`es .......................... 54

3.2.3 Les processus ................................. 55

3.2.3.1 Vision g´en´erale ........................... 55

3.2.3.2 Terminal de contrˆole d’un processus, ex´ecution en arri`ere plan .55

3.2.3.3 La propri´et´e effective et r´eelle d’un processus .......... 55

4 Pr´esentation de l’environnement du CESIUM 57

4.1 Les serveurs ...................................... 57

4.2 Les stations de travail ................................ 57

5 Utilisation du Shell 59

5.1 Introduction ...................................... 59

5.1.1 Qu’est ce que le Shell ............................. 59

5.1.2 Les diff´erents utilisateurs ........................... 59

5.1.2.1 L’utilisateur de base ........................ 60

5.1.2.2 Le programmeur .......................... 60

5.1.2.3 L’administrateur syst`eme ..................... 60

5.1.3 Exemple de session utilisateur ........................ 61

Yann MOR`

ERE M.S.T. T´el´ecom 1reAnn´ee

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

1

/

113

100%