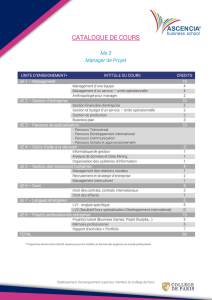

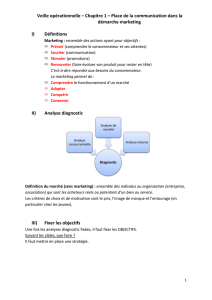

Veille opérationnelle - Campus

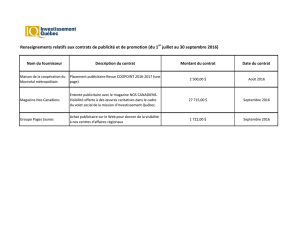

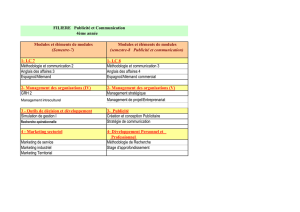

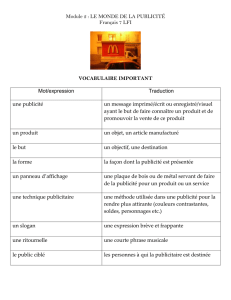

publicité