8INF854: Cryptographie

Chapitre 7:

Les signatures digitales

•Supposons que l’on veuille signer un document électronique.

Pourquoi ne pas numériser notre signature et la joindre au

document ?

Toutes les personnes qui ont accès au document pourraient ainsi enlever la

signature et l’ajouter à un autre document. Par exemple, un gros chèque

d’argent !

•Par conséquent, on exige alors qu’une signature digitale ne peut

être séparée d’un message ni attachée à un autre message. C’est-à-

dire que la signature est non seulement attachée au signataire mais

aussi au message qui est signé.

•De plus, la signature digitale doit être facilement vérifiable par les

autres parties.

•Un schéma de signature digitale consiste en deux étapes distinctes:

la signature et la vérification.

Introduction

•Bob possède un document m qu’Alice veut signer. Ils effectuent

les étapes suivantes:

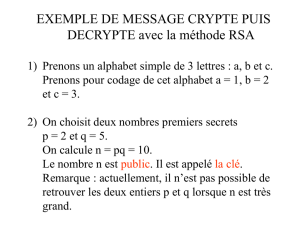

Alice génère deux grands nombres premiers p, qet elle calcule . Elle choisit

ensuite tel que avec et elle calcule tel

que . Alice publie et elle garde secrets.

La signature d’Alice est

.

La paire est rendue publique.

•Bob peut alors vérifier si c’est réellement Alice qui a signé le

message en effectuant les étapes suivantes:

Bob télécharge la paire publique d’Alice et calcule ensuite

.

Si alors Bob accepte la signature.

Signatures RSA

•Il y a une variante intéressante à cette procédure qui permet à

Alice de signer un document sans en connaître le contenu.

Supposons que Bob a fait une découverte révolutionnaire.Il veut que celle-

ci soit rendue publique mais il veut que personne d’autre que lui ne

connaisse les détails.Bob et Alice procède comme suit:

Le message qui doit être signé est m.

Alice choisit un module RSA ( ), un exposant de chiffrement e, et l’exposant

de déchiffrement. Elle publie n et e mais garde p, qet dprivés.

Bob choisit aléatoirement un entier avec et il calcule

et il envoie t àAlice.

Alice signe t en calculant . Elle renvoie s àBob.

Bob calcule

Ceci est le message signé .

Voyons de plus près que est bel et bien le message signé.

Ce qui est le message signé.

•Problème ? Pas très sécuritaire du point de vue contenu de m.

RSA est soumis àl'attaque aveuglante RSA par laquelle il est possible d'être

amené à déchiffrer un message en signant aveuglément un autre message.

Puisque le processus de signature équivaut à un déchiffrement avec la clé

secrète du signataire, un attaquant peut fournir une version aveugle d'un

message m chiffré avec la clé publique du signataire, m' pour qu'il signe.

•Il existe des protocoles pour contrecarrer ce problème.Ce sont

les protocoles de signature à l’aveugle. Ils ont été introduits par

David Chaum.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

1

/

13

100%