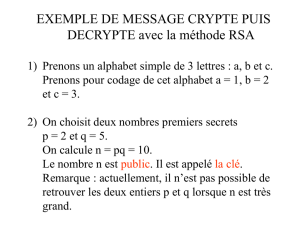

n= 319 e= 11

•319 = 11 ×29 1011 = 263 (mod 319) 2632= 216 ×319 + 265

•1333= 12 (mod 319) 13325 = 133 (mod 319)

•112= 121 (mod 280) 114= 81 (mod 280) 118= 121 (mod 280) 1116 = 81

(mod 280)

•95 = 64 + 31 81.11 = 51 (mod 280) 81.121 = 1 (mod 280)

M= 100

M0= 10011 (mod 319) = 265

d e

11 ∗d= 1 (mod 280) d= 51

•

•51 = (280/11) ∗2

•d= 11−1(mod 280) d= 11φ(280)−1(mod 280) =

11φ(7.5.8)−1(mod 280) = 11(6.4.4)−1(mod 280) = 1195 (mod 280) = 1164+16+8+4+2+1

(mod 280) = 81.81.121.81.121.11 = 81.11 = (mod 280) = 51 (mod 280)

M0= 133

13351 (mod 319) 13325 =

133 (mod 319) 133 ∗133 ∗133 (mod 319) = 12

625

φ(55) = 40 27.3 = 81 = 1 mod 40

φ(33) = 20 7.3 = 21 = 1 mod 20

m= 123mod 33 122= 12[33] m= 12

mod 33

(xeSmod nS)dPmod nP

y(yePmod nP)dSmod nS

(233mod55)7mod 33 = (127mod 33) = 12

(n, e)e= 3

n

e

(nW,3) (nJ,3) (nA,3)

x0≤x < nW, nJ, nA

x3mod nWx3mod nJx3

mod nAx

a k

ba1/kcO(log2a)

O(log2(nA+nJ+nW)) C=x3nW.nJ.nA

C=x3x < nW, nJ, nA

xRx=C1/3

x

c

c=meAmod nAc

0< r < nAx reAmod nA

y x.c mod nA

y u =ydA

mod nA

m

u.r−1mod nA

u.r−1mod nA=ydA.r−1mod nA=cdAxdAr−1mod nA=

cdA(xdAmod nA)r−1mod nA=cdArr−1mod nA=cdAmod nA=m

u.r−1mod nAO(log2nA)

m

n

(eA, dA) (eB, dB)eAeB

m

cA=meAmod nAcB=meBmod nB

m

m

eAeB

(eA, eB, n) (cA, cB)

n

r s reA+seB= 1

cr

A.cs

Bmod n=mr.eA+s.eBmod n=

m

n

a b a 6= 0

b x x2≡amod b.

x a b

p q n =p.q

Z/nZ?

x2≡amod b(b−x)2≡amod b

a n a p

q

a6= 0 p x y =p−x

aZ/nZa p q

x1n−x1x2n−x2

(Z/pZ?,×)p−1

2

p

Z/nZ?

(b−x)2=b2−2bx +x2=x2=amod b

a=x2+kpq a ≡x2mod p p q

x y a =x2=y2mod p x2−y2= (x−y)(x+

y) = 0 mod pZ/pZp x −y6= 0

mod p x +y= 0 mod p y =p−x

amod nmod pmod q

a6= 0 mod p a u1=u u2=p−u

p v1=v v2=q−v q

a

n ui.q.q−1[p]+vj.p.p−1[q]mod n1≤i, j ≤2

x1n−x1x2

n−x2

g(Z/pZ?, .)x

g=x2gp−1= 1 mod p g

p g p−1

2=−1xp−1=−16= 1 p6= 2

xZ/pZg

p

g2ip−1

2

g2ix=gigi+p−1

2=−x=p−x

6

6

7

7

8

8

1

/

8

100%