Tutoriel GNU/Linux : Bases de la console et système de fichiers

Telechargé par

idxxx1

Chapitre 1. Didacticiels GNU/Linux

Table des matières

1.1. Bases pour la console

1.1.1. L’invite de l’interpréteur de commandes

1.1.2. Invite de l’interpréteur de commandes sous X

1.1.3. Compte de l’administrateur (root)

1.1.4. Invite de l’interpréteur de commandes pour l’administrateur

1.1.5. Outils graphiques d’administration du système

1.1.6. Consoles virtuelles

1.1.7. Comment quitter l’invite de l’interpréteur de commandes

1.1.8. Comment arrêter le système

1.1.9. Récupérer une console propre

1.1.10. Suggestions de paquets supplémentaires pour le débutant

1.1.11. Compte pour un utilisateur supplémentaire

1.1.12. Configuration de sudo

1.1.13. À vous de jouer

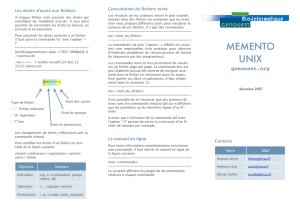

1.2. Système de fichiers de type UNIX

1.2.1. Bases concernant les fichiers UNIX

1.2.2. Fonctionnement interne du système de fichiers

1.2.3. Permissions du système de fichiers

1.2.4. Contrôle des permissions pour les fichiers nouvellement créés : umask

1.2.5. Permissions pour les groupes d’utilisateurs (group)

1.2.6. Horodatage

1.2.7. Liens

1.2.8. Tubes nommés (FIFO)

1.2.9. Sockets

1.2.10. Fichiers de périphériques

1.2.11. Fichiers spéciaux de périphériques

1.2.12. procfs et sysfs

1.2.13. tmpfs

1.3. Midnight Commander (MC)

1.3.1. Personnalisation de MC

1.3.2. Démarrer MC

1.3.3. Gestionnaire de fichiers de MC

1.3.4. Astuces de la ligne de commandes dans MC

1.3.5. Éditeur interne de MC

1.3.6. Visualisateur interne de MC

1.3.7. Possibilités de démarrage automatique de MC

1.3.8. Système de fichiers FTP virtuel de MC

1.4. L’environnement élémentaire de travail de type UNIX

1.4.1. L’interpréteur de commandes de connexion

1.4.2. Personnaliser bash

1.4.3. Combinaisons particulières de touches

1.4.4. Opérations de style UNIX avec la souris

1.4.5. Le visualisateur de fichiers

1.4.6. L’éditeur de texte

1.4.7. Définir un éditeur de texte par défaut

1.4.8. Personnaliser vim

1.4.9. Enregistrer les actions de l’interpréteur de commandes

1.4.10. Commandes UNIX de base

1.5. La commande simple de l’interpréteur de commandes

1.5.1. Exécution d’une commande et variables d’environnement

1.5.2. La variable « $LANG »

1.5.3. La variable « $PATH »

1.5.4. La variable « $HOME »

1.5.5. Options de la ligne de commandes

1.5.6. Motifs génériques (« glob ») de l’interpréteur de commandes

1.5.7. Valeur de retour d’une commande

1.5.8. Séquences de commandes typiques et redirection de l’interpréteur de

commandes

1.5.9. Alias de commande

1.6. Traitement des données textuelles à la UNIX

1.6.1. Outils de traitement de texte d’UNIX

1.6.2. Expressions rationnelles

1.6.3. Expressions de remplacement

1.6.4. Substitution globale avec des expressions rationnelles

1.6.5. Extraire des données d’un tableau contenu dans un fichier texte

1.6.6. Bouts de scripts pour les tubes

Je pense qu’apprendre un système d’exploitation est comme apprendre une nouvelle langue

étrangère. Bien que les livres de didacticiels et de documentation soient utiles, vous devrez

pratiquer vous-même. Pour vous aider à vous lancer en douceur, je vais développer quelques

points fondamentaux.

La puissance de la conception de Debian GNU/Linux vient du système d’exploitation UNIX,

c’est-à-dire un système d’exploitation multi-utilisateurs, multi-tâches. Vous devrez apprendre

à tirer parti de la puissance de ces fonctionnalités et des similitudes entre UNIX et

GNU/Linux.

N’écartez pas des textes orientés UNIX en ne vous reposant que sur les textes GNU/Linux,

cela vous priverait de beaucoup d’informations utiles.

Note

Si vous avez utilisé pendant un certain temps des systèmes ressemblant à UNIX avec des

outils en ligne de commande, vous connaissez sans doute tout ce que j’explique ici. Vous

pourrez utiliser ce document pour actualiser vos connaissances.

1.1. Bases pour la console

1.1.1. L’invite de l’interpréteur de commandes

Au démarrage du système, si vous n’avez pas installé le système X Window avec un

gestionnaire d’affichage tel que gdm3, un écran d’identification en mode caractères vous est

présenté. Supposons que le nom d’hôte de votre machine soit toto, l’invite d’identification

ressemblera alors à ceci :

toto login:

Si vous avez installé un environnement graphique (GUI) tel que GNOME ou KDE, vous

pouvez alors obtenir une telle invite d’identification par Ctrl-Alt-F1, vous pourrez ensuite

revenir à l’environnement graphique par Alt-F7 (consultez Section 1.1.6, « Consoles

virtuelles » ci-dessous pour davantage d’informations).

À l’invite d’identification, entrez votre nom d’utilisateur, par exemple pingouin, et pressez la

touche Entrée, entrez ensuite votre mot de passe et pressez de nouveau la touche Entrée.

Note

Conformément à la tradition UNIX, l’identifiant de l’utilisateur et le mot de passe sur un

système Debian sont sensibles à la casse. L’identifiant de l’utilisateur est habituellement

choisi uniquement en minuscules. Le premier compte d’utilisateur est normalement créé

lors de l’installation. Des comptes d’utilisateurs supplémentaires peuvent être créés avec

la commande adduser(8) par l’administrateur (root).

Le système démarre avec le message de bienvenue qui se trouve dans « /etc/motd »

(Message du jour : « Message Of The Day ») et présente une invite de commande comme :

Debian GNU/Linux jessie/sid toto tty1

toto login: pingouin

Password:

Last login: Mon Sep 23 19:36:44 JST 2013 on tty3

Linux snoopy 3.11-1-amd64 #1 SMP Debian 3.11.6-2 (2013-11-01) x86_64

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

toto:~$

Dans cet exemple, la partie principale du message d’accueil peut être personnalisée en éditant

le fichier « /etc/motd.tail ». La première ligne est générée à partir des informations du

système obtenues par la commande « uname -snrvm ».

Vous êtes maintenant sous l’interpréteur de commandes (« shell »). Le shell interprète vos

commandes.

1.1.2. Invite de l’interpréteur de commandes sous X

Si, lors de l’installation, vous avez installé, avec le système X Window, un gestionnaire

graphique de session tel que gdm3 de GNOME en sélectionnant la tâche « Environnement de

bureau », un écran d’identification graphique vous sera présenté au démarrage de votre

système. Entrez votre nom d’utilisateur et votre mot de passe pour vous connecter à un

compte d’utilisateur sans privilège. Utilisez la touche de tabulation pour passer du champ

d’entrée de l’utilisateur à celui du mot de passe ou utilisez la souris et un clic-gauche.

Sous X, vous pouvez obtenir une invite de l’interpréteur de commandes en lançant un

programme d’émulation de terminal-x comme gnome-terminal(1), rxvt(1) ou xterm(1).

Sous l’environnement de bureau GNOME, il suffit de cliquer « Applications » →

« Accessoires » → « Terminal ».

Vous pouvez aussi consulter la Section 1.1.6, « Consoles virtuelles » ci-dessous.

Sous d’autres environnements de bureau (comme fluxbox), il peut ne pas y avoir de point

d’accès évident au menu. Si cela se produit, essayez simplement de faire un clic-droit sur le

fond d’écran de l’environnement de bureau en espérant voir apparaître un menu.

1.1.3. Compte de l’administrateur (root)

Le compte de l’administrateur (root) est encore appelé superutilisateur ou utilisateur

privilégié. Depuis ce compte, vous pouvez effectuer les opérations d’administration du

système suivantes :

lire, écrire et effacer n’importe quel fichier du système quelles que soient ses

permissions ;

définir le propriétaire et les permissions de n’importe quel fichier du système ;

définir le mot de passe de n’importe quel utilisateur non-privilégié du système ;

vous connecter à n’importe quel compte sans mot de passe.

La puissance illimitée du compte de l’administrateur fait que vous devez être attentif et

responsable lorsque vous l’utilisez.

Avertissement

Ne donnez jamais le mot de passe de l’administrateur à d’autres personnes.

Note

Les permissions d’un fichier (y compris les fichiers de périphériques tels que les CD-

ROM ou autres, qui ne sont que des fichiers parmi d’autres pour le système Debian)

peuvent le rendre inutilisable ou inaccessible à des utilisateurs autres que

l’administrateur. Bien que l’utilisation du compte de l’administrateur soit un moyen

rapide de test dans une telle situation, sa résolution devra être effectuée en définissant

correctement les droits de fichiers et les membres des groupes d’utilisateurs (consultez

Section 1.2.3, « Permissions du système de fichiers »).

1.1.4. Invite de l’interpréteur de commandes pour l’administrateur

Voici quelques méthodes de base pour obtenir l’invite de l’interpréteur de commande de

l’administrateur en utilisant le mot de passe de « root » :

entrez root à l’invite de connexion en mode caractère ;

sous l’environnement de bureau GNOME, cliquez « Applications » → « Accessoires »

→ « Terminal administrateur » ;

entrez « su -l » depuis une invite quelconque de l’interpréteur de commandes ;

o cela ne préserve pas l’environnement de l’utilisateur actuel ;

entrez « su » depuis une invite quelconque de l’interpréteur de commandes ;

o cela préserve une partie de l’environnement de l’utilisateur actuel.

1.1.5. Outils graphiques d’administration du système

Lorsque le menu de votre environnement de bureau ne démarre pas automatiquement, avec

les droits appropriés, l’interface graphique des outils d’administration du système, vous

pouvez les démarrer depuis l’invite de l’interpréteur du compte de l’administrateur dans un

émulateur de terminal X, tel que gnome-terminal(1), rxvt(1) ou xterm(1). Consultez

Section 1.1.4, « Invite de l’interpréteur de commandes pour l’administrateur » et

Section 7.8.5, « Faire tourner X avec le compte de l’administrateur ».

Avertissement

Ne jamais lancer un affichage X ou un gestionnaire de session avec le compte de

l’administrateur en entrant root à l’invite d’un gestionnaire d’écran tel que gdm3(1).

Avertissement

Ne jamais faire tourner de programme distant non sûrs avec une interface graphique sous

X Window lorsque des informations critiques sont affichées parce votre écran X peut être

espionné.

1.1.6. Consoles virtuelles

Il y a, dans le système Debian par défaut, six consoles commutables en mode caractères de

type VT100 disponibles pour lancer directement l’interpréteur de commandes sur la machine

Linux. À moins que vous ne disposiez d’un environnement graphique, vous pouvez basculer

entre les consoles virtuelles en pressant la touche Alt de gauche et, simultanément, l’une

des touches F1 à F6. Chaque console en mode caractères permet de se connecter de manière

indépendante à un compte et offre un environnement multi-utilisateurs. Cet environnement

multi-utilisateurs est une fonctionnalité intéressante d’UNIX, très vite, on ne peut plus s’en

passer.

Depuis le système X Window, vous avez accès à la console 1 en pressant la combinaison de

touches Ctrl-Alt-F1, c’est-à-dire que la touche Ctrl de gauche, la touche Alt de

gauche et la touche F1 sont pressées simultanément. Vous pouvez revenir au système X

Window, qui tourne normalement sur la console virtuelle 7, en pressant Alt-F7.

Vous pouvez aussi changer de console virtuelle, par exemple pour la console 1, par la

commande :

# chvt 1

1.1.7. Comment quitter l’invite de l’interpréteur de commandes

Pour arrêter l’activité de l’interpréteur de commandes, entrez Ctrl-D, c’est-à-dire la touche

Ctrl de gauche et la touche d pressées simultanément, à l’invite de l’interpréteur. Si vous

êtes sur une console en mode caractères, cela vous fera retourner alors à l’invite

d’identification. Même si on se réfère à ces caractères de commande avec « control D » en

majuscule, il n’est pas nécessaire de presser la touche majuscule. Le raccourci ^D, est aussi

utilisé pour Ctrl-D. Vous pouvez aussi entrer « exit ».

Si vous êtes sur un émulateur de x-terminal(1), vous pouvez fermer la fenêtre de

l’émulateur de terminal-x de la même manière.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

1

/

49

100%