memoire - Hardware Verification Group

UNIVERSITE DE TUNIS EL MANAR

M

ME

EM

MO

OI

IR

RE

E

Présenté à

L’ECOLE NATIONALE D’INGENIEURS DE TUNIS

En vue de l’obtention du

D

DI

IP

PL

LO

OM

ME

E

D

D’

’E

ET

TU

UD

DE

ES

S

A

AP

PP

PR

RO

OF

FO

ON

ND

DI

IE

ES

S

En

Systèmes de Communications

Option : Communication Optique et Micro-ondes

Par

A

Al

li

i

H

HA

AB

BI

IB

BI

I

Ingénieur en Télécommunications de SUP'COM

Thème :

V

VE

ER

RI

IF

FI

IC

CA

AT

TI

IO

ON

N

F

FO

OR

RM

ME

EL

LL

LE

E

D

DE

ES

S

P

PR

RO

OC

CE

ES

SS

SE

EU

UR

RS

S

N

NU

UM

ME

ER

RI

IQ

QU

UE

ES

S

D

DU

U

S

SI

IG

GN

NA

AL

L

D

DE

E

L

LA

A

F

FA

AM

MI

IL

LL

LE

E

A

AD

DS

SP

P-

-2

21

10

00

0

D

D’

’A

AN

NA

AL

LO

OG

G

D

DE

EV

VI

IC

CE

ES

S

Soutenu le 24 mai 2001 devant le jury composé de :

Mme Mariem JAIDANE Présidente

Mme Monia TURKI Membre

M. Adel GHAZEL Membre

M. Sofiene TAHAR Membre

M. Samir KALLEL Invité

Dédicaces

A mes parents

et à MA

Avant-propos

ii

AAVANTVANT--PROPOSPROPOS

Le travail de recherche présenté dans ce mémoire a été

élaboré dans le cadre de la préparation d'un Diplôme d’Etudes

Approfondies en Systèmes de Communications de l'Ecole

Nationale d’Ingénieur de Tunis (ENIT) en collaboration avec

l’Ecole Supérieure des Communications de Tunis (SUP'COM)

et l’Ecole des Polytechniques de Tunisie (EPT). Le sujet de ce

travail de recherche concerne la vérification formelle d’un

processeur DSP (Digital Signal Processor).

Au terme de ce travail, nous tenons à remercier en particulier:

§ Madame Meriam JAIDANE, Professeur à l'ENIT, pour

l'honneur qu'elle nous fait en acceptant de présider le jury

de notre DEA.

§ Madame Monia TURKI, Maître-assistante à l'ENIT, pour

avoir bien voulu faire partie du jury et juger notre travail de

recherche.

§ Monsieur Sofiène TAHAR, Professeur à l'université de

Concordia au Canada, pour nous avoir offert l’occasion de

travailler sur ce sujet et pour toute l’aide technique et morale

qu'il nous a apporté tout au long de ce travail.

§ Monsieur Adel GHAZEL, Maître-assistant à SUP'COM, pour

son soutien et ses conseils précieux qui ont été d'un appui

inestimable dans l'élaboration de ce travail.

Enfin, nous tenons à exprimer notre reconnaissance à toutes

les personnes qui ont contribué de prés ou de loin à la réussite

de ce travail de DEA.

Résumé

iii

RRESUMEESUME

L'objectif de ce travail de recherche a été l'application de la

vérification formelle, aux processeurs de la famille ADSP 2100,

en utilisant la méthode du prouveur de théorème HOL (Higher

Order Logic). Une approche structurée a été mise en œuvre en

considérant l'architecture du DSP en tant que sous-unités.

Après une spécification détaillée de l'architecture interne et de

tout le jeu d'instructions machine une spécification formelle a

été établie pour les différentes unités et sous unités du DSP.

Les essais de l'approche de vérification formelle proposée dans

ce travail ont montré sa capacité à traiter des systèmes

complexes. De même les résultats obtenus ont permis de

confirmer que le fonctionnement des processeurs testés répond

bien aux spécifications du constructeur.

Mots clés : Vérification formelle, HOL (Higher Order Logic), prouveur de théorème,

processeur DSP, composants ADSP-2100.

Table des matières

iv

TTABLE DES ABLE DES MMAATIERESTIERES

AVANT-PROPOS ..................................................................................................................................................................II

RESUME.................................................................................................................................................................................III

TABLE DES MATIERES ..................................................................................................................................................IV

LISTE DES ILLUSTRATIONS......................................................................................................................................VII

C

C

CH

H

HA

A

AP

P

PI

I

IT

T

TR

R

RE

E

E

1

1

1

:

:

: INTRODUCTION GENERALE...........................................................................................................1

C

C

CH

H

HA

A

AP

P

PI

I

IT

T

TR

R

RE

E

E

2

2

2

:

:

: CONTEXTE DE L’ETUDE ET POSITION DU PROBLEME...................................................4

2.1. IMPORTANCE ET UTILITE DE LA VERIFICATION.......................................................................................................4

2.1.1. La progression technologique ........................................................................................................................4

2.1.2. La complexité conceptuelle et le bon fonctionnement................................................................................5

2.1.3. La vérification : Evaluation et Obligation...................................................................................................5

2.2. ETAT DE L’ART DES APPLICATIONS DE VERIFICATION...........................................................................................6

2.2.1. La vérification par simulation........................................................................................................................6

2.2.2. La vérification formelle...................................................................................................................................8

2.2.3. Comparaison de la simulation et de la vérification formelle....................................................................9

2.3. OBJECTIFS ET MOTIVATIONS DE L’ETUDE D’UN DSP...........................................................................................10

2.3.1. Architecture de la famille ADSP-2100........................................................................................................10

2.3.2. Exemples d’application à base des processeurs ADSP-2100.................................................................12

2.3.3. Approches de vérification..............................................................................................................................14

2.4. LA STRUCTURE DU RAPPORT ET LA DEMARCHE DE L’ETUDE..............................................................................14

2.4.1. La structure du rapport.................................................................................................................................14

2.4.2. La démarche de l’étude .................................................................................................................................15

2.5. CONCLUSION..............................................................................................................................................................15

C

C

CH

H

HA

A

AP

P

PI

I

IT

T

TR

R

RE

E

E

3

3

3

:

:

: CONCEPTS ET OUTILS DE LA VERIFICATION FORMELLE .........................................16

3.1. LA VERIFICATION FONCTIONNELLE ........................................................................................................................16

3.1.1. Etat de l’art......................................................................................................................................................16

3.1.2. L’approche formelle.......................................................................................................................................17

3.1.3. La vérification de modèle..............................................................................................................................19

3.1.4. La vérification par prouveur de théorèmes ................................................................................................19

3.2. L’OUTIL HOL.............................................................................................................................................................20

3.2.1. Le langage ML ................................................................................................................................................20

3.2.2. Le système HOL..............................................................................................................................................21

3.2.2.1. La logique HOL .........................................................................................................................................21

3.2.2.2. Le prouveur HOL.......................................................................................................................................22

3.2.2.3. La construction des preuves.......................................................................................................................23

3.2.3. Un simple exemple..........................................................................................................................................23

3.2.3.1. La spécification du hardware.....................................................................................................................24

3.2.3.2. La vérification du hardware.......................................................................................................................25

3.3. CONCLUSION..............................................................................................................................................................27

C

CCH

HHA

AAP

PPI

IIT

TTR

RRE

EE

4

44

:

:: SPECIFICATION DE LA FAMILLE DE PROCESSEURS ADSP-2100...............................28

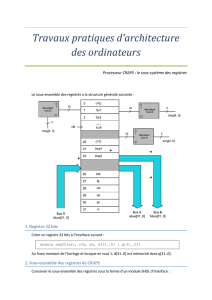

4.1. ARCHITECTURE ET CARAC TERISTIQUES .................................................................................................................28

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

125

125

126

126

127

127

128

128

129

129

130

130

1

/

130

100%