Texte intégral en version PDF

UNIVERSIT´

EDELIMOGES

´

ECOLE DOCTORALE Science – Technologie – Sant´e

FACULT ´

E des Sciences et Techniques

Laboratoire de Recherche XLIM

Th`ese N◦11-2006

pour obtenir le grade de

DOCTEUR DE L’UNIVERSIT´

EDELIMOGES

Discipline : Math´ematiques appliqu´ees Sp´ecialit´e : Cryptographie

pr´esent´ee et soutenue

par

Sophie BOUTITON

le 3 avril 2006

G´en´eralisation des sch´emas GQ2 et Rabin-Williams :

Equivalence avec la factorisation des grands nombres

Th`ese dirig´ee par Thierry BERGER

Rapporteurs

Jean-Jacques QUISQUATER

Professeur `a l’Universit´e catholique de Louvain, `a Louvain-la-Neuve

Jacques STERN

Professeur `a l’Ecole Nationale Sup´erieure de Paris

Examinateurs du jury

Thierry BERGER et Jean-Pierre BOREL (Pr´esident du jury)

Professeurs `a l’Universit´e de Limoges

Jean-Jacques QUISQUATER

Professeur `a l’Universit´e catholique de Louvain, `a Louvain-la-Neuve

Marc GIRAULT et Louis GUILLOU

Experts-Em´erite `aFranceT´el´ecom Division R&D

Philippe GABORIT

Maˆıtre de conf´erences `a l’Universit´e de Limoges

Invit´es du jury

Fran¸cois ARNAULT

Maˆıtre de conf´erences `a l’Universit´e de Limoges

Fran¸cois DAUD´

E

Expert `aFranceT´el´ecom Division R&D

2

Remerciements

Je remercie les rapporteurs qui m’ont fait l’honneur d’accepter ce rˆole :

Jacques Stern pour ses conseils sur la correction de la premi`ere version du ma-

nuscrit, Jean-Jacques Quisquater pour son soutien, ainsi que toute son ´equipe `a

Louvain-la-Neuve, en particulier Benoˆıt, Ludovic et Julien.

Cette th`ese n’aurait pas vu le jour sans le protocole de s´ecurit´eGQ2,dontle

co-inventeur Louis Guillou m’a propos´eceprojetderecherche`aFranceT´el´ecom

Division R&D `a Rennes.

Proche de mon bureau, je remercie grandement mon transistor pr´ef´er´e,

Fran¸cois Daud´e pour son temps, ses connaissances et son extrˆeme rigueur. Un grand

merci `a l’ensemble des membres de l’unit´e TCA (Techniques de Contrˆole d’Acc`es) pour

leur accueil et leur bonne humeur au quotidien : Andr´e, Chantal, Claudia G., Chan-

tal J., David, Nicole, No¨el, Olivier et Pascal. Je suis heureuse de poursuivre un bout

de chemin parmi eux. Je remercie ´egalement Marc Girault pour sa collaboration `a

distance, son soutien et d’avoir accept´e de faire partie du jury.

Je remercie ma hi´erarchie not´ee math´ematiquement (( 2ΠR)) , soit formellement

Pierre F´evrier et Pierre Quentel, pour la confiance qu’ils m’ont toujours t´emoign´ee au

cours de ces quatre derni`eres ann´ees.

A l’Universit´e de Limoges, en plus de mon directeur de th`ese Thierry Berger et

Philippe Gaborit, je remercie tout particuli`erement Fran¸cois Arnault pour son soutien

d´eterminant `a mi-parcours de la th`ese, ainsi que les gardiens de l’ADDMUL : Nicolas,

Samuel, Laurent et Guilhem.

Je n’oublie pas Gr´egoire pour les illustrations d’Alice et Bob, et me souviens des

premiers mois bretons parmi toute la bande de la Cit´e d’Ys : Alban, Eric, JP et Manu.

Je remercie toute ma famille, en particulier mes parents, qui ont toujours r´epondu

pr´esents dans les moments difficiles. T´emoins des moments forts de ma courte vie, ils

sont toujours dans mon coeur de creusoise. Je n’oublie pas ma petite Toulousaine de

Steffy, mes vieux amis Albi et Nico, et le prochain docteur en info, Manu.

Je vous salue tous chaleureusement et vous remercie d’avoir partag´e cette partie de

ma vie, en attendant de la poursuivre `avoscˆot´es, pour la plupart.

3

4

Table des mati`eres

1 L’authentification bas´ee sur la factorisation du module 17

1.1 Introduction.................................. 18

1.1.1 Lacryptographiemoderne...................... 18

1.1.2 Les protocoles cryptographiques `acl´epublique .......... 22

1.2 Notionsutiles................................. 23

1.2.1 R´esidusquadratiques......................... 23

1.2.2 Le2-sousgroupedeSylow...................... 25

1.2.3 Racine carr´ee d’ordre impair des ´el´ements d’ordre impair . . . . 26

1.2.4 Isomorphisme du groupe multiplicatif Z∗

n............. 27

1.2.5 Notions associ´ees `alacomplexit´e.................. 29

1.2.6 Attaquesphysiques.......................... 30

1.3 Le probl`emedifficiledelafactorisationdesgrandsnombres ....... 31

1.3.1 Probl`eme ´equivalent `a la factorisation des grands nombres . . . . 31

1.3.2 Probl`emes li´es `alafactorisationdesgrandsnombres ....... 31

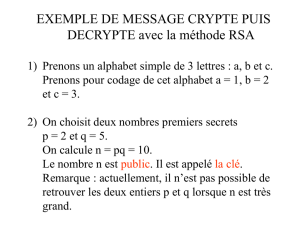

1.3.3 ChallengeRSA............................ 32

1.3.4 Analysedelarobustessedesfacteurs................ 33

1.4 Protocoles interactifs `a 3 passes `a divulgation nulle de connaissance . . . 34

1.4.1 Protocoles interactifs `a3passes:notions ............. 34

1.4.2 Protocoles sˆurs `adivulgationnulledeconnaissance........ 35

1.4.3 Constructiondecesprotocolesd’authentification ......... 40

2 Performance et s´ecurit´eduprotocoleGQ2 45

2.1 Origine : la s´ecurit´edescartesbancaires.................. 45

2.1.1 Identificationetauthentification .................. 46

2.1.2 Cartes `a puce contre les cartes magn´etiques............ 46

2.1.3 De l’authentification statique `a l’authentification dynamique . . 47

2.1.4 Authentification dynamique GQ2 dans les cartes `a puce . . . . . 47

2.2 Sp´ecificationsduprotocole.......................... 48

2.2.1 Elaboration des bi-cl´es `a partir de deux facteurs congrus `a3mo-

dulo4 ................................. 48

2.2.2 G´en´eration des cl´es priv´ees ..................... 49

2.2.3 Leprotocoled’authentification ................... 49

2.3 Exp´erimentationetcomparaisondesperformancesGQ2 ......... 50

2.3.1 PerformancesRSA/GQ2....................... 51

2.3.2 Complexit´es des protocoles de la norme ISO/IEC 9798-5 . . . . . 52

2.4 Analyse de s´ecurit´eduprotocole ...................... 54

5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

120

120

121

121

122

122

123

123

124

124

125

125

126

126

127

127

128

128

129

129

130

130

131

131

132

132

133

133

134

134

135

135

136

136

137

137

138

138

139

139

140

140

141

141

142

142

143

143

144

144

145

145

146

146

1

/

146

100%