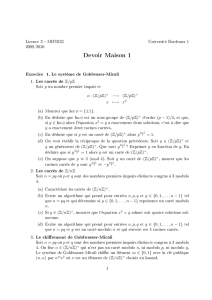

Examen 2016 - Université de Rennes 1

a

a a

a

n m = 2n

−1

n2m

n2m

p q n =pq m

n

c=m2n

cp+1

4=√c p

n

R

n x < n x n

c=x2n m =R(c)p q m x

n

n

172107

F∗

107

F∗

107 758107

ρ

1

/

2

100%