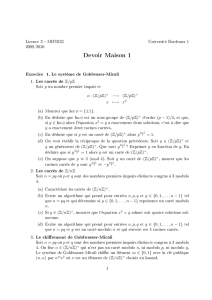

TD 3

x L(x) = E(log2(x)) + 1 x a

b a > b > 0r0=a r1=b

a b

a=r0=r1q1+r2

r1=r2q2+r3

rn−2=rn−1qn−1+rn

rn−1=rnqn

rn= pgcd(a, b)

F0= 0, F1= 1 Fi=Fi−1+Fi−2

i≥2 pgcd(Fn+2, Fn+1)

pgcd(a, b)n b ≥Fn+1

n≥2Fn≥Φn−2Φ = 1+√5

2

a b O(L(b))

a

q1q2. . . qn≤a

x y O(L(y)L(q)) q

O(L(a)L(b))

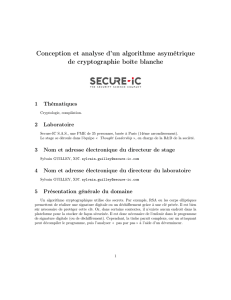

n=pq p q

m∈(Z/nZ)×me∈(Z/nZ)×c∈(Z/nZ)×cd∈(Z/nZ)×

d∈Zed ≡1 (mod ϕ(n))

(Z/nZ)×x

Z/nZx∈(Z/nZ)×

c m

c m

p q

n= 221

ϕ(n)

7

m= 3

c= 198

n=pq

d∈Nϕ(n)

cd(mod n)

mp≡cd(mod p)mq≡cd(mod q)dp=dmod (p−1) dq=dmod (q−

1) mp≡cdp(mod p)mq≡cdq(mod q)

Z/nZ

(m≡mp(mod p),

m≡mq(mod q).

m m ≡cd(mod n)

c= 198 n= 221 d= 55

ϕ(n)p q

n=pq

pq p +q n ϕ(n)

p q n ϕ(n)

n= 17063 ϕ(n) = 16800 p q

k B1, . . . , Bke= 3

ni1≤i≤k

ni1≤i≤k

m Bi

m3P:= Qk

i=1 nim P > m3

k

n eBeC

eBeC

m

m

(221,11) (221,7)

210 58

m

n p q p > q

p q := p−q t =p+q

2

s=p−q

2

n=t2−s2

s t √n

n

11598781

p n

p−√n < 4

√4n

d p q

n p q

e ϕ(n)n p

q d

d n

e d n B ϕ(n)

λ= ppcm(p−1, q −1) a∈(Z/nZ)×, aλ= 1

aλ/2n

H={a∈(Z/nZ)×, aλ/2≡ ±1}H

(Z/nZ)×

b∈(Z/nZ)×b p −1p

(q−1)/2q

p−1=2vpp0q−1=2vqq0p0, q0

vp≥vqλ/2vpp0, q0

b H x (Z/nZ)×

x H 1/2

λ B x ∈(Z/nZ)×k

xλ/2=xB/2k+1

n

n e d

n= 77 e= 7 d= 43

1

/

4

100%