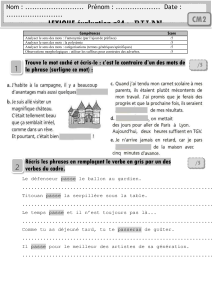

exercice qui suis-je

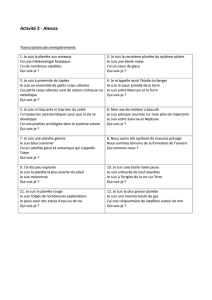

Qui suis-je ?

Principes de sécurité

Ref. : SP800-27 rev A

Qui suis-je ?

•Il est important d’avoir une bonne compréhension des nouvelles

menaces, d’effectuer une veille technologique et des audits.

Qui suis-je ?

•La plupart des organisations dépendent de manière significative sur

les systèmes d'information distribués. Ces systèmes distribuent de

l'information à la fois dans leur propre organisation et à d'autres

organisations . Pour que la sécurité soit efficace dans de tels

environnements , les concepteurs de programmes de sécurité

devraient … ?

Qui suis-je ?

Je permets de :

•Maintenir la responsabilité et la traçabilité d'un utilisateur ou d'un processus.

•Attribuer des droits spécifiques à un utilisateur ou un processus individuel.

•Prévoir la non-répudiation.

•Appliquer les décisions de contrôle d'accès.

•Empêcher les utilisateurs non autorisés de passer pour un utilisateur autorisé.

Qui suis-je ?

•Je permets d’aller chercher le support de l’organisation pour mettre

en place une sécurité de l’information. Je définis également les

objectifs de sécurité ainsi que les rôles et responsabilités de la

sécurité de l’information au sein de l’organisation.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

1

/

17

100%