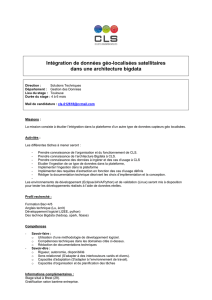

Laboratoires, pour proposer une thématique de

ANNEXE 1

Entreprises,

• Nom de l’entreprise* :

…ITrust…………………………………………………………………………………………………………………………....…………

• Ville et code postal* :

……31670………………………………………………………………………………………………………………………………………

• Thématique de recherche en une phrase(sans aucun caractère confidentiel) * :

............ Intégration d’un dispositif d’apprentissage en Bigdata dans un système de supervision de cybersécurité à

des fins de detection

comportemantale.............................................................................................................................................................

...............

•Descriptif de la thématique de recherche (sans aucun caractère confidentiel) * :

............. Les systèmes d’évaluation de la sécurité sont actuellement limités.

3 entreprises sur 4 ont subi ces deux dernières années des agressions informatiques malveillantes.

9 sur 10 étaient équipées de solutions de sécurité classiques de leaders du marché.

Les solutions actuelles sont obsolètes face aux nouvelles menaces de ces dernières années.

Les techniques anti-virales et de detection et surveillances ne permettent pas de détecter et parer à ces

attaques ou malveillances.

Les technologies actuelles sont basées sur des principes dépassés, notamment les “patterns” ou “bases de

connaissance” permettant de répertorier les virus ou attaques connues. Ils ne permettent pas de répondre

aux problèmes des attaques ciblées ou inconnues ou masquées.

2 techniques sont actuellement envisagées par les éditeurs et les laboratoires pour parer à ce type de

problématiques :

• la technologie de Sandbox

• la technologie de l’Analyse comportementale

La première est actuellement évaluée et travaillée par de grands éditeurs.

La seconde est un un sujet complexe adressé par peu de startups. Damballa est la startup qui semble être le

plus en pointe à ce sujet aux USA. En Europe ITrust est la société la plus en point, travaillant le sujet depuis

5 ans en laboratoire avec l’appui des plus grands laboratoires.

Actuellement une société comme FireEye tente d’adresser ce sujet mais en utilisant la même technologie

de pattern qui a fait la réussite des antivirus. Malgré la qualité du produit FireEye, l’innovation n’est pas

assez disruptive pour permettre de détecter les APT.

APT : Advanced Persistant threat (voir annexe APT)

Le moteur comportemental développé par ITrust peut être intégré demain dans n’importe quel outil de

sécurité. L’analyse multidimensionnelle des données permet de détecter les comportements anormaux sur

différents flux de data.

Ikare Security : Version actuelle et commercialisée d’audit de vulnerabilities en continu

Behaviour analysis Engine : Moteur de correlation intelligent comportemental. Est le moteur de Ikare IT,

peut aussi être integré comme brique unitaire en OEM dans un SIEM (Outil de correlation de sécurité) ou

Firewall ou IDS.

Ikare IT : Evolution de Ikare security, permettant de monitorer et surveiller a sécurité des systèmes

d’information sur la base du scanner Ikare. N’utilise ni logs, ni agents et n’est pas positionné en coupure.

La simulation comportementale vise à la simulation du comportement d’acteurs autonomes en espaces

virtuels. Notre équipe de recherche a, depuis de longues années, développé une expertise dans ce domaine

dans les champs d’application des environnements de synthèse mais aussi dans celui de la simulation

d’acteurs économiques ou de cellules en biologie. L’approche originale développée dans l’équipe vise à

proposer des systèmes capables d’auto adaptation dans leur environnement via l’utilisation de mécanismes

d’apprentissage direct ou par imitation. Nous avons ainsi développé des systèmes de classeurs simples à

mettre en œuvre car proposant une grande variété de codages des informations. Nous nous sommes aussi

intéressés à la création automatique de connaissances et à leur exploitation conjointe en utilisant des

systèmes connexionnistes.

Les systèmes de sécurisation des réseaux se basent dans un espace multidimensionnel contenant les

données acquises par des sondes présentes en différents points du réseau. Dès lors que plus d’une seule

machine sont impliquées il devient primordial de pouvoir traiter ce flux important de données pour en

extraire des informations caractéristiques. Il est de même nécessaire de pouvoir utiliser des techniques

d’analyse numérique afin de pouvoir réduire cet ensemble en vue de son traitement par un système

réagissant en temps réel. Nous proposons pour cela une approche originale basée sur l’étude des systèmes

de surveillance utilisés dans les environnements de transactions financières. Nous pensons qu’il est

possible de s’inspirer des mécanismes mis en œuvre dans ce type de réseau qui considèrent des agents

économiques en interaction pour les adapter aux réseaux d’agents informatiques.

L’étude proposée vise à réduire l’espace des données vers un espace de données pertinentes et de

proposer des outils de validation et de prédiction des données. Ces données serviront ensuite de source

pour un mécanisme automatique d’apprentissage qui permettra de les classifier puis d’utiliser cette

classification pour produire un état de sécurité du système. L’ensemble de ces mécanismes sera implanté

avec un volonté de traçabilité des résultats fournis qui permettra à l’administrateur de remonter jusqu’à

l’origine des évènements ayant produit l’anomalie.

L’ensemble de ces algorithmes doivent être intégrés à une système de requêtage Bigdata.

• Date de recrutement* :

……………ASAP…………………………………………………………………………………………………………………………….

• Adresse e-mail à laquelle le candidat doit envoyer sa candidature* :

..............................jn.piotrowski@itrust.fr....................................................

1

/

2

100%