Internet

1

Informatique de l’Internet: le(s)

Internet(s)

Joël Quinqueton

Dépt MIAp, UFR IV

UPV − Université Montpellier III

Internets

• RENATER, R3LR

• Services Internet

• Protocoles

• Web

• Sécurité

• Effet boule de neige mail

•http://www.pcworld.com/news/article/0,a

id,15199,00.asp

• Denial of service attack DoS (smurf,

flood a machine with pings)

• DDoS

Composantes de l’internet

RENATER

Réseau national de

télécommunications

pour la technologie,

l’enseignement et la

recherche

www.renater.fr

R3LR

Réseau régional

recherche du

Languedoc-Rousillon

2

Site Montpellier

(Réseau

HDMON

Montpellier

Nord)

Plaque Ile-de-France

Croissance Internet (1)

Croissance Internet (2)

Croissance Internet (3)

Qui paye ?

• Pas de société « Internet Inc. »

• Opérateurs boucles haut débit

– Ils vendent l’utilisation forfaitaire de leurs

installations (en Mo de données qui

transitent)

• Connexion de deux réseaux

– Arrangements financiers entre opérateurs

3

Aspects juridiques (1)

• Financement public des infra-structures

– Incompatible avec une utilisation

commerciale

– Les messages transitent par des voies

différentes selon leurs natures

– Exemple: RENATER dessert le domaine

de l’enseignement et de la recherche

Aspects juridiques (2)

• Réseau planétaire

– Franchissement des frontières

– Application des législations nationales,

voire régionales

• Développements locaux de chartes de

« bon usage » des réseaux

Etes-vous connectés à

Internet ?

• Connexion directe

– Accès à différents services et serveurs à

partir du point de connexion

• Connexion dial-up

– Accès à un service unique (provider: AOL,

free, etc.)

– Exécute les services demandés et

redistribue aux clients connectés au site

Connexion Dial-Up

Internet

Centralisation des appels

Services Internet

• Repose sur la couche TCP/IP

• Rassemble une variété de protocoles

pour faire communiquer les machines

• Ensemble de commandes permettant

de connaître l’état du réseau

Etat du réseau (1)

•nslookup

– Permet de demander l’adresse IP d’un

machine dont on a le nom « virtuel »

nom.sous-domaine.domaine

– Utilisé pour traduire les messages sous

forme humaine en trames IP

•ping

– Pour savoir si une machine est accessible

4

Etat du réseau (2)

Etat du réseau (3)

Etat du réseau (4)

•traceroute

– Pour connaître l’itinéraire suivi par un

message, à destination d’un serveur

distant

Etat du réseau (5)

Connexion distante (1)

•telnet

– Permet de travailler sur une machine

distante en mode « ligne de commande »

(pas d’interface graphique)

– Recherche de la machine

– Connexion, login, mot de passe

Connexion distante (2)

5

Connexion distante (3)

• Ce qui se passe réellement

– Un canal de communication est établi (login),

puis en boucle:

• La machine locale envoie un message sous un format

approprié

• La machine distante le reçoit et le traduit à nouveau

• Elle exécute les commandes correspondantes sur la

machine distante

• Elle renvoie un message à la machine locale

• Qui le traduit et affiche l’effet de la commande d’origine

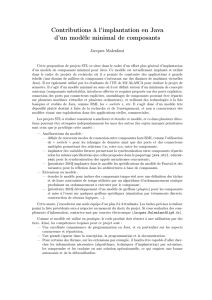

Architecture

client-serveur (1)

• Répartition de la charge de travail entre

un serveur et un poste distant (le client).

Par exemple:

– Lancement d’une application stockée sur

un disque distant (l’application tourne sur le

poste client)

– Accès à vos comptes et fichiers

(l’application entree)

Architecture

client-serveur: exemple

• Lancement d’une application stockée

sur un disque distant

– L’application tourne sur le poste client

– L’application demande périodiquement un

accès à vos fichiers

Architecture

client-serveur (3)

Client Réseau Serveur

Programme Message

d’appel

Prise en compte de

la requête

Réveil du serveur

Exécution requête

Message

réponse

Réception du résultat

Poursuite du traitement

© Central Web

Architecture

client-serveur (4)

Client Réseau Serveur

Demande de

connexion

Message de

connexion

Prise en compte de

la connexion

Création d’un contexte

Emission de requêtes

Réception de résultats

Synchronisation

Exécution des

requêtes et

gestion de la

synchronisation

Emission de requêtes

Réception de résultats

Synchronisation

Demande de

deconnexion

Message de

deconnexion

Prise en compte de

la deconnexion

libération du contexte

© Central Web

Architecture

client-serveur (5)

• Quelle interface pour faire

communiquer client et serveur ?

– Sockets: introduits dans le monde UNIX et

TCP, maintenant étendu à toutes plates-

formes

– Fournit les primitives pour le support des

communications

– Les applicativions cliente et serveur ne

voient les couches de communication qu’à

travers l’API socket (abstraction)

6

6

7

7

8

8

9

9

10

10

1

/

10

100%