Introduction à l`information quantique - Cel

Introduction `a l’information quantique

Bellac Le

To cite this version:

Bellac Le. Introduction `a l’information quantique. 2006. <cel-00092955>

HAL Id: cel-00092955

https://cel.archives-ouvertes.fr/cel-00092955

Submitted on 12 Sep 2006

HAL is a multi-disciplinary open access

archive for the deposit and dissemination of sci-

entific research documents, whether they are pub-

lished or not. The documents may come from

teaching and research institutions in France or

abroad, or from public or private research centers.

L’archive ouverte pluridisciplinaire HAL, est

destin´ee au d´epˆot et `a la diffusion de documents

scientifiques de niveau recherche, publi´es ou non,

´emanant des ´etablissements d’enseignement et de

recherche fran¸cais ou ´etrangers, des laboratoires

publics ou priv´es.

1

Pr´etirage INLN 2003/08

INTRODUCTION A L’INFORMATION QUANTIQUE

Michel Le Bellac

Cours donn´e `a l’Ecole Sup´erieure de Sciences Informatiques (ESSI)

Octobre 2003

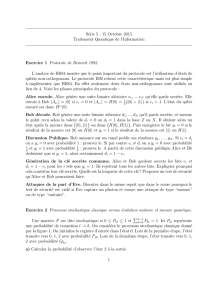

R´esum´e. Ce cours a pour objectif d’exposer `a un public de non physiciens les notions de physique quan-

tique n´ecessaires pour comprendre l’information quantique et d’illustrer le calcul quantique en prenant

comme exemple de l’algorithme de factorisation de Shor.

INSTITUT NON LINEAIRE DE NICE UMR 6638

1361 routes des Lucioles 06560 Valbonne

e-mail : michel.le−[email protected]

2

Table des mati`eres

1 Qu’est-ce qu’un qu-bit ? 5

1.1 Polarisation de la lumi`ere . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6

1.2 Polarisation d’un photon . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8

1.3 Formulation math´ematique : le qu-bit . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10

1.4 Principes de la m´ecanique quantique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12

1.5 G´en´erateur quantique de nombres al´eatoires . . . . . . . . . . . . . . . . . . . . . . . . . . 14

1.6 Cryptographie quantique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 15

2 Manipulations d’un qu-bit 19

2.1 Sph`ere de Bloch, spin 1/2 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2.2 ´

Evolution dynamique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

2.3 Manipulations de qu-bits : oscillations de Rabi . . . . . . . . . . . . . . . . . . . . . . . . 23

3 Corr´elations quantiques 27

3.1 ´

Etats `a deux qu-bits . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 27

3.2 Op´erateur densit´e et entropies . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29

3.3 Th´eor`eme de non clonage quantique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32

3.4 In´egalit´es de Bell . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33

3.5 T´el´eportation . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 37

4 Introduction au calcul quantique 39

4.1 Calcul r´eversible . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39

4.2 Portes logiques quantiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

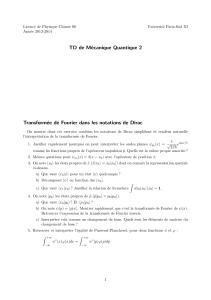

4.3 Transformation de Fourier quantique . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 45

4.4 P´eriode d’une fonction . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47

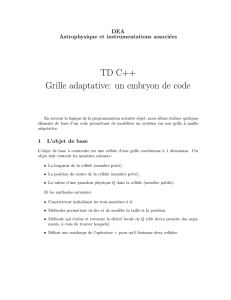

4.5 R´ealisations physiques . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51

Contents

3

4TABLE DES MATI `

ERES

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

1

/

52

100%