Les composants matériels

L

E

R

É

S

E

A

U

D’

E

N

T

R

E

P

RI

S

EFABRICE CLARI - FABRI[email protected]

v4 - OCTOBRE 2005

LES COMPOSANTS

D’UN

RÉSEAU D’ENTREPRISE

L

E

R

É

S

E

A

U

D’

E

N

T

R

E

P

RI

S

E

•Quelques rappels

TCP/IP

Adresses IP, masques de sous-réseaux

La translation d’adresses

Unicast, broadcast, multicast

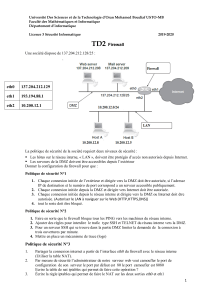

•Les composants matériels

Topologies physiques d’un réseau

Hubs, switchs et routeurs

•Les composants

Serveurs DHCP & DNS

Contrôleur de domaine, Active Directory

Le serveur de messagerie

Le serveur de cache

Le pare-feu, alias firewall

Le serveur de fichiers et d’impressions

Le serveur de sauvegardes

VoIP

Le serveur de messagerie instantanée

Sommaire

•La sécurité d’un réseau d’entreprise

Qu’est-ce que c’est ?

Les outils et les technologies

(firewall, anti-virus, VPN, IPSec, …)

Les différentes types d’attaques

La DMZ

•Wireless LAN

•Wi-Max

•IPv6

•La configuration réseau d’un ordinateur

Sous Windows

Sous Linux

•Vue d’ensemble d’un réseau d’entreprise

Un exemple : le réseau du MBDS

L

E

R

É

S

E

A

U

D’

E

N

T

R

E

P

RI

S

E

Pourquoi ce cours ?

Pour, entre autres raisons :

•Avoir les bases « réseaux » pour vos projets ;

•Utiliser la bonne terminologie ;

•Pour votre culture générale.

L

E

R

É

S

E

A

U

D’

E

N

T

R

E

P

RI

S

E

Rappel n°1 : TCP/IP (1/2)

TCP/IP (Transmission Control Protocol/Internet Protocol) est le

protocole d’inter-connexion utilisé sur Internet.

C’est un protocole en 4 couches (lien, réseau, transport et application).

7Application

6Présentation

5Session

4Transport

3Réseau

2Liaison

1Physique

Couches

basses Couches

hautes

4Application

3Transport

2Réseau

1Liaison

Modèle OSI TCP/IP

Adressage physique

(interface matérielle)

Adressage IP

Protocoles : TCP; UDP

Applications : ping, ftp, IE, …

L

E

R

É

S

E

A

U

D’

E

N

T

R

E

P

RI

S

E

Rappel n°1 : TCP/IP (2/2)

Architecture TCP/IP par rapport au modèle ISO

(source : http://www.guill.net/index.php?cat=2&ccm=15#struct)

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

1

/

37

100%