Réseaux

M1 Informatique

Réseaux

Cours 5 – Le Futur d’Internet - IPv6

Notes de Cours

DEPUIS PLUS DE DIX ANS,LA VERSION AMELIOREE DU PROTOCOLE IP A ETE standardisée.

Le déploiement de cet Internet version 6 est en cours. Cependant, sa diffusion est loin

d’être complète, et par un "effet réseau" bien connu, de nombreuses entités préfèrent attendre

que tout le monde ait basculé avant de le faire elles-mêmes.

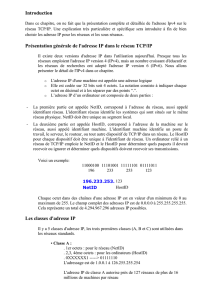

1 Introduction

1.a "Vous êtes Ici"

TCP/IPOSI

Application

Presentation

Session

Transport

Network

Data link

Physical

7

6

5

4

3

2

1

Application

Transport

Internet

Host-to-network

Not present

in the model

1.b Limitations de IPv4

Malgré le succès d’internet, certains problèmes demeurent

— sécurité

—trop peu d’adresses (épuisées chez l’IANA depuis 2011)

E. Godard http://www.lif.univ-mrs.fr/~egodard/ens/reseaux/

Réseaux : Cours 5 RÉSEAUX M1 Informatique

— =>adresses privées et NAT

=>rupture du pair-à-pair

1.c NAT/PAT

Problème du nombre limité d’adresses

=>adresse privée + NAT (Network Adresse Translation)

1

2

3

4

5

6

7NAT

box/firewall

PC Leased

line

Packet after

translation

Packet before

translation

Company

LAN

Company

router

Server

ISP's

router

10.0.0.1 198.60.42.12

Boundary of company premises

translation d’adresses (NAT) un nombre limité d’adresse est partagé par un ensemble de

stations

le routeur NAT modifie l’adresse de source (pour y mettre une des IP publique parta-

gée). Pour les paquets entrants, la modification inverse est effectuée.

translation de port (PAT) une seule adresse est partagée par un ensemble de stations.

Les connexions sont distinguées au niveau Transport par utilisation de numéro de

ports spécifiques pour chaque station. Cette association peut être dynamique.

1.d Inconvénients du NAT

On appelle en général (et incorrectement) NAT les deux techniques.

1. Casse la structure pair-à-pair d’Internet

Une station peut se connecter à Internet mais on ne peut la joindre depuis Internet.

Très problématique pour certaines applications (VoIP, ...)

2. Donne une fausse impression de sécurité :

une station avec une adresse (privée ou non) n’est pas adressable derrière un NAT.

Donc ne peut être "attaquée". Pas besoin de la protéger (parefeu, mise à jour, veille ...).

Certaines attaques sont possibles même dans cette configuration.

2

Réseaux : Cours 5 RÉSEAUX M1 Informatique

3. Semble être une des (mauvaises) raisons du ralentissement de passage à IPv6

4. Carrier-grade NAT (CGN) : l’internet mobile est principalement proposé par les opé-

rateurs sous ce mode dégradé.

1.e Historique

— dès les années 90, la pénurie d’adresses menace

— 1993 début d’un groupe de travail IETF

— 1995 première version IPv6 (RFC 1883)

— 1998 finalisation (RFC 2460)

1.f IPv6 en (Très) Bref

1. IPv6 (RFC 2373 et 2460) : pourquoi ?

— attribuer plus d’adresses

128 bits au lieu de 32 en IPv4

— =>meilleure organisation =>routage facilité

— sécurité

— mobilité

—transition ?...

2. Points clefs :

— adresses et allocation des préfixes (id interface)

— découverte des voisins (attribution d’adresse + routage)

— format de datagramme simplifié

2 Espace de Noms IPv6

2.a Adressage

Beaucoup plus d’adresse disponibles : 2128

=>667 millions de milliards d’adresses IP disponibles

par mm2de la surface de la Terre ;

2.b Notation

Plus de notation pointée mais uniquement de l’hexadécimal

— exemple

2001:0db8:0000:85a3:0000:0000:ac1f:8001

— possibilité de supprimer les 0non significatifs par groupes de 1 à 3

2001:db8:0:85a3:0:0:ac1f:8001

— voire par blocs entiers de 4

2001:db8:0:85a3::ac1f:8001

3

Réseaux : Cours 5 RÉSEAUX M1 Informatique

2.c Particularités

— Cohabitation avec les ports de TCP/UDP

—http://[2002:400:2A41:378::34A2:36]:8080

2.d Notation CIDR

On conserve la notation CIDR :

— adresse/taille

<=>préfixe de l’ensemble d’adresses considérées

— exemple 2001:db8:1f89::/48

— en salle de TP : 2001:660:5402:100::/64

2.e Type d’adresses IPv6

Préfixe Description

::/8 Adresses réservées

2000::/3 Adresses unicast routables sur Internet

fc00::/7 Adresses locales uniques

fe80::/10 Adresses liens locaux

ff00::/8 Adresses multicast

2.f Adresses Réservées

—:: adresse non spécifiée (début de configuration...)

—::1/128 adresse localhost (comme 127.0.0.1 en IPv4)

— adresses permanentes 2001::/16

— adresses réservables par blocs /12 à /23 depuis 1999.

—2001::/32 est utilisé pour le protocole de tunnel Teredo

—2002::/16 est utilisé par 6to4

2.g Fonctionnement

"Rien de changé" (juste 96 bits de plus)

— Entête simplifié

— taille fixe

— routage et aggrégation de routes simplifié

— auto-configuration simplifié (plusieurs adresses par interfaces)

4

Réseaux : Cours 5 RÉSEAUX M1 Informatique

2.h Entête IPv6

32 Bits

Version Traffic class Flow label

Payload length Next header Hop limit

Source address

(16 bytes)

Destination address

(16 bytes)

2.i Entête IPv6

La signification des champs est la suivante :

Version (4 bits) : fixé à la valeur du numéro de protocole internet, 6

Traffic Class (8 bits) : utilisé dans la qualité de service.

Flow Label (20 bits) : permet le marquage d’un flux pour un traitement différencié dans le

réseau.

Payload length (16 bits) : taille de la charge utile en octets.

Next Header (8 bits) : identifie le type de header qui suit immédiatement selon la même

convention qu’IPv4.

Hop Limit (8 bits) : décrémenté de 1 par chaque routeur, le paquet est détruit si ce champ

atteint 0 en transit.

Source Address (128 bits) : adresse source

Destination Address (128 bits) : adresse destination.

pas de CRC

2.j Fragmentation

1. Problèmes de la fragmentation

— coûteuse pour les routeurs

5

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

1

/

15

100%