Gestion du changement et de la complexité grâce à la

LIVRE BLANC

Gestion du changement et de la

complexité grâce à la gouvernance

des identités et des accès

Rien n’est permanent, sauf le changement. Cette ancienne maxime est encore

plus vraie de nos jours. Les entreprises doivent gérer leurs systèmes alors que les

complexités évoluent et augmentent constamment. Il est essentiel de mettre en

oeuvre un environnement de gouvernance des identités et des accès (IAG - Identity

and Access Governance) an de gérer de manière efcace les changements

continuels.

Dans quelle mesure les facteurs de changement et de complexité vous incitent-

ils à repenser votre approche des identités, de la sécurité et de la gouvernance ?

Disposez-vous des outils nécessaires pour relever ces dés ? Avez-vous mis en

place les processus permettant à votre entreprise de s’épanouir dans l’écosystème

extrêmement dynamique qui s’annonce ?

Plusieurs considérations sont à prendre en compte pour planier l’avenir. Il peut

vous sembler que les solutions IAG vous sont imposées par les impératifs de plus

en plus complexes de réglementations et de conformité et, de ce fait, qu’elles

représentent une charge. Cependant, si vous les utilisez correctement, ces solutions

peuvent vous permettre de relever les dés d’un contexte structurel complexe et en

constante mutation. La conformité aux réglementations est une initiative importante

pour les entreprises, car la complexité et le poids de l’environnement réglementaire

ne cessent d’augmenter. De plus, en raison de l’augmentation du nombre de

cyberattaques et de menaces internes, les entreprises souhaitent adopter une

approche plus efcace, durable et évolutive, de manière à atteindre leurs objectifs

de conformité tout en optimisant la sécurité globale de leur structure.

Dans le présent livre blanc, nous examinerons certains des dés auxquels

sont confrontées les entreprises modernes dans le cadre de leurs efforts de

développement et d’adaptation d’un programme de conformité capable de répondre

aux besoins actuels et de prendre en charge les nouvelles exigences futures.

LIVRE BLANC : Gestion du changement et de la complexité grâce à la gouvernance des identités et des accès |

LIVRE BLANC

Table des matières

Introduction .............................................................................................................................................................. 1

Gestion du changement .......................................................................................................................................... 1

Dénitions ................................................................................................................................................................ 1

Gestion des identités ........................................................................................................................................... 1

Gouvernance des accès ...................................................................................................................................... 2

Gouvernance des identités et des accès (IAG) ................................................................................................... 2

Objectifs en termes d’identité et de sécurité ........................................................................................................ 2

Facteurs externes de changement et de complexité ............................................................................................... 2

Attaques et violations de sécurité ........................................................................................................................ 2

Dans quelle mesure la gouvernance des identités et des accès peut-elle aider ? .............................................. 3

Informatique en nuage (cloud computing) ........................................................................................................... 3

Dans quelle mesure la gouvernance des identités et des accès peut-elle aider ? .............................................. 3

Adoption d’un système mobile ............................................................................................................................. 4

Dans quelle mesure la gouvernance des identités et des accès peut-elle aider ? .............................................. 4

Contraintes budgétaires ...................................................................................................................................... 4

Dans quelle mesure la gouvernance des identités et des accès peut-elle aider ? .............................................. 4

Changement, complexité et IAG.............................................................................................................................. 4

À propos de NetIQ ................................................................................................................................................... 5

LIVRE BLANC : Gestion du changement et de la complexité grâce à la gouvernance des identités et des accès |

Introduction

La gouvernance des identités et des accès (IAG - Identity and Access Governance) est fondamentale pour toutes

les entreprises car, d’une part, les institutions publiques et privées réalisent de plus en plus d’audits et, d’autre part,

les contrôles internes sont devenus monnaie courante. Les facteurs identiant les besoins en IAG sont presque

toujours externes à l’entreprise. Dans le contexte économique actuel, les responsables informatiques et les chefs

d’entreprise doivent réagir à un certain nombre de pressions, notamment le changement et la complexité, les impératifs

de sécurité, le développement technologique et l’augmentation des problèmes liés à la réglementation et à la

conformité. La contradiction est criante : les pressions et les besoins augmentent alors que les budgets diminuent.

La gestion des changements et de la complexité grâce à la gouvernance peut s’avérer une opportunité en or, si elle

est correctement mise en oeuvre. Pour répondre à ces besoins croissants, il est essentiel de disposer des outils et

des processus appropriés.

Gestion du changement

Tout d’abord, pour gérer le changement, il faut absolument le comprendre. Le changement n’est pas un événement

ponctuel, mais un processus constant. En cas de nécessité de changement, la tendance naturelle de tout un chacun

est d’y résister le plus longtemps possible. Le changement est nalement mis en oeuvre quand il devient absolument

impossible de faire autrement. C’est alors qu’un processus rigoureux et dynamique est véritablement mis en place.

Le changement est enn mis en oeuvre, puis les structures de l’entreprise peuvent reprendre leur routine habituelle.

Cela dit, il ne faut pas oublier que le changement est constant, et qu’un nouveau besoin se fera forcément ressentir

sous peu. La force d’inertie qu’il faut développer pour faire adopter de nouveaux environnements à une entreprise est

très importante et très coûteuse... et à chaque fois qu’un nouveau changement s’impose, le même scénario pénible se

rejoue. Une fois un changement totalement mis en oeuvre, il est possible qu’un autre changement s’avère nécessaire

immédiatement pour qu’une entreprise puisse évoluer adéquatement au sein de son secteur. An de gérer de manière

efcace les complexités et les changements qui viennent constamment assombrir leur horizon, les entreprises doivent

se rendre compte que le changement d’un processus n’est pas une n en soi... le changement EST le processus.

Le changement doit être planié, désiré, préparé et intégré dans le tissu normal de la culture de l’entreprise.

Outre la exibilité nécessaire pour gérer le changement et la complexité, une entreprise doit absolument disposer

d’outils efcaces an de répondre aux exigences de l’environnement économique actuel, voire de les dépasser.

Les systèmes doivent permettre aux responsables informatiques et aux responsables de l’entreprise de visualiser

aisément les systèmes complexes, de surveiller les aspects problématiques ou les potentiels de risque, et d’engager

les mesures appropriées si les stratégies, les procédures ou les exigences atteignent les limites établies dans le

cadre de considérations stratégiques spéciques.

Concernant votre entreprise, dans quelle mesure le changement et la complexité vous incitent-ils à repenser votre

stratégie en termes d’identité, de sécurité et de gouvernance ? Le présent document abordera un certain nombre de

problématiques et montrera comment l’IAG peut procurer des solutions efcaces.

Dénitions

Avant d’approfondir les éléments déclencheurs de changement et de complexité, voici quelques dénitions.

Gestion des identités

La gestion des identités est une problématique au coeur des structures informatiques. Il s’agit d’assurer le

provisioning de matériel et de logiciels, et de gérer les identités des personnes utilisant les ressources de l’entreprise,

ainsi que les identités des ressources et des périphériques eux-mêmes.

L’identité d’une personne peut comprendre les attributs suivants :

• Qui est-elle ? – nom, situation géographique, coordonnées de contact, etc.

• Rôles – titre, responsable, etc.

• Relations – employé, contractant, fournisseur, etc.

Une fois une identité établie, il convient de déterminer la portée appropriée de l’accès de chaque intervenant en

créant des relations avec les ressources. Il s’agit en l’occurrence des applications, systèmes, données, groupes,

sites physiques et autres ressources de l’entreprise.

1

LIVRE BLANC : Gestion du changement et de la complexité grâce à la gouvernance des identités et des accès |

Gouvernance des accès

La clé de la gouvernance est de bien comprendre les tenants et aboutissants des accès. La gouvernance relève plus

de la responsabilité de l’équipe de direction opérationnelle de l’entreprise que du service informatique. Les outils dans

ce domaine sont conçus pour répondre aux besoins de l’entreprise. En effet, ils sont caractérisés par des interfaces

simples et conviviales, à l’usage des utilisateurs maîtrisant assez peu les nouvelles technologies. Les problématiques

sont les suivantes :

Qui a accès ?

• Quel est le niveau et le type d’accès ?

• Qui a fourni l’accès ?

• L’accès a-t-il fait l’objet d’une validation, et est-il approprié pour toutes les identités ?

L’accès est-il sécurisé ?

• Puis-je surveiller l’utilisation de l’accès ?

• Quel risque y a-t-il à accorder l’accès ?

Ya-t-ilunevalidationexibledel’accès?

• Puis-je assurer le provisioning de l’accès au sein des environnements physiques et en nuage ?

• Puis-je assigner des accès privilégiés et délégués ?

Comment puis-je obtenir l’accès ?

• Puis-je donner la possibilité de se loguer à partir de tout périphérique, de n’importe où et pour tous les

utilisateurs ?

• L’accès peut-il être fédéré ?

Gouvernance des identités et des accès (IAG)

L’IAG est la convergence de la gestion des identités et de la gouvernance des accès. Des solutions IAG efcaces

doivent intégrer de manière transparente les deux systèmes an de répondre aux objectifs globaux de l’entreprise.

Objectifs en termes d’identités et de sécurité

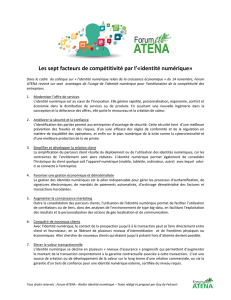

Il existe des objectifs communs à toutes les entreprises concernant leurs solutions IAG. En voici quelques exemples :

1. Contrôle des risques et dés liés à l’informatique dans divers environnements (systèmes d’exploitation,

matériel, périphériques mobiles et cloud).

2. Les utilisateurs doivent disposer d’un accès approprié et pertinent aux services informatiques pour pouvoir

faire leur travail.

3. L’informatique doit être sécurisée et conforme aux stratégies, procédures et réglementations pertinentes,

même pour utiliser des périphériques mobiles.

Facteursexternesdechangementetdecomplexité

Attaques et violations de sécurité

Les attaques internes et externes sont de plus en plus nombreuses. Les violations de sécurité constituent un

problème majeur dans le monde actuel des entreprises. L’objectif de tous les services marketing est que le nom de

l’entreprise gure dans la presse. Par contre, il est essentiel que cette même presse n’ait vent d’aucun cas de violation

de sécurité, car l’existence même de l’entreprise en serait menacée. Rien ne nuit plus à la conance des clients et des

régulateurs qu’une violation d’informations sensibles, qu’il s’agisse d’une fuite ou d’un vol de la propriété intellectuelle

d’un client.

Verizon a indiqué que 58 % de toutes les violations sont imputables à des criminels ou des groupes d’activistes,

souvent appelés les « hacktivistes ».1 La plupart des cyber-attaques sont pourtant évitables. Bien souvent, l’entreprise

en question disposant de l’information aurait pu éviter l’attaque si elle avait été vigilante et si des procédures

préventives avaient été mises en place et appliquées. Il ne suft pas d’avoir un pare-feu pour empêcher les attaques.

Une étude sur la sécurité des entreprises a récemment publié la conclusion suivante : « Une entreprise peut souvent

en apprendre plus sur la sécurité de son réseau non pas par les refus d’accès mais par ce qui a été autorisé à y

pénétrer. »2 Le nombre d’attaques de la part d’employés internes augmente également.

2

LIVRE BLANC : Gestion du changement et de la complexité grâce à la gouvernance des identités et des accès | 3

Le risque grandissant de violations de sécurité et de données falsiées ou frauduleuses s’inltrant dans les systèmes

d’entreprises a eu pour conséquence la mise en application de nombreuses lois et réglementations dans le monde

des entreprises. En voici quelques-unes :

• PCI-DSS

• Sarbanes-Oxley

• NERC-CIP

• FISMA

• GLBA

• HIPAA

• BÂLE III

• J-SOX

• Solvency ll

Dans quelle mesure la gouvernance des identités et des accès peut-elle aider ?

Un système IAG performant tel que NetIQ® Access Governance Suite 6, associé à Identity Manager, ore aux responsables

d’entreprises un contrôle et des systèmes permettant d’être au fait de tous les accès, et de savoir si ceux-ci sont appropriés.

Sur un seul tableau de bord, il est possible d’accéder au prol de chaque utilisateur, ou «cube d’identité», an d’assurer

que la dénition de chaque personne contient les rôles et les accès corrects. Les problèmes d’accès accordés initialement

et conservés pour de nouvelles missions, même s’ils ne sont plus nécessaires, peuvent être éliminés par le biais d’une

certication régulière. Ainsi, les utilisateurs ne reçoivent que l’accès nécessaire pour eectuer leur travail actuel.

Il existe un autre problème devant être éliminé : les comptes orphelins. Quand des employés, contractants et

fournisseurs ne travaillent plus avec une entreprise, il convient de mettre en place des systèmes pour supprimer

automatiquement tout accès à ses ressources. Ces fonctions caractéristiques d’une solution IAG performante

(et il en existe beaucoup d’autres) assurent que l’accès est limité aux personnes en ayant véritablement besoin.

La surveillance de toutes les données peut être une tâche des plus ardues. Une solution IAG peut traiter de manière

efcace les processus de score de risque potentiel, la gestion et la limitation des risques. Des systèmes ont été mis

en place pour avertir les responsables d’entreprise concernant les problèmes potentiels et leur permettre de réaliser

un suivi efcace des éléments essentiels.

Informatique en nuage (cloud computing)

Le cloud a fait naître de nouvelles problématiques. Le cloud peut avoir de nombreuses signications, mais le NIST

(National Institute of Standards and Technology) le dénit comme suit : « la mise à disposition de l’informatique

sous forme de service plutôt que de produit, permettant d’alimenter des ordinateurs et d’autres périphériques en

ressources, logiciels et informations partagés au titre de service public (comme l’électricité) opérant via un réseau

(généralement, Internet) ».3 Puisque les applications logicielles sont livrées au sein d’un modèle SaaS (Software-

as-a-Service), la sécurisation des données des entreprises est un problème de plus en plus épineux. Comment les

données sont-elles sécurisées dans le cloud ? Comment les entreprises assurent-elles que les informations sensibles

ne sont pas consultées par des personnes ne disposant pas des authentications ou autorisations adéquates ?

Dans quelle mesure la gouvernance des identités et des accès peut-elle aider ?

Une solution IAG efcace contrôle l’accès à toutes les ressources d’une entreprise, y compris celles qui se situent

dans le cloud. Même si les ressources du cloud sont hors site, elles n’en sont pas pour autant oubliées. Le cloud

procure aux entreprises une exceptionnelle évolutivité, car il est offre l’accès à des ressources supplémentaires le

cas échéant. Cela dit, pour bénécier de cet accès, les clients doivent payer des frais supplémentaires. Une solution

IAG surveille l’accès et l’utilisation appropriés des ressources basées sur le cloud. Elle assure également que seules

les ressources nécessaires sont utilisées, ce qui limite les frais d’utilisation au minimum et permet d’exercer un

véritable contrôle.

______________________

1 « Verizon data breach report 2011: Attackers rening their targets. » Searchsecurity.techtarget.com

Robert Westervelt, News Director. Date de publication : 19 avril 2011.

2« Firewall logging: Telling valid trafc from network ‘allows’ threats. » Searchsecurity.techtarget.com Anand Sastry, Contributor, novembre 2010.

3 Site Web du National Institute of Standards and Technology. http://csrc.nist.gov/publications/nistpubs/800-145/SP800-145.pdf

6

6

7

7

1

/

7

100%