TD2 (bis): Opérateurs hermitiques, “cryptographie quantique” 1

Ecole Normale Sup´erieure de Lyon Universit´e de Lyon

Licence de Physique, Parcours Sciences de la Mati`ere, A. A. 2012-2013

Premi`ere exploration du monde quantique

TD2 (bis): Op´erateurs hermitiques, “cryptographie

quantique”

1 Questions vari´ees sur les op´erateurs hermitiques

1.1 Valeurs propres

On suppose que |iiet |jisont des kets propres d’un op´erateur hermitique ˆ

A.`

A quelle

condition peut-on conclure que |ii+|jiest aussi un ket propre de ˆ

A?

1.2 Projecteurs

1.2.1

Montrer qu’un projecteur ˆ

Pa=|aiha|est un op´erateur hermitique. (|aiest un ket norm´e).

1.2.2

Montrer que ˆ

P2

a=ˆ

Pa.

1.2.3

On consid`ere un ket quelconque |bi. Montrer que ˆ

Pa|biest un vecteur propre de ˆ

Paet

d´eterminer la valeur propre correspondante.

1.2.4

Trouver les valeurs propres de ˆ

Pa.

1.3 Op´erateur de spin 1/2

L’op´erateur hermitique ˆ

Ad’un syst`eme `a deux ´etats est donn´e par :

ˆ

A=| ↑ ih ↑ | − | ↓ ih ↓ | +| ↑ ih ↓ | +| ↓ ih ↑ |

o`u | ↑ i et | ↓ i sont les vecteurs propres de ˆ

Sz.

Ecrire ˆ

Aen termes des op´erateurs ˆ

Sx,ˆ

Syet ˆ

Sz. Trouver les valeurs propres de cet op´erateur

et les kets propres correspondants. On utilisera une repr´esentation de l’espace des ´etats pour

faire le calcul.

1

2 Distribution quantique de cl´e

Si on veut envoyer un message secret `a quelqu’un, une fa¸con de proc´eder c’est de l’envoyer

dans un code secret, ou “crypt´e”. Tout message peut ˆetre decompos´e en code binaire

comme s´equence de 0 et 1, du type 010001011101... La cl´e de cryptage pour transformer

un tel message en un message secret est aussi une s´equence binaire al´eatoire, par exemple

101100011010....; pour construire le message crypt´e il suffit de sommer les deux s´equence

avec les r`egles: 0 ⊕0 = 0, 0 ⊕1=1⊕0 = 1, 1 ⊕1 = 0. Par exemple

(message) 010001011101... ⊕

(cl´e) 101100011010... =

(message crypt´e) 111101000111...

Du coup le message crypt´e apparait comme compl`etement al´eatoire si on ne connait pas la

cl´e, donc il ne contient en soit aucune information pour quelqu’un qui puisse l’intercepter.

2.1

Proposez une exp´erience avec photons et polariseurs qui vous permet de r´ealiser un g´en´erateur

de cl´es parfaitement al´eatoires.

Note: la seule vraie fa¸con de cr´eer une cl´e totalement al´eatoire est d’exploiter la m´ecanique

quantique, et il y a des soci´et´es qui vendent des g´en´erateurs quantiques de nombre al´eatoires

- il suffit de taper sur Google: ”quantum random number generator” et vous pouvez vous

en acheter un...!

Le probl`eme de la cryptographie est donc celui de partager une cl´e secr`ete entre l’exp´editeur

A (ou Alice) et le destinataire B (ou Bob), sans que un espion E (ou `

Eve) puisse l’intercepter.

Une fois que A et B ont la cl`e secr`ete en commun, ils peuvent l’utiliser pour plusieurs envois

de message.

La m´ecanique quantique peut tre utilis´e pour mettre en place un syst`eme de distribution

de cl´e qui est intrins`equement securis´e, c’est `a dire qu’il ne peut pas ˆetre espionn´e sans que

la cl´e que A essaie d’envoyer `a B ne soit pas alt´er´e par l’acte mˆeme de l’espionnage.

Le premier protocole de distribution quantique de cl´e (quantum key distribution, QKD) fut

propos´e par Bennet et Brassard en 1984, et il porte le nom BB84. On va l’explorer dans la

suite de cet exercice.

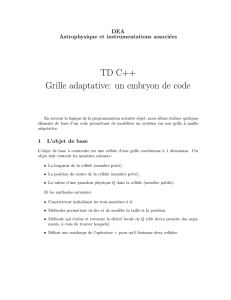

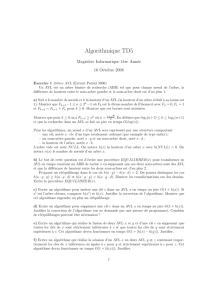

Dans ce protocole, A est une source de photons uniques polaris´es suivant 4 possibles di-

rections, correspondantes `a deux bases possibles. L’´etat de polarisation du photon envoy´e

encode un bit (0 ou 1) de la cl´e qu’on veut communiquer.

Base 1) H, V :|Hi → 1|Vi → 0

Base 2) +,−:|+i= (|Hi+|Vi)/√2→1|−i = (|Hi−|Vi)/√2→0

Ici on imagine hH|Hi=hV|Vi= 1.

B est un filtre polariseur, qui mesure l’´etat de polarisation dans la base H, V ou +,−.

`

A chaque envoie, A choisit au hasard la base d’envoie des ses photons, et en suite elle envoie

un photon polaris´e au hasard (1 ou 0) dans cette base.

B choisit aussi au hasard une base de mesure entre H, V ou +,−, et il extrait donc un bit

(1 ou 0) de la mesure.

(Voire sch´ema dans la figure).

2

|H�→1

|V�→0

où

|+�→1

|−� → 0

A: source de photons uniques

polarisés linéairement dans une

base aléatoire

B: polariseur qui mesure

la polarisation dans une

base aléatoire

A B

γ

où

E

E: polariseur qui mesure la polarisation dans

une base aléatoire + source de photons

uniques qui renvoit un photon vers B.

ligne de transmission

de photons

Canal de communication classique

(téléphone, internet, ...)

2.2

En utilisant les propri´et´es des polariseurs, justifier que la probabilit´e que un photon envoy´e

par A dans l´etat |ψisoit mesur´e dans l’´etat φipar B est donn´ee par |hψ|φi|2. Quelle est la

probabilit´e Pque le bit mesur´e par B coincide avec celui envoy´e par A?

2.3

On g´eneralise la base +,−`a la base θ+, θ−

|θ+i= cos θ|Hi+ sin θ|Vi

|θ−i =−sin θ|Hi+ cos θ|Vi,

et on ´etabli la corr´espondence |θ+i → 1, |θ−i → 0. Que vaut dans ce cas la probabilit´e

P=P(θ)?

2.4

A envoie `a B un nombre Nde photons. En suite par le moyen d’un canal de communication

classique non s´ecuris´e (t´el´ephone, internet, etc.) B envoie `a A une fraction fde ces bits

m´esur´e, corr´espondant `a ses fN premiers bits, qui sont en suite ´elimin´es de la cl´e (comme

ils ont ´et´e rendus publiques). Si f N 1, combien de bits de A et B devrait coincider (dans

le cas d’un θg´en´erique) ?

2.5

Une espionne E prend possession du canal de transmission des photons, et son but est de

capturer la cl´e transmise par A sans ˆetre aper¸cue ni par A ni par B. Donc elle doit mesurer

le photon de A et en renvoyer un `a B (dans la mˆeme base). Mais E ignore la base dans

3

la quelle A envoie ses photons, et donc elle mesure et renvoie les photons dans une base

al´eatoire.

Quelle est la probabilit´e que E mesure l’´etat du photon tel qu’il a ´et´e envoy´e par A?

(Cette probabilit´e corresponde en suite `a celle de E de renvoyer `a B un photon exactement

dans le mˆeme ´etat que celui envoy´e par A).

Quelle est la probabilit´e de mesurer correctement une cl´e compos´ee par Nphotons? En

conclure sur la robustesse intrins`eque de la distribution quantique de cl´e dans la limite

N1.

2.6

Quelle est la probabilit´e PE(θ) que le bit de A et B coincident en pr´esence d’un espion?

Suggestion: decomposer le probl`eme dans le cas o`u les bases de A et E co¨ıncident, et celui

o`u les bases ne co¨ıncident pas.

Pour θ=π/4, quel est le nombre minimal Nde photons n´ecessaires pour que A et B

s’aper¸coivent de la pr´esence d’un espion?

2.7

Si la pr´esence d’un espion est detect´ee, la cl´e envoi´e par A est abandonn´ee. Autrement A

et B se communiquent par le canal d’information classique la s´equence de bases qu’ils ont

utilis´e pour envoyer et mesurer le photon respectivement. Si les bases co¨ıncident pour un

photon donn´e, le bit correspondant est retenu dans la cl´e - pourquoi? Autrement il est

abandonn´e. Quelle est la longueur moyenne des cl´es qu’on peut produire de cette fa¸con l`a?

Note: une version raffin´e d’un tel syst`eme de cryptage est maintenant commercialis´e, et

il a ´et´e mˆeme utilis´e en Suisse (canton de Gen`eve) pour s´ecuriser la communication entre

bureaux de votes et centrale des donn´ees lors d’une ´election en 2007!

4

1

/

4

100%