Thème : CONCEPTION ET MISE EN PLACE DE LA

SOLUTION VPN EN ENTREPRISE

Présenté par

FARIZ ALI MAHAMOUD

Jurys :

Mr Rachid Boukharrazi

Mr Wail Bassou

Encadrant :

Année 2015/2016

Dédicace………………………………………………………………………..1

Remerciement ………………………………………………………………….2

Introduction……………………………………………………………………3

Chapitre I : Présentation de la conception et mise a jour de VPN

I°) _ Pourquoi le VPN………………………………4

A°) _ Utiliser un VPN pour la sécurité…………………………5

B°) _ Utiliser un VPN pour préserver son anonymat : ……………………

C°) _ Utiliser un VPN pour se sécuriser lors de connexion à des wifi publics

D°) _ Utiliser un VPN pour télécharger : ………………………………………….

II°) _ les types de VPN…………………………………..6

A°) _ Lan-to-Lan………………………………………….7

B°) _ Nomade ou Road Warrior ……………………………….8

III°) _ Comment choisir un VPN…………………………………..

IV°) _ Conception d’un serveur VPN………………………………….

V°) _ Installation d’un serveur VPN………………………

VI°) _ Installation d’un clients VPN……………………………………

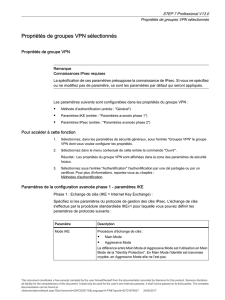

VII°) _ Mise en place et configuration ………………………………………

Chapitre II : les conceptions de VPN

I°) _ les avantages et les inconvenant d’un modèle VPN………………………

A°) _ les avantages ……………………………………………………….

B°) _ les inconvenant ………………………………………………………

II°) _ installation d’un serveur VPN …………………………………………

A°) _ ………………………………………………………………………….

B°) _ ……………………………………………………………………..

II°) _ Les différentes implémentations des VPNs : …………………………

A°) _ implantation couche 1………………………………………………….

B°) _ implantation couche 2………………………………………………..

C°)_ tunneling ………………………………………………………….

IV°) _ conception d’un serveur VPN……………………………………………

A°) _

B°) _

Conclusion ………………………………………………………………………

Organigramme ………………………………………………………………

Logo……………………………………………………………………………

DEDICACE

Que ce travail témoigne de mes respects : A mes parents : Grâce à leurs tendres

Encouragements et leurs grands sacrifices, ils ont pu créer le climat affectueux et propice à la

Poursuite de mes études. Aucune dédicace ne pourrait exprimer mon respect, mon

Considération et mes profonds sentiments envers eux. On prie le bon Dieu de les bénir, de

Veiller sur eux, en espérant qu’ils seront toujours fiers de moi. A mes sœurs et à mes frères.

A ma Famille. Ils vont trouver ici l’expression de mes sentiments de

Respect et de reconnaissance pour le soutien qu’ils n’ont cessé de nous porter. A tous mes

Professeurs : Leur générosité et leur soutien m’oblige de leurs témoigner mes profond

Respect et mon loyale considération. A tous mes amis et mes collègues : Ils vont trouver ici le

Témoignage d’une fidélité et d’une amitié infinie

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

1

/

17

100%