chapitre1

UNIVERSITÉ DE BORDJ

UNIVERSITÉ DE BORDJUNIVERSITÉ DE BORDJ

UNIVERSITÉ DE BORDJ-

--

-BOU

BOUBOU

BOU-

--

-ARRERIDJ

ARRERIDJARRERIDJ

ARRERIDJ

DÉPARTEMENT D’INFORMATIQUE

DÉPARTEMENT D’INFORMATIQUEDÉPARTEMENT D’INFORMATIQUE

DÉPARTEMENT D’INFORMATIQUE

UNIVERSITÉ DE BORDJ

UNIVERSITÉ DE BORDJUNIVERSITÉ DE BORDJ

UNIVERSITÉ DE BORDJ-

--

-BOU

BOUBOU

BOU-

--

-ARRERIDJ

ARRERIDJARRERIDJ

ARRERIDJ

DÉPARTEMENT D’INFORMATIQUE

DÉPARTEMENT D’INFORMATIQUEDÉPARTEMENT D’INFORMATIQUE

DÉPARTEMENT D’INFORMATIQUE

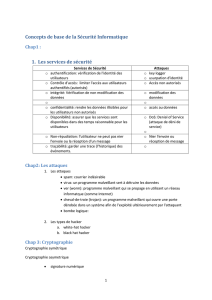

Chapitre1 : La sécurité des communications

Hassina BENSEFIA

01/12/2013 2

Introduction

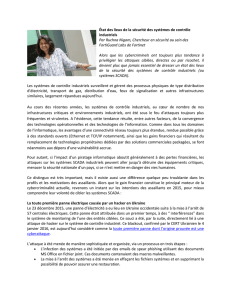

Les attaques informatiques

Elles surgissent à l’ombre de tout actif informationnel.

Leur existence s’étend depuis l’air de la centralisation.

Ces actions illicites ont évolué en complexité et en sévérité

parallèlement à l’évolution d’Internet.

Types d’attaques

Attaques directes;

Attaques indirectes.

Exemples d’attaques fréquentes

Déni de service;

Propagation du code malicieux.

01/12/2013 3

Introduction

L’information en transit sur un réseau

Elle peut être interceptée

Cible à la destruction, modification et falsification

Les risques sont significatifs : plusieurs organisations ont perdu leur

productivité et leur réputation.

Les besoins de sécurité sont d’une considération majeure pour minimiser le

risque d’exposition aux attaques

01/12/2013 4

Plan

1. Terminologie

2. Les attaques informatiques

Définition d’une attaque

Les Types d’attaques

Exemples d’attaques spécifiques

3. La sécurité informatique

Définition

Principes de base

Processus

4. Les menaces des communications

5. Mécanismes de sécurité des communications

6. Conclusion

01/12/2013 5

Terminologie

Actif

Élément de valeur

Dans le contexte de la sécurité informatique, il consiste en :

l’information, le matériel et les logiciels.

Vulnérabilité

Une condition, une faiblesse ou une absence dans les procédures de sécurité.

Erreur d’ingénierie, un défaut de conception ou d’implémentation

C’est le point susceptible d’être exploitée, de manière intentionnelle ou

accidentelle, pour compromettre un actif ou nuire à la sécurité d’un système.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

1

/

39

100%