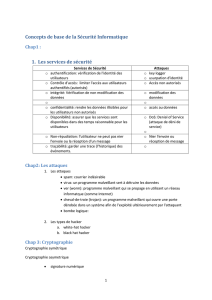

État des lieux de la sécurité des systèmes de contrôle industriels Par

État des lieux de la sécurité des systèmes de contrôle

industriels

Par Ruchna Nigam, Chercheur en sécurité au sein des

FortiGuard Labs de Fortinet

Alors que les cybercriminels ont toujours plus tendance à

privilégier les attaques ciblées, directes ou par ricochet, il

devient plus que jamais essentiel de dresser un état des lieux

de la sécurité des systèmes de contrôle industriels (ou

systèmes SCADA).

Les systèmes de contrôle industriels surveillent et gèrent des processus physiques de type distribution

d’électricité, transport de gaz, distribution d’eau, feux de signalisation et autres infrastructures

similaires, largement répandues aujourd’hui.

Au cours des récentes années, les systèmes de contrôle industriels, au cœur de nombre de nos

infrastructures critiques et environnements industriels, ont été sous le feu d’attaques toujours plus

fréquentes et virulentes. A l’évidence, cette tendance résulte, entre autres facteurs, de la convergence

des technologies opérationnelles et des technologies de l’information. Comme dans tous les domaines

de l’informatique, les avantages d’une connectivité réseau toujours plus étendue, rendue possible grâce

à des standards ouverts (Ethernet et TCP/IP notamment), ainsi que les gains financiers qui résultent du

remplacement de technologies propriétaires dédiées par des solutions commerciales packagées, se font

néanmoins aux dépens d’une vulnérabilité accrue.

Pour autant, si l’impact d’un piratage informatique aboutit généralement à des pertes financières, les

attaques sur les systèmes SCADA industriels peuvent aller jusqu’à détruire des équipements critiques,

menacer la sécurité nationale d’un pays, si ce n’est mettre en danger des vies humaines.

Ce distinguo est très important, mais il existe aussi une différence quelque peu troublante dans les

profils et les motivations des assaillants. Alors que le gain financier constitue le principal moteur de la

cybercriminalité actuelle, revenons un instant sur les intentions des assaillants en 2015, pour mieux

comprendre leur volonté de cibler les systèmes SCADA :

La toute première panne électrique causée par un hacker en Ukraine

Le 23 décembre 2015, une panne d’électricité a eu lieu en Ukraine occidentale suite à la mise à l’arrêt de

57 centrales électriques. Cette panne était attribuée dans un premier temps, à des “ interférences” dans

le système de monitoring de l’une des entités ciblées. Ce souci a été, par la suite, directement lié à une

attaque de hacker sur le système de contrôle industriel. Ce blackout, confirmé par le CERT Ukrainien le 4

janvier 2016, est aujourd’hui considéré comme la toute première panne dont l’origine prouvée est une

cyberattaque.

L’attaque à été menée de manière sophistiquée et organisée, via un processus en trois étapes :

L’infection des systèmes a été initiée par des emails de spear phishing utilisant des documents

MS Office en fichier joint. Ces documents contenaient des macros malveillantes.

La mise à l’arrêt des systèmes a été menée en effaçant les fichiers systèmes et en supprimant la

possibilité de pouvoir assurer une restauration.

Des attaques de type DDoS (Distributed Denial of Service) ont ciblé les centres de services clients

des acteurs ciblés, à l’aide de faux appels, retardant ainsi l’identification de la problématique par

les entreprises.

Le logiciel malveillant utilisé pour ces attaques relève de la famille du malware BlackEnergy qui sévit

depuis 2007. D’autres variantes ont été identifiées, des variantes susceptibles d’avoir pu recueillir des

informations sur les infrastructures SCADA depuis 2014.

Confirmation d’attaques de reconnaissance sur les systèmes de contrôle industriel aux Etats-Unis

En décembre 2015, deux rapports sur les attaques ICS aux Etats-Unis révélaient l’existence d’une phase

de reconnaissance, à savoir des attaques perpétrées avec l’intention de recueillir avant tout des

données plutôt que d’engendrer des dommages.

Le premier rapport vient confirmer la réalité d’une attaque jusqu’à présent suspectée sur le barrage de

Bowman Avenue à New York en 2013. Bien que ce barrage n’ait pas été “piraté” à proprement parler,

l’attaque a permis de recueillir des requêtes et recherches sur les machines infectées, sans doute dans le

cadre d’une opération de reconnaissance, d’ailleurs attribuée à des hackers iraniens.

De manière similaire, l’analyse d’un ordinateur appartenant à un sous-traitant de Calpine, une Utility

américaine spécialisée dans la génération d’électricité à partir de gaz naturel et de géothermie, a révélé

un piratage qui a permis à ses auteurs de détourner des informations de l’entreprise Calpine. Les

informations dérobées ont été retrouvées sur le serveur FTP de l’un des assaillants connecté aux

systèmes infectés. Parmi ces informations, des noms d’utilisateurs et des mots permettant de se

connecter à distance aux réseaux de Calpine, ainsi que des schémas détaillés de réseaux et de 71

centrales électriques sur l’ensemble des États-Unis.

Des systèmes SCADA piratés proposés à la vente au sein de l’économie souterraine

De nombreux messages sur des forums de type underground proposaient de commercialiser des

systèmes SCADA piratés et illustrés de copies d’écran de ces systèmes, ainsi que trois adresses IP

françaises et des mots de passe VNC. Notons que l’authenticité de ces informations de connexion n’a

jamais été prouvée. Cependant, ce scénario souligne qu’il devient possible de se procurer des systèmes

SCADA vulnérables dans l’underground, aussi simplement que d’acheter une commodité.

Ces attaques ne sont que des exemples parmi tant d’autres. Selon l’ICS-CERT Monitor Newsletter: Oct

2014 - Sept 2015, ce sont 295 incidents qui ont été notifiés en 2015 à ce CERT américain spécialisé dans

les systèmes industriels. Dans leur majorité, ces incidents répertoriés ciblaient des infrastructures de

production critiques, ainsi que le secteur des énergies. Cette inflation d’attaques visant les systèmes

critiques de production, par rapport à 2014, est le résultat d’une campagne de spear-phishing étendue

qui a ciblé essentiellement les entreprises de ce secteur, et à un moindre niveau, d’autres secteurs

d’activité.

Dans leur volonté de protéger leurs systèmes industriels, les organisations connaissent un réel défi, à

savoir la sophistication des attaques actuelles menées par les cybercriminels. Cependant, il existe

d’autres défis notamment au niveau des systèmes, des réglementations et des pratiques spécifiques à

un secteur d’activité. Les systèmes de contrôle industriel proviennent de fournisseurs hétérogènes et

utilisent des systèmes d’exploitation, applications et protocoles propriétaires (GE, Rockwell, DNP3,

Modbus). Du coup, la sécurité des systèmes hôtes telle que conçue pour l’informatique classique n’est

généralement pas disponible pour les systèmes SCADA, tandis que les fonctions de sécurité réseau pour

les applications et protocoles communs en entreprise sont souvent absentes ou non adaptées aux

environnements industriels.

Compte tenu des faits présentés dans cet article, il devient essentiel de formuler certaines

recommandations en matière de sécurité, et ainsi éviter de se faire piéger :

Gare aux emails de phishing : les emails de phishing peuvent s’afficher très séduisants et

convaincants et il est d’autant plus essentiel de disposer d’un antivirus, pour activer une couche

de sécurité contre les fichiers malveillants joints à ces emails. Dans la pratique, force est de

constater que le phishing a été utilisé dans toutes les attaques, ce qui en fait une arme de choix

pour cibler tant les environnements industriels que les réseaux d’entreprise. Une attaque de

spear-phishing a ainsi été notifiée à l’ICS-CERT, impliquant des assaillants utilisant un compte sur

un réseau social et lié au profil d’un candidat en recherche de poste. À l’aide de ce compte, les

assaillants ont pu récupérer des informations comme le nom du responsable informatique de

l’organisation ciblée, ou encore les versions des logiciels installées. Par la suite, les

collaborateurs ont reçu un email, avec, en fichier joint, le CV du faux candidat joint dans un

format ‘resume.rar’. Le fichier joint contenait un logiciel malveillant qui a infecté les

équipements des collaborateurs, mais qui a néanmoins pu être neutralisé avant de se propager

et impacter les systèmes de contrôle.

Mise en log et scans réguliers du réseau : les logs constituent un moyen pertinent de surveiller

l’activité des systèmes et de rassembler les différentes pièces du puzzle en cas d’incident. Cette

analyse des logs permet également de détecter en amont les infections dans de nombreux cas.

La gestion des logs est une pratique qui s’impose aux administrateurs des systèmes de contrôle.

Les scans réguliers du réseau constituent également une bonne pratique pour être prévenu en

amont de toute infection possible.

La bonne nouvelle est néanmoins que dans les années récentes les problématiques de sécurité et de

vulnérabilité des systèmes SCADA ont été davantage reconnues, et que les premières étapes pour y

remédier sont déjà en place.

Ceci est notamment une priorité pour les organisations gouvernementales tels que l’ICS-CERT américain

(Industrial Control Systems Cyber Emergency Response Team), le CPNI britannique (Centre for Protection

of National Infrastructure, et bien sûr l’ANSSI ou le Clusif en France. Tous ces organismes ont fait état de

recommandations et de publications sur les meilleures pratiques de sécurité en environnement

industriel.

Notons également la définition de normes communes comme ISA/IEC-62443 (ex ISA-99). Créés par

l’International Society for Automation (ISA) sous l’appellation ISA-99, puis renommée 62443 pour se

conformer aux standards IEC (International Electro-Technical Commission), ces documents définissent

un cadre exhaustif pour la conception, la planification, l’intégration et la gestion des systèmes de

contrôles industriel sécurisés.

Les systèmes industriels restent sous le feu des attaques, mais aujourd’hui, il est possible, en associant

technologies et méthodologies, de juguler ces attaques.

1

/

4

100%