Modele3 - Spécialité GSI

DESCO – Exemplaire de projet Gestion des habilitations – DOCUMENT DE TRAVAIL 1/2

Baccalauréat sciences et technologies de la gestion

Épreuve de spécialité - Partie pratique

FICHE PROJET

Session :

Académie :

Communication et gestion des ressources humaines

Comptabilité et finance d’entreprise

Gestion des systèmes d’information

Mercatique

CANDIDAT

NOM :

Prénom :

N° Candidat :

Intitulé du projet : Gestion des habilitations d’accès à une application

Contexte du projet : La gestion des formations au sein d’une direction régionale de la SNCF implique

l’utilisation d’une application par différents acteurs. Pour des raisons de sécurité et de confidentialité, il

s’avère nécessaire de faire en sorte que chacun n’accède qu’aux fonctionnalités dont il a besoin.

Nombre d’élèves participant au projet : 3

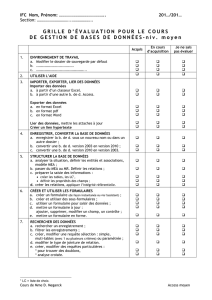

Calendrier

Durée

Travaux réalisés

27 mars

29 mars

2 avril

3 avril

8 avril

2h

4h

6h

2h

2h

Analyse des fonctions et rôles au sein du service des formations

Identification des modifications et compléments à prévoir

Mise à jour de la base de données et création du formulaire de

connexion

Tests et validation

Rédaction de la documentation technique

Total :

16 heures

Méthodes

mobilisées

Analyse du processus pour identifier les acteurs et leurs rôles.

Réalisation d’une maquette pour élaborer l’interface homme-machine.

Diagramme de Gantt pour le suivi des activités du groupe.

Tests en groupe d’utilisateurs pour évaluer l’application (protocole basé sur des cas d’utilisation)

Technologies

mises en oeuvre

Programmation événementielle

Accès programmé à une base de données

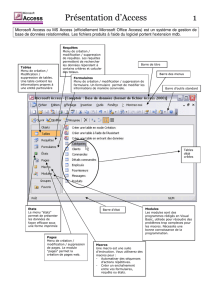

Sécurisation de l’accès à une application Microsoft Access

L’ensemble logiciel EasyPHP 1.8

Le logiciel libre GantProject v2 .0

Supports

numériques utilisés

(à apporter le jour de

l’épreuve)

La documentation du contexte de SI « Gestion des formations à la SNCF »

La documentation de Microsoft Access

Supports

numériques créés

(à apporter le jour de

l’épreuve)

Une application complètée comportant la gestion des habilitations

Une base de données MySQL

Un script SQL pour l’ajout d’une table.

DESCO – Exemplaire de projet Gestion des habilitations – DOCUMENT DE TRAVAIL 2/2

Démarche suivie

Productions

Contribution

personnelle

du candidat

Identification

du besoin

Une même application donne accès à la totalité des

activités liées à la gestion des formations, pourtant les

rôles des utilisateurs sont différents.

Nous avons montré qu’une utilisation malhabile ou

malintentionnée de l’application présentait des risques.

Un document qui résume

les risques et détermine

les besoins en matière

de sécurisation de

l’application de gestion

des formations.

Rédaction des

risques et

validation des

besoins

Définition des

objectifs

Nous avons établi une correspondance

fonctions/rôles/modules de l’application. Autrement dit

« qui doit pouvoir faire quoi ? ».

Un cahier des charges

d’évolution de

l’application de gestion

des formations.

Pas de

contribution

Identification

des contraintes

Il fallait mettre en place un système d’authentification

individuel de façon à ce que les comptes d’utilisateur

soient strictement personnels.

Ces comptes devaient être définis indépendamment du

poste de travail de l’utilisateur, un utilisateur pouvant

être amené à utiliser un autre poste.

Il était également nécessaire de protéger l’accès à la

base de données qui contient les mots de passe, ainsi

que le code de l’application qui contient la logique du

contrôle d’accès.

Liste des documents

utiles pour mettre en

œuvre la solution.

Recherche dans la

documentation de

Microsoft Access

la sécurisation de

l’accès aux objets

qui composent

l’application.

Réalisation du

projet

Repérage des rôles au sein du processus de gestion des

formations.

Définitions de comptes d’utilisateurs associés à des

noms, prénoms, noms d’utilisateur et mots de passe

(

login

).

Création d’une table des utilisateurs comportant les

informations ci-dessus. Génération d’un script SQL de

création de la table.

Création d’un formulaire de connexion (

login

) : saisie

d’un compte d’utilisateur (nom d’utilisateur et mot de

passe).

Programmation du formulaire pour :

- vérifier l’existence du compte d’utilisateur dans

la base de données (table des utilisateurs)

- fermer l’accès aux modules de l’application ne

devant pas être accessible à cet utilisateur

Rédaction de la documentation technique.

Une application

complètée prenant en

charge l’authentification

des utilisateurs de

l’application et l’accès

aux modules qui les

concernent.

Rédaction d’une

documentation

technique.

Réalisation du

formulaire

d’authentification

des utilisateurs.

Réalisation du

diagramme de

Gantt

Validation du

projet

Attribution de rôles à des élèves non membres du groupe

de projet puis demande à chacun d’eux de réaliser des

tâches précises avec l’application.

Aucun utilisateur n’a pu faire autre chose que ce qui était

possible qu’il fasse.

Jeu d’essai avec

différents utilisateurs

Participation aux

tests.

NOM, prénom du professeur : Cachet de l’établissement :

Date :

Signature du professeur

1

/

2

100%