Théorie Algébrique Des Codes Convolutionnels Cycliques

REPUBLIQUE ALGERIENNE DEMOCRATIQUE ET POPULAIRE

Ministère de l'Enseignement Supérieur et de la Recherche

Scientifique

Université El Hadj Lakhdar BATNA

Faculté des sciences

Département de Mathématiques

Laboratoire des Techniques Mathématiques

MEMOIRE

En vue de l'obtention du diplôme de:

MAGISTER

Option :

MATHEMATIQUES APPLIQUEES

Présenté par :

MELAKHESSOU Ahlem

Théorie Algébrique Des Codes

Convolutionnels Cycliques

Soutenue le : 14 / 12 / 2011 Devant le jury composé de :

Mr. Salah Eddine REBIAI Professeur (U. de Batna) Président

Mr. Moussa BENLAHCENE Chargé de cours (U. de Batna) Rapporteur

Mr. Lemnouer NOUI Professeur (U. de Batna) Examinateur

Mr. Douadi MIHOUBI Professeur (U.de M'sila) Examinateur

REMERCIEMENTS

Je tiens à remercier chaleureusement Monsieur BEN LAHCEN MOUSSA pour l’ aide

i inestimable qu’ il m’apporté dans la documentation nécessaire à la rédaction de

cette thèse .

Je remercie également les nombreux professeur du département ma thématique ;

respectivement : SALAH EDDIN REBIAI (professeur à l’université de Batna) Monsieur

LEMNOUAR NOUI (professeur à l’université de Batna), Monsieur D. MIHOUBI (maitre

de conférences Université de M’SILA) qui ont accepté d’être des membres du jury de

cette thèse.

Mes remerciements aussi à tous mes professeurs qui ont contribué à ma formation.

Mes remerciements à mes parents à mon mari m’a beau coup soutenu dans la

réalisation de ce projet ; sans oublier à remercier Chatouh Karima ; qui m’a aidé .avec

ses conseils judicieux.

Mes remerciements aussi à toute ma famille, et la famille de mon mari

Table des matières

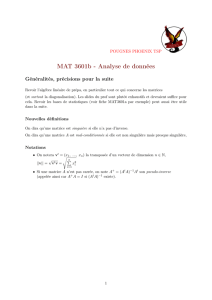

1 Généralités sur les codes correcteurs d’erreurs 6

1.1 Lescodeslinéaires .............................. 7

1.1.1 Codage en bloc linéaire . . . . . . . . . . . . . . . . . . . . . . . . 7

1.1.2 La matrice génératrice d’un code linéaire . . . . . . . . . . . . . . 8

1.1.3 La matrice de contrôle . . . . . . . . . . . . . . . . . . . . . . . . 10

1.1.4 La distance minimale ,

dun code linéaire . . . . . . . . . . . . . . . 11

1.2 Codesclassiques................................ 12

1.2.1 Les codes de Hamming . . . . . . . . . . . . . . . . . . . . . . . . 12

1.2.2 Les codes cycliques . . . . . . . . . . . . . . . . . . . . . . . . . . 13

1.2.3 LescodesBCH ............................ 17

1.2.4 Les codes de Reed-Solomon . . . . . . . . . . . . . . . . . . . . . 18

1.2.5 Les codes de Goppa . . . . . . . . . . . . . . . . . . . . . . . . . . 19

2 Codes convolutionnels 21

2.1 Module sur un anneau . . . . . . . . . . . . . . . . . . . . . . . . . . . . 21

2.1.1 Module ................................ 21

2.1.2 Sousmodules ............................. 23

2.1.3 Autre structure de F[z]n....................... 26

2.2 Les codes convolutionnels et leurs propriétés . . . . . . . . . . . . . . . . 27

2.3 Les approches d’un code convolutionnel . . . . . . . . . . . . . . . . . . . 28

2.3.1 L’approche de la matrice polynômiale . . . . . . . . . . . . . . . . 28

1

2.3.2 L’approche de la matrice scalaire . . . . . . . . . . . . . . . . . . 31

2.3.3 L’approche du décalage de registre . . . . . . . . . . . . . . . . . 38

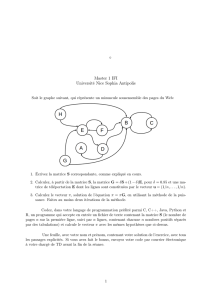

2.4 Représentation graphique des codes convolutionnels . . . . . . . . . . . . 41

2.4.1 Diagramme d’état . . . . . . . . . . . . . . . . . . . . . . . . . . . 41

2.4.2 Représentation en treillis . . . . . . . . . . . . . . . . . . . . . . . 45

2.4.3 Représentation en arbre . . . . . . . . . . . . . . . . . . . . . . . 46

3 Les codes convolutionnels cycliques 48

3.1 L’algèbre de Piret et la notion de la cyclicité . . . . . . . . . . . . . . . . 48

3.1.1 Structure de A[z]........................... 48

3.1.2 Cyclicité des codes convolutionnels . . . . . . . . . . . . . . . . . 54

3.2 A et ses automorphismes . . . . . . . . . . . . . . . . . . . . . . . . . . . 60

3.2.1 A=F2[x]=hxn1iavec n= 1;3;5;7;9.............. 60

3.2.2 A=F3[x]=hxn1iavec n= 1;2;4;5;7.............. 62

3.2.3 A=F4[x]=hxn1iavec n= 1;3;5;7;9.............. 64

3.3 Structure de A[z;]............................. 74

3.4 Générateurs d’idéaux (à gauche) de A[z;]................ 81

3.5 Les codes convolutionnels doublement cycliques . . . . . . . . . . . . . . 107

2

Notation

FqUn corps …ni à qéléments ;

C(n; k; d)Code linéaire Cde longueur n, de dimension k

et de distance minimale d;

GMatrice génératrice de C;

CC Code convolutionnel ;

CCC Code convolutionnel cyclique ;

A=Fqhxn1iL’anneau des polynômes modulo xn1;

AutF(A)Groupe d’automorphisme de A;

A[z]Anneau des polynômes à coé¢ cients dans l’anneau A;

GtTransposée d’

une matrice G;

IdkMatrice identité de rang k;

deg (f(x)) Degré de polynômef(x) ;

!(u)Poids de Hamming de u;

A[z;]L’ensemble A[z]muni le produit ;

Im GImage de G;

3

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

95

95

96

96

97

97

98

98

99

99

100

100

101

101

102

102

103

103

104

104

105

105

106

106

107

107

108

108

109

109

110

110

111

111

112

112

113

113

114

114

115

115

116

116

117

117

118

118

119

119

1

/

119

100%