"de base" données "de base de données" -connu

1

République Algérienne Démocratique et Populaire

Université Abou Bakr Belkaid– Tlemcen

Faculté des Sciences

Département d’Informatique

Mémoire de fin d’études

pour l’obtention du diplôme de Master en Informatique

Option: Système d’Information et de Connaissances (S.I.C)

Thème

Etude de sécurité en base de données

avec une application pour le contrôle

d’accès.

Réalisé par :

EL HADJ MIMOUNE Khadidja

MERABET Meriem

Présenté le 29 Septembre 2011 devant le jury composé de MM.

Président : -Mr Abderrahim M.A.

Encadreur : - Mr Badr Banmammar.

Examinateur: -Mlle benmansour F. -Mme Halfaoui A.

-Mme Yebedri Z. -Mr Benamar A .

-Mr Chouiti S.

Année universitaire: 2010-2011

2

Table de matière

Liste des figures ………………………………………………………………………………………4

Liste des acronymes ………………………………………………………………………………….6

Introduction Générale………………………………………………………………………………...8

Chapitre I : Introduction aux bases de données

1. Introduction : ..................................................................................................... 10

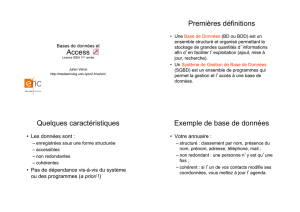

2. Qu'est-ce qu'une base de données ? .................................................................. 11

3. Critères d'une base de données.......................................................................... 11

4. Système de Gestion de Base de données .......................................................... 12

4.1 Objectifs de l'approche SGBD ........................................................................ 13

4.2 Architecture de SGBD ........................................................................................................ 15

4.3 Architecture des systèmes ............................................................................... 17

4.4 Les opérations sur les données ........................................................................ 21

4.5 Optimisation .................................................................................................... 21

5. Types de base de données ................................................................................. 22

5.1 SGBD réparti ou SGBD distribué ......................................................................................... 22

5.1.1 Conception descendante ..................................................................................................... 22

5.1.2 Conception ascendante……………………………………………………………………...23

6. Sécurité et confidentialité d’une base de données ............................................ 24

7. Conception d’une base de données ................................................................ 24

8. Qui intervient sur une BDD ? .......................................................................... 24

9. Principaux modèles logiques de SGBD ............................................................ 25

9.1 Modèle hiérarchique .............................................................................................................. 25

9.2 Modèle réseau ....................................................................................................................... 26

9.3 Modèle relationnel ................................................................................................................ 27

9.4 Modèle déductif .................................................................................................................... 29

9.5 Modèle objet ………………………………………………………………………………….29

9.6 Modèle multidimensionnel .................................................................................................... 30

9.7 Modèle semi-structuré ........................................................................................................... 30

10.Conclusion ........................................................................................................... 31

Chapitre II : Sécurité dans les bases de données

3

1.Introduction…………………………………………………………………………

………….......32

2.

Sécurité………………………………………………………………………………

……………33

2.1. Propriétés principales………………….…………………………………………………..33

2.2. Processeur de sécurité…………………………………………………………………….34

2.3. Attaque……………………………………………………………………………………34

2.3.1. Types d’attaques………………………………………………………………………35

2.3.2. Qui attaque? ……………………………………………………………………..........35

2.3.3 Les risque encouru……………………………………………………………...............36

2.4. Les types d'utilisateurs……………………………………………………………………..37

2.5. Politique de sécurité ……………………………………..…………………………………………..38

3. Les moyens de

sécurité…………………………………………………………………………...39

3.1.

Vues……………………………………………………………………………………………...39

3.2.L'authentification des utilisateurs…………………………………………………………….39

3.3. Le contrôle d'accès des utilisateurs………………………………………………………….40

3.3.1. Modèles de contrôle d’accès……………………………………………………………..41

3.4. Protection des données de l'utilisateur……………………………………………………….46

3.5. L'audit des accès de l'utilisateur ............................................................................................ 47

3.6. Limitation du privilège de

l'intermédiaire……………………………………………………...47

3.6. 1. Principe du moindre privilège……………………………………………………….47

3.6. 2. Politique de gestion des privilèges…………………………………………………..48

A. Les privilèges……………………………………………………………………….48

B. Règles d'attribution des privilèges…………………………………………………..49

C. Contrôle des privilèges……………………………………………………………..50

D. Contrôle d’inférence……………………………………………………………….50

3.7. Base privée virtuelle (VPD) ……………………………………………………………….50

4. La protection d’une base de

données…………………………………………………………...51

4.1. Connaître son besoin……………………………………………………………………….51

4.2. Une sécurité en amont………………………………………………………………………52

4.3. Supervision………………………………………………………………………………….52

4.4. Sensibiliser les DBA…………………………………………………………………………52

4.5. Durcir le socle système……………………………………………………………………….52

4

4.6. Renforcer la couche BD………………………………………………………………………53

4.7. Gestion des comptes………………………………………………………………………….53

4.8. Méthodes d'accès…………………………………………………………………………….53

4.9. Chiffrer les flux de données…………………………………………………………………53

5.

Conclusion………………………………………………………………………

……………54

Chapitre III: Modélisation et conception

1.

Introduction ……………………………………………………………………

………………56

2. Environnement du projet - outils

utilisés……………………………………………………....57

2.1. Le JAVA sous NetBeans……………………………………………………………………….57

2.2. JSP …………………………………………………………………………………………….58

2.3. MySQL ………………………………………………………………………………………..58

2.4. UML ………………………………………………………………………………………….58

3. Modélisation avec UML…………………………………………………………………………58

3.1. Diagramme des classes …………………………………………………………………………58

3.2. Diagramme des cas d'utilisation……………………………………………………………….59

3.2.1. Premier acteur : Client ………………………………………………………………………60

3.2.2. Deuxième acteur : Agent ……………………………………………………………………62

3.2.3. Troisième acteur : Administrateur……………………………………………………………63

3.3. Diagramme des séquences …………………………………………………………………….64

3.3.1. Diagramme de séquence de cas d’utilisation « Authentification » ………………………….64

3.3.2. Diagramme de séquence de cas d’utilisation « Effectuer un virement » ……………………65

3.3.3. Diagramme de séquence de cas d’utilisation « Retirer l’argent » ………………………….66

4.Conclusion…………………………………………………………………………

………….…66

5

Chapitre IV: Implémentation

1. Introduction …………………………………………………………………………………….67

2. Réalisation de l’application …………………………………………………………………….67

2.1 Application web 3-tiers ………………………………………………………………………67

2.1.1 Page d’accueil …………………………………………………………………………...67

2.1.2 Accès client ……………………………………………………………………………...69

2.2.1.2 L'audit des accès de l'utilisateur …………………...………………………………………70

2.2 Application classique 2-tiers …………………………………………………………………74

2.2.1 Rôle ……………………………………………………………………………………...74

2.2.2 Accès de l’agent …………………………………………………………………………75

2.2.3 Accès administrateur …………………………..………………………………………...77

2.2.3.1. Définition code de César ……………………………………………………...…………80

2.2.3.2. Cryptage de mot de passe de notre application..………………………………………....80

3. Conclusion ……………………………………………………………………………………82

Conclusion Générale ……………………….………………………………………………………83

Références bibliographiques ………………….……………………………………………………84

Annex………………………………………………………………………………………………86

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

80

80

81

81

82

82

83

83

84

84

85

85

86

86

87

87

88

88

89

89

90

90

91

91

92

92

93

93

94

94

1

/

94

100%