Groupe - Le site de Mathématiques de Madame Krafft - E

1

Groupe : …………

Noms :

Prénoms :

Classe :

Nom de votre équipe :

2

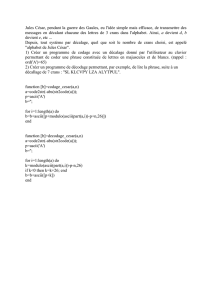

Voici les messages retrouvés par les enquêteurs :

Un des messages retrouvés chez Emma (message 1):

DRTYV IZVZC DVKRI UVHLF EJVMF ZVJRD VUZAR ZDVIR ZJKRE KHLFE

GLZJJ VJVMF ZIKFL JCVJA FLIJA VKRZD VKVCC VDVEK

Message retrouvé dans sa poche lors de la découverte de son corps

(message 2) :

DRTYV IZVKL DVDRE HLVJK IFGIV KIFLM VDFZR CVEUI FZKYR SZKLV

CAVLU ZRGIV JCVJT FLIJ

Autre message retrouvé chez Emma (message 3) :

XCIEX CPVYC PWLJJ RDPDI YTVME RZGSO IKPFY INCYI NOMNP GPMDG

PVBID PLRZW OCPXP GYIAI DWBID PLQJR QWNUF SXIXS NWLUZ PLRZV

YWZVP TJMDX ZPFWV MOWOU FSXIE ODXAC PVFBO VLJVM WSIQL

HCWXO DWUSI IDIDW AONWF FLYTZ HETHX VFEPE CFDZP FVMEW

GWTZY INCPZ CODXN SLYTG ZTLGN IPBOV PBJYD WGQLR ZNLTV MEQJQ

AFZRO FZTWI NHFBZ JZWNU FWGRP GPTAC MXPFV MEDVW BIZNP

TVWDS YYXOG EDOAM WZZNP GVMDE PIEIK IYGZW BIZNP LVKPF ZIEEP

IUSYI GFVMD ZVUFW OXPFH ETGEI EONWF FZUFS HIDQM ETBOI DGJRE

TJROS ZWZBY IGFVM EDVVE WMXCS NPZWI XZWZX XCDPZ WIHPH

JYDQZ WDCPG TGYID EPSYO PVLZZ FLQEI ESEYC SLYZB KECHD VLZJM

YHMID ZJMYR DGTON EXSYM XOXLP FDI

3

1) Observez ces messages.

a) Que remarquez-vous ?

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

b) Que peut-on supposer ?

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

2) Effectuer une recherche sur internet sur les thèmes suivants :

Code de César

Analyse fréquentielle

afin de répondre aux questions suivantes :

a) En quoi consiste le code de César ?

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

b) A quoi doit-il son nom ?

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

c) Coder le mot « oui » à l’aide du code de César avec une clé de 10

…………………………………………………………………………………………………………………………………………………..

4

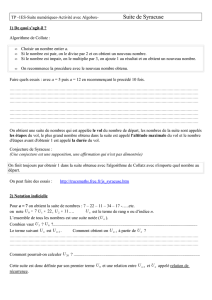

d) Compléter cet algorithme (i.e. = cette suite finie d’instructions) vous

permettant de construire un disque de chiffrement, c’est-à-dire un disque de

ce type :

Tracer un disque de rayon 5cm

Marquer son centre

Le découper

e) Construire un disque de chiffrement (qui sera à joindre à ce dossier- mettez

le nom de votre groupe au dos)

f) Coder le mot « MATHEMATIQUES » à l’aide du chiffre de César avec une

clé de 8 :

…………………………………………………………………………………………………………………………………………..…

g) Décoder le mot « XNWRK » avec une clé de 22 :

……………………………………………………………………………………………………………………………………………..…..

3) Quelle est la donnée manquante pour décoder les messages retrouvés par

les enquêteurs, à supposer qu’ils utilisent un code de César ?

…………………………………………………………………………………………………………………………………………………..

4) Comment peut-on « casser » un code de César ?

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

…………………………………………………………………………………………………………………………………………………..

5

5) On considère le texte ci-dessous :

« J’adore suivre l’enseignement d’exploration « méthodes et

pratiques scientifiques », surtout en mathématiques ! Je me demande

ce qui a bien pu arriver à cette pauvre Emma et si on va retrouver

l’assassin. »

Notre but est de construire un tableau donnant la fréquence d’apparition de

chacune des lettres de l’alphabet dans ce texte, puis dans les messages 1 et 2

retrouvés par les enquêteurs de la police criminelle.

a) Aller à l’adresse : http://[email protected], puis dans la rubrique

MPS télécharger la feuille de calcul intitulée « fréquence d’apparition ».

b) Compléter cette feuille puis imprimer. (On fera afficher les fréquences sous

forme de pourcentage avec deux chiffres après la virgule).

c) Quelles sont les lettres qui ont la plus grande fréquence d’apparition ?

…………………………………………………………………………………………………………………………………………………..

d) D’après ce que vous venez de faire, quelle(s) clef(s) êtes-vous tenté de

tenter ?

………………………………………………………………………………………………………………………

e) Trouvez quelle est la bonne clef puis décoder la séquence de lettres :

« DRTYVIZV » commune aux messages 1 et 2 inscrits en page 2 :

…………………………………………………………………………………………( avec la clef ……………………)

Vous pensez avoir découvert la clé des messages, mais décoder toutes les

lettres des trois messages risque d’être fastidieux.

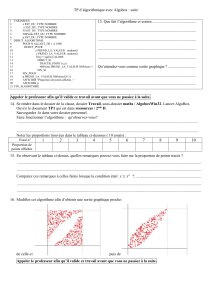

C’est pourquoi vous allez écrire un algorithme que vous allez programmer sur

Algobox, pour qu’il décode le message à votre place. Pour cela vous aurez besoin

d’être un peu formés :

6

6

7

7

8

8

9

9

10

10

1

/

10

100%