Chapitre 1 Introduction à l`architecture des systèmes informatiques

Lycée Gaston CRAMPE - 40800 AIRE sur l’ADOUR

Section de Techniciens Supérieurs en

Informatique et Réseaux pour l’Industrie et les

Services Techniques

STS IRIS

ARCHITECTURE MATERIELLE

DES SYSTEMES INFORMATIQUES

Partie 1

Chapitre 1 : Introduction à l'architecture des systèmes informatiques

Chapitre 2 : Représentation des informations

Chapitre 3 : La programmation

Chapitre 4 : Le processeur

Chapitre 5 : Les mémoires

Chapitre 6 : décodage d'adresses

Chapitre 7 : Introduction à la gestion des Entrées-Sorties

J-Cl. CABIANCA

Architecture matérielle des systèmes informatiques Jean-Claude CABIANCA

Chapitre 1

Introduction à l’architecture des systèmes informatiques

1 - Introduction

•Un système informatique est l'ensemble des moyens logiciels (Software) et matériels

(Hardware) nécessaires pour satisfaire les besoins informatiques de l'utilisateur.

•L'architecture d'un système informatique est la description de ses unités fonctionnelles et de

leurs interconnexions.

•La configuration habituelle d’une station de travail est donnée ci-dessous :

-Le CPU (Central Process Unit) correspond au moteur de la machine. Il exécute les

instructions des programmes.

-La mémoire centrale contient les programmes et les données à traiter.

-Le clavier, la souris et l’écran permettent l’interaction avec les utilisateurs.

-Le disque dur, le disque optique (CD, DVD….) et l’unité de disquettes permettent le

stockage permanent des informations.

-Le MODEM (Modulateur - DEModulateur) permet de communiquer avec d'autres ordinateurs

éloignés en utilisant une ligne téléphonique.

-Le FAX permet d'envoyer une image numérique par l’intermédiaire d'une ligne téléphonique.

-Le Digitaliseur (Scanner) permet de digitaliser des documents, c'est à dire de transformer une

image en une forme numérique.

-La sortie RNIS (Réseau Numérique à Intégration de Services) ou NUMERIS utilise

directement une ligne numérique contrairement au FAX et au Modem.

-La carte réseau permet de communiquer avec d'autres ordinateurs éloignés en utilisant un

support Ethernet.

Chapitre 1 : Introduction à l’architecture des systèmes informatiques Page 1/14

Architecture matérielle des systèmes informatiques Jean-Claude CABIANCA

2 – Les réseaux

•L'avènement des réseaux ( Networks ) a permis de relier différents ordinateurs. Ces

ordinateurs peuvent être soit groupés dans un voisinage, par exemple le même bâtiment, c’est ce

que l'on appelle un réseau local, soit dispersés de par le monde.

•La notion de réseau est importante car un réseau permet de relier un grand nombre d'ordinateurs

entre eux et ainsi d’offrir aux utilisateurs des fonctionnalités de communication et de mise à

disposition d'un énorme potentiel d'informations.

3 - Utilisation des ordinateurs

•L’utilisation d’un ordinateur sous-entend l'exécution d’un programme par celui-ci, c’est

pourquoi toute application nécessite du matériel, en l'occurrence un ordinateur, et du logiciel

qui est exécuté par cet ordinateur.

•Le logiciel se décompose en deux familles :

-Les programmes systèmes;

-Les programmes d'application.

•Les fonctions de base d'un ordinateur sont réalisées au moyen de programmes système.

•Le système d'exploitation (OS : Operating System), le plus important des programmes

système, s'occupe de gérer les différentes ressources de la machine. Il facilite la tâche du

programmeur en lui offrant un accès simplifié aux ressources de la machine.

Chapitre 1 : Introduction à l’architecture des systèmes informatiques Page 2/14

Architecture matérielle des systèmes informatiques Jean-Claude CABIANCA

4 - Le matériel

4.1 - Introduction

•Les ordinateurs ont d'abord été des machines à calculer. En effet, les mathématiques

permettent entre autres choses, de définir une algèbre sur des grandeurs binaires (Algèbre de

Boole) avec des propriétés très intéressantes.

•Les grandeurs binaires peuvent se matérialiser très simplement (0 ou 1 = Absence ou

Présence de courant électrique), ce qui fait que dés que l’on a pu manipuler rapidement des

ensembles suffisamment importants d’éléments binaires (bits), on a pu réaliser des calculateurs

puis des ordinateurs.

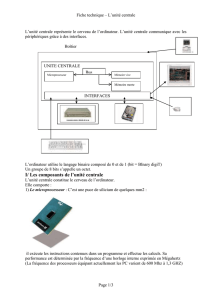

•La figure ci-dessous permet de préciser l'architecture interne d'un ordinateur :

4.2 - Le processeur

•C'est l'organe de contrôle. Tout traitement (opération logique ou arithmétique) se fera dans le

processeur.

•Celui-ci manipule les octets (ensemble de 8 bits), qui circulent sur un ensemble de fils appelé

Bus de données. Ces mots circulent entre le processeur et les mémoires ou les interfaces

d'Entrées / Sorties (E / S).

•Le processeur considère que chaque octet est rangé dans un endroit qu’il peut repérer et

atteindre que nous appellerons provisoirement " Tiroir " dont le nombre de casiers correspond au

nombre de bits. Chaque tiroir sera connu du processeur par un numéro qui permettra de l'ouvrir,

lui et lui seul.

•On appelle ce numéro, l'adresse du tiroir et il sera véhiculé par le bus d'adresses dont la

largeur (son nombre de fils) dépendra du nombre d'adresses que le processeur pourra produire.

Chapitre 1 : Introduction à l’architecture des systèmes informatiques Page 3/14

Architecture matérielle des systèmes informatiques Jean-Claude CABIANCA

Remarques :

-Le bus de données est bidirectionnel : le processeur peut " remplir " (écrire dans) ou " vider "

(lire dans) tout tiroir.

-Le bus d'adresses est unidirectionnel : le processeur indique le numéro du tiroir qu'il veut

actionner.

-Un bus est caractérisé par sa largeur (nombre de bits) et par sa fréquence (vitesse) ce qui

permet d’obtenir son débit théorique (en Mo ou Go par seconde).

-Il existe aussi un bus de contrôle (parfois bus de commandes) qui transporte les ordres et les

signaux de synchronisation en provenance du processeur et à destination de l'ensemble des

composants matériels (mémoires et interfaces d'entrées-sorties).

4.3 - Les mémoires.

•Puisque le processeur manipule des groupes de bits assemblés en mots, il faut déjà de la

mémoire pour le stockage des données. Mais pour exécuter ces manipulations de façon

automatique, le processeur doit recevoir des instructions correspondantes. Celles-ci seront, elles

aussi rangées dans de la mémoire lors de la programmation.

•Un ordinateur va donc comporter un certain nombre de mémoires où l'on pourra indifféremment

lire ou écrire.

•Les différents éléments de la mémoire d’un ordinateur sont ordonnés en fonction des critères

suivants :

-le temps d’accès

-la capacité

-le coût par bit.

•Quand on s’éloigne du CPU vers les mémoires auxiliaires, on constate que le temps d’accès et

la capacité des mémoires augmentent, mais que le coût par bit diminue :

Chapitre 1 : Introduction à l’architecture des systèmes informatiques Page 4/14

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

1

/

74

100%