INF4420: Sécurité Informatique Cryptographie I

José M. Fernandez

M-3109

340-4711 poste 5433

INF4420: Sécurité Informatique

Cryptographie I

INF 4420

Sécurité Informatique

INF 4420

Sécurité Informatique

2

Aperçu du module – Cryptographie (3 sem.)

Aperçu du module – Cryptographie (3 sem.)

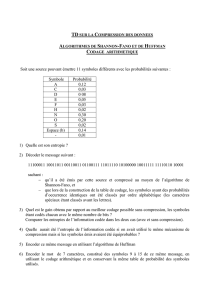

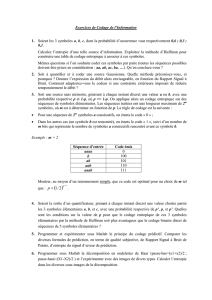

Définitions et histoire

Notions de base (théorie de l'information)

Chiffrement

Méthodes "classiques"

Cryptanalyse de base

Chiffrement symétrique

Chiffrement à clé publique

Autres primitives cryptographiques

Principes d'applications

Risques résiduels

RÉFÉRENCES :

Stinson, « Cryptography : Theory and Practice », chap. 1,2,3,4.

Bishop, « Computer Security : Art and Science », chap. 9,10,11,32.

INF 4420

Sécurité Informatique

INF 4420

Sécurité Informatique

3

Aperçu – Crypto I (aujourd’hui)

Aperçu – Crypto I (aujourd’hui)

Définition et nomenclature

Historique

Modèle de Shannon

Source d’information

Codage et compression

Entropie et redondance

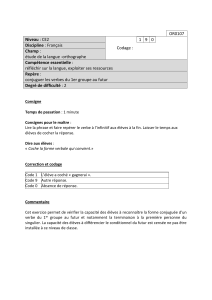

Chiffrement

Chiffrement et codage

Algorithmes « classiques »

Cryptanalyse de base

Force brute

Reconnaissance de texte

Analyse de fréquences

Texte et cryptogramme

choisi

INF 4420

Sécurité Informatique

INF 4420

Sécurité Informatique

4

Définitions et terminologie

Définitions et terminologie

Un peu de grec classique…

Kryptos = "caché", "secret"

Graphos = écriture

=> Cryptographie

=> Cryptanalyse

Logos = "savoir"

=> Cryptologie

Stéganos = "couvert",

"étanche"

=> Stéganographie

Un peu d'américain…

Alice

Bob

Ève

(Charlie)

Encrypt and Decrypt

Un peu de français !!!

Chiffrer et déchiffrer

Coder et décoder

Crypter et décrypter (!)

Irène !!! (l'ingénieure)

Un peu de math…

INF 4420

Sécurité Informatique

INF 4420

Sécurité Informatique

5

Historique

Historique

Les trois ères de la cryptographie

« Classique »

•Jusqu’au masque jettable

« Moderne »

•Crypto électro-mécanique et WWII

•Guerre froide …

•Crypto électronique et informatique - DES

« Âge d’or »

•Chiffrement à clé publique

•Cryptologie et autres tâches cryptographiques

•Internet et enjeux commerciaux

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

1

/

21

100%