Powerpoint

José M. Fernandez

M-3109

340-4711 poste 5433

INF4420: Sécurité Informatique

Introduction : Concepts de base et motivation

INF4420

Sécurité Informatique

2

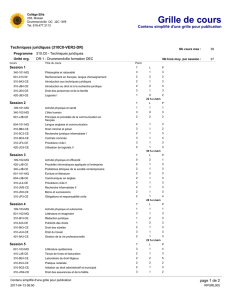

Contenu du cours

Introduction et motivation –1 sem.

Cryptographie –3 sem.

Sécurité des systèmes d'exploitation et du logiciel –3 sem.

Sécurité des applications client-serveur et Web –1 sem.

Sécurité des réseaux –3 sem.

Gestion de la sécurité informatique et

Aspects légaux, normes et standardisation –1 sem.

Contrôle périodique et période de révision –1 sem.

INF4420

Sécurité Informatique

3

Qu'est-ce que la sécurité informatique ?

La sécurité informatique

consiste à la protection

des systèmes,

de l'information et

des services

contre les menaces

accidentelles ou

délibérées

atteignant leur

confidentialité

intégrité

disponibilité

Confidentialité

Intégrité

Disponibilité

BD

INF4420

Sécurité Informatique

4

Objectifs de la sécurité informatique

Confidentialité

qui peut "voir" quoi?

Intérêts publics/privées vs. vie privée

Intégrité

exactitude

précision

modifications autorisées seulement

cohérent

Disponibilité

présence sous forme utilisable

capacité à rencontrer

•les besoins et spécifications

•les contraintes de

temps

performance

qualité

Confidentialité

Intégrité Disponibilité

INF4420

Sécurité Informatique

5

Méthodologie de la sécurité informatique

1. Identifier la menace

Qui ou quoi ?

Comment (vulnérabilités) ?

2. Évaluer les risques

Probabilité

Impact

3. Considérer les mesures de

protection par rapport au risque

Efficacité (risque résiduel)

Coût

Difficulté d'utilisation

4. Mettre en place et opérer les

mesures protections

Modification et/ou installation

Changer les politiques

Éduquer les utilisateurs

5. Retourner à 1…

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

1

/

16

100%