Sécurité intelligente : utiliser l`apprentissage automatique

1 | Sécurité intelligente : utiliser l'apprentissage automatique pour détecter des attaques virtuelles avancées

Sécurité intelligente :

utiliser l'apprentissage

automatique pour

détecter des attaques

virtuelles avancées

Un modèle de cybersécurité

progressif et basé sur

les données voit le jour

et accélère le délai de

détection, ce qui permet

de limiter le risque.

2 | Sécurité intelligente : utiliser l'apprentissage automatique pour détecter des attaques virtuelles avancées

Les utilisateurs malveillants n'attendront pas que

votre logiciel de sécurité les débusquent ; des

rapports relatifs au secteur indiquent que les attaques

virtuelles peuvent passer inaperçues pendant près de

200 jours. Dans l'environnement de menaces actuel,

les entreprises ont besoin de solutions de sécurité

intelligentes qui évoluent constamment pour réagir

face aux dernières menaces quand elles surviennent.

Votre entreprise est-elle capable de détecter ce qu'il faut dans la jungle des

données ? Poursuivez votre lecture pour découvrir comment un modèle

de sécurité progressif peut vous aider à réduire le risque.

3 | Sécurité intelligente : utiliser l'apprentissage automatique pour détecter des attaques virtuelles avancées

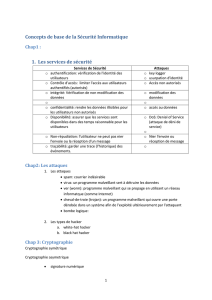

TABLE DES MATIÈRES

200 jours avant la détection ? Les rapports du secteur ne sont pas des plus rassurants

Le seuil de 1 milliard de dollars : l’exposition aux risques est plus marquée que jamais

Modus operandi : l’attaque avancée passe à l’action

Anticipation : le choix d’un modèle de sécurité proactif

Amélioration de la détection : l’importance d’un signal clair

De mois en minutes : analyses appliquées et amélioration en continu

04

05

07

09

11

12

4 | Sécurité intelligente : utiliser l'apprentissage automatique pour détecter des attaques virtuelles avancées

Lorsque des professionnels de la sécurité détectent une violation, il est plus

que probable que l'utilisateur malveillant est actif dans l'environnement

de la victime depuis un certain temps déjà. Mais depuis combien de temps ?

Pour de nombreuses personnes actives dans le secteur, 200 jours” est la durée moyenne. Mais cette « norme » pose

également problème pour diérentes raisons.

D'une part, admettons-le : c'est très long. En d'autres termes, cela fait six mois et demi qu'un utilisateur malveillant

sophistiqué, seul ou en groupe, est actif au cœur de vos systèmes. Au cours de cette période funeste, les

données sensibles et les informations régies par la propriété intellectuelle de votre entreprise ont probablement

été exposées, ce qui suggère une très forte probabilité de compromission.

L'inquiétude ressentie au cours de ces 200 jours est un paramètre dont tiennent compte les responsables

de la sécurité informatique, les agents de sûreté et même les PDG. À l'heure actuelle, les professionnels de

la sécurité et le secteur des technologies dans son ensemble recherchent assidument de nouvelles mesures

de sécurité plus avancées an de limiter cette durée.

D'un point de vue pratique, « 200 jours » n'est qu'un point de repère, un chire employé pour évaluer

et aborder une progression sur l'ensemble du secteur. Les responsables de la sécurité informatique et

les agents de sûreté savent que le nombre de jours n'est pas l'élément le plus important d'une violation.

Ce qui nous préoccupe le plus, c'est qu'un seul et même jour après une violation est déjà trop long et

qu'au moment de la découverte de celle-ci, il est déjà trop tard. Réduire cette durée à zéro jour est

l'objectif ultime.

Pour ce faire, les entreprises doivent adopter une approche plus intelligente pour détecter

les menaces plus rapidement et inverser la tendance quant à l'émergence d'attaques virtuelles

sophistiquées. Ce livre électronique est conçu pour donner aux lecteurs un aperçu de la manière

dont les menaces avancées procèdent pour compromettre vos informations sensibles et de la

façon dont l'ecacité du cloud, associée à la science des données et à l'expertise de spécialistes,

peut réduire le temps nécessaire pour que votre entreprise détecte une attaque.

200 jours avant la détection ?

Les rapports du secteur ne sont pas des plus rassurants

Dans le même temps, à

quel point ce nombre assez

arbitraire est-il précis et utile ?

Les estimations varient, même

au sein de la communauté

spécialisée dans la sécurité. Voici

un bref aperçu montrant à quel

point les approches des entreprises

par rapport au problème divergent :

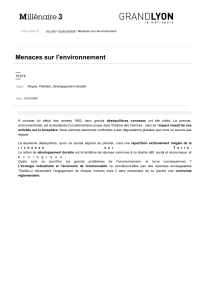

146 jours :

rapport M-Trends (2016), Mandiant,

a FireEye Company

229 jours :

page sur l'approche actuelle de

Lockheed Martin en matière de contrôle

des menaces avancées

200 jours :

page sur l'approche de Microsoft en matière

d'analyse des menaces avancées

Le nombre de menaces

est-il toujours en

hausse ?

Le Rapport d'enquête sur l'atteinte à la sécurité

des données le plus récent de Verizon ne mentionne

pas de chires, mais précise que le décit s'est

précisé au cours de l'année dernière, avec une légère

amélioration en 2014.

5 | Sécurité intelligente : utiliser l'apprentissage automatique pour détecter des attaques virtuelles avancées

Qu'il s'agisse d'une petite entreprise ou d'un grand groupe, les utilisateurs malveillants

qui eectuent des attaques avancées sont une problématique constante qui va

bien au-delà des coûts initiaux relatifs à une violation. Les utilisateurs malveillants

hautement qualiés et équipés perpètrent de telles actions dans un but de vol,

d'espionnage industriel, voire d'attaque globalisée à l'échelle d'un État.

Cela implique en premier lieu des problèmes nanciers. À l'heure actuelle, de

nombreux utilisateurs malveillants qui perpètrent des attaques avancées cherchent

à tirer prot de leurs exactions. Il ne fait aucun doute que, par la suite, les dégâts

ne feront qu'augmenter.

En 2015, un nouveau seuil a été atteint lorsqu'une salve d'attaques

sophistiquées ont percé les défenses de plus de 100 banques réparties dans

30 pays, avec des pertes estimées à plus d'1 milliard de dollars.. Du fait du

risque élevé, les polices d'assurance contre les risques virtuels représentent

désormais une nouvelle dépense pour de nombreuses entreprises, avec

des primes qui devraient tripler d'ici 2020, pour atteindre un montant total

de 7,5 milliards de dollars.

Le seuil de 1 milliard de dollars :

l'exposition aux risques est plus

marquée que jamais

Le nombre de jours moyen au

cours desquels les utilisateurs

malveillants restent sur un

réseau avant d'être détectés.

Le coût estimé de la

cybercriminalité pour

l'économie mondiale

pourrait atteindre :

Les identiants compromis

représentent plus de 76 %

des moyens d'intrusion sur

un réseau.

500

milliards

de dollars

Plus

de 200

76 %

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

1

/

14

100%