cours5_rsd_reparti_exclu

2

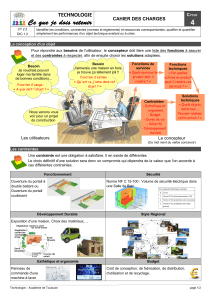

Accord et coordination

Une famille de problèmes en algorithmique distribuée.

Catégories de problèmes de cette famille :

Exclusion mutuelle distribuée

Accord sur l’accès à une ressource partagée

Diffusion atomique

Accord sur l’ordre d’envoi de messages à tous

Élection d’un maître

Accord sur un processus jouant un rôle particulier

Consensus

Accord sur une valeur commune

3

Accord et coordination

Architectures générales de solution :

Avec un élément coordinateur : par lequel toutes les communications et

tous les messages transitent.

Simplifie les algorithmes et les solutions.

Mais point faible potentiel (panne, passage à l’échelle).

Mise en œuvre totalement distribuée : processus identiques dont

certains peuvent jouer un rôle particulier dans une interaction.

Permet plus de facilité pour tolérance aux fautes.

Mais algorithmes plus complexes.

4

Accord sur l’accès à une ressource partagée

« Exclusion mutuelle distribuée »

5

Plan

Définition

Quelques exemples

Méthodes pour gérer l’exclusion mutuelle distribuée

Contrôle par un coordinateur

Algorithme d’exclusion mutuelle centralisé implanté en réparti

Contrôle par jeton

Algorithme de

«Le Lann »

en 1977

Anneau sur lequel circule le jeton en permanence

Algorithme de

« Ricart et Agrawala »

en 1983

Jeton affecté à la demande des processus

Contrôle par permission

Permission individuelle : Algorithme de « Ricart et Agrawala » en 1981

Permission par arbitre : Algorithme de Maekawa en 1985

Non traité dans ce cours

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

1

/

68

100%