Data Security and Privacy Principles

KUP12494-FRFR-01

Principes)de)sécurité)et)de)protection)des)

données)

Services)IBM)Cloud)

2

Principes de sécurité et de protection des données : Services IBM Cloud

KUP12494-FRFR-01

Table des matières

2 Présentation

3 Gouvernance

3 Règles de sécurité

3 Contrôle d'accès, d'intervention, de transfert et de

séparation

4 Contrôles d'intégrité et de disponibilité des services

4 Consignation d'activité et contrôle d'entrée

4 Sécurité physique et contrôle d'entrée

5 Contrôle des commandes

5 Conformité

5 Sous-traitants tiers du traitement des données

Présentation

Les services IBM incluent des offres d'infrastructure,

de plateforme et de logiciel. Des mesures de sécurité

et de confidentialité techniques et organisationnelles

sont mises en oeuvre pour chaque service Cloud

conformément à la politique d'IBM en fonction de

son architecture, de l'usage auquel il est destiné et du

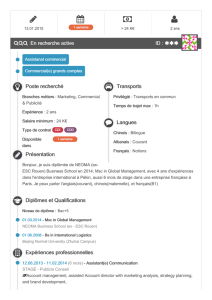

type de service fourni. La figure 1 illustre le partage

général des responsabilités dans chaque type de

service.

Figure 1 : Types d'offre de service IBM Cloud

Les offres Infrastructure as a Service (IaaS) d'IBM

fournissent des ressources informatiques sur

lesquelles les clients peuvent déployer et utiliser des

logiciels, tels que les systèmes d'exploitation, les

runtimes, les middleware et les applications de leur

choix. Les clients IaaS sont responsables des

applications, contenus, runtimes, middleware et

systèmes d'exploitation qu'ils déploient sur la

solution IaaS, notamment la mise en oeuvre et la

gestion des mesures non physiques de sécurité et de

protection de données.

Les offres Platform as a Service (PaaS) d'IBM

permettent aux clients de créer, déployer et gérer des

applications Cloud à l'aide des systèmes, réseaux,

stockages, cadres d'exécution, bibliothèques et outils

d'intégration et de gestion qui peuvent être inclus

dans le service. Les clients PaaS gèrent les

applications et contenus qu'ils déploient sur la

solution PaaS, y compris la mise en oeuvre et la

gestion des mesures de sécurité et de protection de

données pour leurs applications et données.

Les offres Software as a Service (SaaS) d'IBM

fournissent des applications normalisées à partir des

environnements de Cloud pour lesquels IBM gère le

déploiement, l'administration, l'exploitation, la

maintenance et la sécurité des applications, y

compris les middleware, plateformes et

infrastructures sous-jacents. Les clients SaaS

continuent de gérer les comptes de leurs utilisateurs

finaux, l'utilisation appropriée de l'offre IBM SaaS et

les données qu'ils traitent conformément aux

dispositions du contrat de service Cloud. Compte

tenu de leurs propres exigences, les clients SaaS sont

tenus d'évaluer l'adéquation des mesures de sécurité

et de protection de données standard mises en

oeuvre par IBM.

Les responsabilités d'IBM en matière de gestion de

chaque service cloud, quel qu'en soit le type, sont

exposées dans le contrat d'offre concerné. Les

mesures de sécurité et de protection de données

destinées entre autres à protéger les services IBM

Cloud contre des risques tels que la perte

accidentelle, l'accès non autorisé et l'utilisation non

autorisée des données client sont décrites ou

incorporées dans chaque descriptif de service, y

compris tous services et options configurables

pouvant être disponibles.

Le présent document Principes de sécurité et de

protection des données décrit les politiques et

pratiques d'IBM incorporées par référence dans

chaque descriptif de services.

Services(IBM(Cloud

Applications

SaaS

Plateforme

Infrastructure

PaaS

Plateforme

Infrastructure

Applications

IaaS

Infrastructure

Plateforme

Applications

Légende Géré(par(IBMGéré(par(le(Client

Principes de sécurité et de protection des données : Services IBM Cloud

3

KUP12494-FRFR-01

Gouvernance

Les politiques de sécurité informatique d'IBM, qui

tirent leur autorité des instructions d'entreprise

spécifiques, sont établies et gérées par l'organisation

IBM CIO et font partie intégrante des activités d'IBM.

Le respect des politiques informatiques internes est

obligatoire et audité.

Règles de sécurité

Les règles de sécurité informatique d'IBM sont

révisées au moins annuellement et adaptées en

fonction des menaces modernes et des mises à jour

des normes internationales généralement acceptées,

telles que ISO/IEC 27001 et 27002.

IBM se conforme à un ensemble d'exigences

d'attestation d'emploi pour tous les nouveaux

employés, y compris les intérimaires. Ces normes

s'appliquent également aux coentreprises et filiales

détenues à 100 %. Les exigences, qui peuvent faire

l'objet de modifications, comprennent notamment,

sans s'y limiter, des vérifications de casier judiciaire,

la validation de la preuve d'identité ainsi que

d'autres contrôles si le candidat a précédemment

travaillé pour une entité gouvernementale. Chaque

société IBM est responsable de la mise en oeuvre des

exigences ci-dessus dans le cadre de ses procédures

de recrutement en vertu de la législation locale.

Les employés d'IBM sont tenus de suivre

annuellement une formation complète dans le

domaine de la sécurité et la confidentialité et

certifient chaque année qu'ils respecteront les

obligations en matière d'éthique professionnelle, de

confidentialité et de sécurité d'IBM, telles qu'elles

sont exposées dans le document « Principes de

conduite dans les affaires » d'IBM.

Les incidents de sécurité sont traités conformément

aux règles d'IBM en matière de gestion des incidents

et d'intervention, pour tenir compte des exigences de

notification d'atteinte à la protection de données en

vertu de la législation applicable.

Les principales fonctions des pratiques d'IBM en

matière de gestion des incidents de cybersécurité à

l'échelle mondiale sont exercées par l'Equipe CSIRT

(Computer Security Incident Response Team) d'IBM.

L'équipe CSIRT est dirigée par le Responsable de la

sécurité des informations d'IBM et comprend des

responsables d'incident et des experts légistes

informatiques à l'échelle mondiale. Les directives du

National Institute of Standards and Technology

(NIST) de l'US Department of Commerce relatives au

traitement des incidents de sécurité informatique ont

contribué à l'élaboration des procédures d'IBM en

matière de gestion des incidents à l'échelle mondiale

et en constituent les fondements.

L'équipe CSIRT collabore avec d'autres fonctions au

sein IBM pour étudier les incidents suspectés et, le

cas échéant, définir et exécuter le plan d'intervention

approprié. Une fois qu'il est établi qu'un incident de

sécurité s'est produit, IBM en informera dans les

meilleurs délais les clients de services cloud

concernés.

Contrôle d'accès, d'intervention, de transfert

et de séparation

L'architecture des services IBM cloud gère la

séparation logique des données client. Les règles et

mesures internes séparent le traitement de données,

tel que l'insertion, la modification, la suppression et

le transfert de données, conformément aux buts

souscrits. L'accès aux données client, y compris les

informations personnelles, n'est autorisé que par le

personnel agréé, conformément aux principes de

répartition des tâches, est strictement contrôlé dans le

cadre des politiques de gestion des identités et des

accès et surveillé conformément au programme de

surveillance et d'audit d'utilisateur privilégié interne

d'IBM.

L'autorisation d'accès privilégié d'IBM est

individuelle, basée sur les rôles et soumise à une

validation régulière. L'accès aux données client est

limité au niveau requis pour fournir les services et la

maintenance au Client (c-à-d, privilège le moins

requis).

Le transfert des données dans le réseau d'IBM a lieu

sur l'infrastructure câblée et derrière les pare-feux,

sans utilisation du réseau sans fil.

4

Principes de sécurité et de protection des données : Services IBM Cloud

KUP12494-FRFR-01

Sur demande ou à la résiliation du service,

conformément aux dispositions du contrat de service

Cloud, les données client deviennent irrécupérables

en conformité avec les directives NIST relatives à

l'expurgation des supports.

Contrôles d'intégrité et de disponibilité des

services

Les services IBM Cloud sont soumis à des tests

d'intrusion et à un scannage de vulnérabilité avant la

mise en production. En outre, les tests d'intrusion, le

scannage de vulnérabilité et le piratage éthique sont

réalisés régulièrement par IBM et des tiers

indépendants agréés.

Les modifications des logiciels d'application et des

ressources de système d'exploitation sont régies par

la procédure de gestion des modifications d'IBM. Les

modifications des périphériques réseau et des règles

de pare-feu sont également régies par la procédure

de gestion des modifications et sont séparément

examinées par le personnel de sécurité avant d'être

mises en oeuvre.

Les services de centre de données d'IBM prennent en

charge de nombreux protocoles de distribution

d'informations pour la transmission de données sur

les réseaux publics, par exemple HTTPS, SFTP et

FTPS. IBM surveille systématiquement les ressources

de centre de données de production 24 heures sur 24

et 7 jours sur 7. Des scannages de vulnérabilité

internes et externes sont régulièrement effectués par

des administrateurs autorisés pour aider à détecter et

résoudre les risques potentiels.

Chaque service IBM Cloud est associé à des plans de

continuité des opérations et de reprise après incident

qui sont développés, gérés, vérifiés et testés

conformément à la norme ISO 27002 « Code de

bonne pratique relatif à la gestion de la sécurité de

l'information ». Les objectifs de point de reprise et de

temps de reprise pour chaque service Cloud sont

établis en fonction de l'architecture du service et de

l'usage auquel il est destiné et sont indiqués dans le

descriptif de service ou un autre document de

transaction. Les données de sauvegarde destinées au

stockage hors site, le cas échéant, sont chiffrées avant

le transport.

Des activités de configuration de paramètres de

sécurité et de gestion de correctifs sont effectuées et

examinées régulièrement. L'infrastructure d'IBM est

soumise à des concepts de planification d'urgence,

tels que reprise après incident et fonction miroir de

disque solide. Les plans de continuité des opérations

pour l'infrastructure d'IBM sont documentés et

régulièrement re-validés.

Consignation d'activité et contrôle d'entrée

La politique IBM nécessite la consignation et la

surveillance des accès et activités d'administration

dans les environnements informatiques de ses

services Cloud, ainsi que l'archivage et la

conservation des journaux conformément au plan

WRM (Worldwide Records Management) d'IBM. Les

modifications apportées aux services Cloud de

production sont enregistrées et gérées conformément

à la procédure de gestion des modifications d'IBM.

Sécurité physique et contrôle d'entrée

IBM gère des normes de sécurité physique conçues

pour restreindre l'accès physique non autorisé aux

ressources de centre de données. Les points d'entrée

des centres de données IBM sont limités, contrôlés

par des lecteurs d'accès et surveillés par des caméras

de surveillance. L'accès n'est autorisé que par le

personnel agréé.

Les zones de livraison et les plateformes de

chargement permettant l'accès des personnes non

autorisées aux locaux sont rigoureusement

contrôlées. Les livraisons sont planifiées d'avance et

doivent être approuvées par le personnel autorisé.

Les employés ne faisant pas partie du personnel des

opérations, des installations et de la sécurité sont

enregistrés dès leur arrivée dans les locaux et sont

accompagnés lorsqu'ils se trouvent dans les locaux.

Les employés dont le contrat de travail prend fin

sont retirés de la liste d'accès et doivent restituer

leurs badges d'accès. L'utilisation des badges d'accès

est consignée.

Principes de sécurité et de protection des données : Services IBM Cloud

5

KUP12494-FRFR-01

Contrôle des commandes

Le traitement des données est réalisé conformément

à un contrat d'offre dans lequel IBM décrit les

modalités, les fonctionnalités, l'assistance et la

maintenance d'une offre de service cloud et les

mesures prises pour maintenir la confidentialité,

l'intégrité et la disponibilité des données client.

Conformité

Les pratiques de gestion et normes de sécurité des

informations d'IBM pour les services Cloud sont

alignées sur la norme ISO/IEC 27001 relative à la

gestion de la sécurité des informations et sont

conformes à la norme ISO/IEC 27002 « Code de

bonne pratique relatif à la gestion de la sécurité de

l'information ». Des évaluations et des audits sont

effectués régulièrement par IBM pour suivre le

respect des normes de sécurité des informations. En

outre, des audits répondant aux normes de

l'industrie sont menés annuellement par des tiers

indépendants dans tous les centres de données de

production IBM.

Sous-traitants tiers du traitement des

données

Les services IBM Cloud peuvent exiger que des sous-

traitants tiers du traitement des données accèdent

aux données client dans le cadre de l'exercice normal

de leurs obligations contractuelles. Si un tel sous-

traitant tiers du traitement des données participe à la

prestation d'un service Cloud, le rôle de sous-traitant

du traitement des données sera accordé sur

demande. IBM exige que tous lesdits sous-traitants

du traitement des données respectent les normes,

pratiques et politiques permettant de conserver le

niveau global de sécurité et de protection de données

fourni par IBM.

6

6

1

/

6

100%