politique et gestion de la sécurité du système d`information

politique et gestion

de la sécurité

du système d’information

les cahiers de la sécurité - les cahiers de la sécurité - les cahiers de la sécurité

2 3

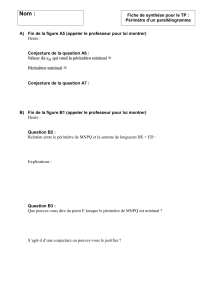

sommaire

4 introduction

6 quelles solutions face à l’évolution des risques ?

■ Politique de Sécurité

■ protection globale du Système d’Information

■ maîtriser la sécurité du Système d’Information

10 qu’est-ce-que la Gestion de la Sécurité ?

■ fonctions de la Gestion de la Sécurité

■ contrôle de la sécurité

■ pilotage de la sécurité

■ modèle d’organisation

18 comment construire la Gestion de la Sécurité ?

■ démarche de mise en œuvre de la Gestion de la Sécurité

■ élaboration d’un centre de pilotage

■ procédures et outils de Gestion de la Sécurité

■ procédures et référentiels documentaires

■ outils de Gestion de la Sécurité

■ externaliser la Gestion de la Sécurité

26 organisation de la Gestion de Sécurité

du Système d’Information au sein

du groupe France Télécom

30 conclusion

32 bibliographie

4 5

introduction

Dans chaque entreprise, le Système d’Information constitue un patrimoine

possédant une valeur nancière propre. Tout atteinte au Système d’Information

génère une perte nancière et porte atteinte à l’image de l’entreprise1. Les dégâts

dépendent naturellement des actes commis mais plus encore des moyens mis

en oeuvre pour y remédier. C’est pourquoi la sécurité du Système d’Information

a pris une importance considérable depuis :

■ la disparition des opérations manuelles remplacées par des processus

informatiques

■ l’usage du réseau pour fournir de l’information à l’intérieur comme à

l’extérieur de l’entreprise

Confrontées à des risques croissants et à une réglementation de plus en plus

stricte (Lois Informatique et Liberté, Loi sur la Sécurité Financière, Sarbane-

Oxley, Bâle 2), les entreprises doivent désormais prendre en compte la dimension

sécurité des SI dans leurs organisations et leurs moyens. La multiplication

des solutions sécurité conduit les entreprises à s’interroger sur la nature des

investissements sécurité à privilégier.

L’élaboration d’une Politique de Sécurité du SI - et plus encore du système de

Gestion de la Sécurité du SI - devient partie intégrante d’une bonne gouver

nance.

Elle est ainsi amenée à occuper un rôle central dans la stratégie des entreprises.

Ce Cahier Technique cherche à mettre en exergue les problématiques relatives

à la Gestion de Sécurité des Systèmes d’Information :

■ comment protéger de manière efcace le patrimoine informationnel ?

■ les mesures de sécurisation mises en œuvre sont-elles cohérentes ?

■ quelles sont les étapes suivantes de la sécurisation ?

■ comment construire une organisation de pilotage ?

■ etc.

1. Entreprise ou organisation à but non lucratif

6 7

quelles solutions

face à l’évolution

des risques ?

Politique de Sécurité

La Politique de Sécurité exprime la stratégie de l’entreprise en matière de sécurité

de l’information. Elle constitue la référence en matière de protection de ses Systèmes

d’Information et traduit les exigences de sécurité en règles pragmatiques.

Il n’existe pas de règles déclinables à tous, chaque entreprise présentant des

particularités. Cela nécessite une étude ad hoc devant aboutir à des préconisations

personnalisées. Celles-ci permettront de choisir les dispositifs de protection adaptés.

Quatre principes constituant le fondement de toute Politique de Sécurité sont

toutefois récurrents :

■ adopter une politique de gestion de risques et de sécurité

■ créer une structure en charge d’organiser et de piloter

la Gestion de la Sécurité des SI

■ installer un cadre organisationnel et juridique nécessaire à la

responsabilisation collective et individuelle des utilisateurs du SI

■ inventorier et classier les ressources. Cette démarche doit permettre

d’optimiser les processus de sécurisation en insistant sur ses composants

les plus critiques

la Politique de Sécurité des Systèmes d’Informations reète

la vision de l’entreprise en matière de sécurité du SI

Figure 1 : interactions entre les quatre principes fondateurs de toute Politique de Sécurité

8 9

protection globale du Système d’Information

Grâce à la médiatisation des attaques informatiques, les Directions Générales ont

pris conscience de l’importance de la sécurité du SI et des moyens à y consacrer.

Le rôle des Responsables du Système d’Information (ou RSI) inclut dorénavant une

dimension de protection du Système d’Information, en agissant à tous les niveaux

de l’entreprise.

En premier lieu, les risques métiers doivent être identiés et analysés. Puis les

informations doivent être classiées an d’adapter les mesures de sécurité aux

enjeux métiers dans le respect des dispositions légales. Directions Métiers,

Direction Générale et Direction Juridique deviennent les donneurs d’ordre en ma-

tière de sécurité et doivent également se soumettre à cette démarche.

En second lieu, l’entreprise doit se doter d’une organisation et d’une Politique

de Sécurité du Système d’Information.

Cette politique doit ensuite se décliner en un plan d’actions à plusieurs volets :

mesures organisationnelles, mesures techniques, mesures sociales liées aux

ressources humaines, aspects juridiques.

L’organisation quotidienne de la sécurité doit poursuivre les efforts réalisés en

amont en dotant l’entreprise d’outils de mesure et de pilotage des actions de

sécurité.

la Gestion de la Sécurité constitue la clé de voûte

de la protection du SI

Figure 2 : démarche globale de protection du SI.

La Gestion de la Sécurité au quotidien permet de pérenniser les bénéces

des phases amont.

maîtriser la sécurité du Système d’Information

Pour maîtriser la sécurité de façon permanente, plusieurs objectifs doivent

être remplis :

prévention : anticiper pour faire face aux nouvelles menaces

Il s’agit de prévoir les mesures capables de limiter la probabilité qu’un

incident de sécurité ne se

produise. Une veille sur les points de vulnérabilité

devient indispensable pour identier, analyser les

nouvelles menaces puis décider des actions correctrices à effectuer.

détection : surveiller l’état de santé du SI

La détection d’une attaque est une information cruciale. En effet, ignorer une attaque interdit tout

déclenchement rapide des mesures de défense

destinées à limiter les dégâts. La sophistication

des techniques d’attaques

, exige de disposer de moyens permettant de signaler rapidement toute

anomalie du Système d’Information et de stopper ainsi toute tentative d’intrusion.

défense : dénir un plan de secours

Cet objectif consiste à dénir les actions à suivre lorsqu’un incident survient, an de

minimiser son impact. L’élaboration d’un PCA – Plan de Continuité d’Activité – permet

de garantir la survie du SI. Ses caractéristiques premières sont rapidité et cohérence

des actions. La rapidité est essentielle pour limiter les impacts et répondre face à la vitesse de

propagation d’une attaque . La cohérence permet d’intervenir de manière complète et homogène

sur l’ensemble du périmètre du Système d’Information.

Il convient cependant de rappeler que le niveau de sécurité du Système d’Information demeure

toujours équivalent à celui du maillon le plus faible. Le PCA doit donc garantir une coordination

générale des actions telle que la mobilisation de la structure de gestion de crise ou l’activation

des procédures d’escalade pour répondre efcacement aux incidents.

contrôle : adapter en permanence les processus et les moyens de sécurité

Au cours du temps, risques et besoins évoluent. Il convient donc de contrôler régulièrement

la

pertinence de la Politique de Sécurité et de surveiller en permanence les processus

et les systèmes

de sécurité. Une démarche de pilotage des actions de sécurisation, contrôlée par des indicateurs

quantitatifs, permet sa mise en oeuvre.

Ces indicateurs permettent de fournir à la Direction Générale une mesure sur le niveau de sécurité

global du Système d’Information. Leur incrémentation dans des tableaux de bord aide à apprécier

l’efcacité des processus de sécurité et à discerner des vecteurs d’ajustement. Ils doivent reéter

l’activité liée aux enjeux Business.

La Gestion de la Sécurité constitue une solution efcace pour atteindre ces objectifs.

Cette organisation est nécessaire, et on perçoit aisément les limites d’une démarche

«artisanale» dans le domaine. Chaque entreprise doit s’organiser et se doter progres-

sivement d’un centre de pilotage pérenne.

Ce travail d’organisation doit permettre de maîtriser les coûts générés par la Gestion

de la Sécurité, en optimisant les ressources et les procédures de gestion de risques.

l’organisation de la Gestion de la Sécurité

est un facteur de maîtrise des coûts

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

1

/

19

100%