III . 1 . Rappels sur TCP/IP et le modèle OSI

Réseaux TCP/IP

LT LA SALLE Avignon Page 1 / 79 ©TV.BTSii.2001

TABLE DES MATIERES

I . Introduction 3

I . 1 . TCP/IP 3

I . 2 . Internet 3

I . 3 . Intranet 5

I . 4 . Normalisation 5

I . 5 . Modèle OSI 5

I . 5 . 1 . Présentation 5

I . 5 . 2 . Les sept couches 6

I . 5 . 2 . 1 . Couche physique 6

I . 5 . 2 . 2 . Couche liaison 7

I . 5 . 2 . 3 . Couche réseau 8

I . 5 . 2 . 4 . Couche transport 8

I . 5 . 2 . 5 . Couche session 9

I . 5 . 2 . 6 . Couche présentation 9

I . 5 . 2 . 7 . Couche application 9

I . 5 . 3 . Fonctionnement 10

I . 5 . 4 . Interconnexion 12

I . 5 . 4 . 1 . Répéteur 13

I . 5 . 4 . 2 . Pont et commutateur 13

I . 5 . 4 . 3 . Routeur 14

I . 5 . 4 . 4 . Passerelle 14

II . Couche Liaison (ou interface réseau) 15

II . 1 . Ethernet 15

II . 1 . 1 . Caractéristiques principales 15

II . 1 . 2 . Trame 802.3 16

II . 1 . 3 . Fonctionnalités 16

II . 1 . 4 . Sous couche LLC 19

II . 1 . 5 . CSMA/CD 20

II . 1 . 6 . Round trip delay 21

II . 1 . 7 . Oscillogrammes 22

II . 1 . 8 . Echanges de trames 25

II . 1 . 8 . 1 . Rappels 25

II . 1 . 8 . 2 . Sous couche LLC 27

II . 1 . 8 . 2 . 1 . Définition 27

II . 1 . 8 . 2 . 2 . Trames LLC 27

II . 1 . 8 . 2 . 3 . Echanges de trames LLC 29

II . 1 . 8 . 2 . 4 . Sous couche SNAP 30

II . 1 . 8 . 2 . 4 . 1 . Introduction 30

II . 1 . 8 . 2 . 4 . 2 . Format des trames 30

II . 1 . 8 . 3 . Protocole HDLC 31

II . 2 . Token Ring 33

II . 2 . 1 . Caractéristiques principales 33

II . 2 . 2 . Trame 802.5 33

II . 2 . 3 . Fonctionnalités 35

II . 3 . Protocole PPP 38

Réseaux TCP/IP

LT LA SALLE Avignon Page 2 / 79 ©TV.BTSii.2001

III . La couche Internet 39

III . 1 . Rappels 39

III . 2 . Adressage IP 40

III . 2 . 1 . IPv4 40

III . 2 . 2 . IPv6 41

III . 3 . Protocole IP 43

III . 3 .1 . Format des paquets IP 43

III . 4 . Autres protocoles 44

III . 4 . 1 . ARP et RARP 44

III . 4 . 2 . ICMP 48

IV . La couche Transport 51

IV . 1 . Introduction 51

IV . 2 . Caractéristiques 51

IV . 3 . Principe d'un échange TCP 52

IV . 4 . Format de l'en-tête TCP 54

IV . 5 . Format de l'en-tête UDP 55

IV . 6 . Aiguillage 55

IV . 7 . Résolution d'adresses 56

V . La couche Application 60

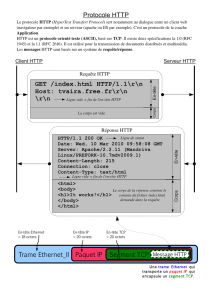

V . 1 . HTTP 60

V . 1 . 1 . Présentation 60

V . 1 . 2 . Requête HTTP 60

V . 1 . 3 . Réponse HTTP 62

V . 1 . 4 . HTTP et CGI 63

V . 1 . 5 . Codes réponses 64

V . 2 . FTP 66

V . 3 . TFTP 67

V . 4 . BOOTP 68

V . 5 . DHCP 69

V . 6 . SNMP 70

V . 7 . SMTP 70

V . 8 . POP 72

V . 9 . IMAP 73

V . 10 . DNS 74

V . 11 . Telnet 75

V . 12 . Les commandes r 77

V . 13 . RPC 77

V . 14 . NFS 77

V .15 . SSL 78

Bibliographie :

TCP/IP Administration de réseau de Craig Hunt © Ed. O'Reilly

Les protocoles TCP/IP et Internet d'Eric Lapaille © NetLine 1999

Webmaster in a nutshell © Ed. O'Reilly

Technique des réseaux locaux sous Unix de L. Toutain © Ed. Hermes

Pratique des réseaux locaux d'entreprise de JL Montagnier © Ed. Eyrolles

Transmission et Réseaux de S. Lohier et D. Present © ED. DUNOD

Réseaux TCP/IP

LT LA SALLE Avignon Page 3 / 79 ©TV.BTSii.2001

I . Introduction

I . 1 . TCP/IP

Les guerres des protocoles sont enfin terminées : TCP/IP en est le vainqueur. Il

est unanimement reconnu comme le protocole (en fait il représente une famille

de protocoles) de communication pour interconnecter différents systèmes

informatiques.

Dans le monde du PC, il fut longtemps opposé à IPX (Internet Packet eXchange)

de Novell, qui était de loin le protocole le plus utilisé lorsque Netware dominait le

marché des serveurs réseaux. A l'origine, Microsoft n'avait même pas daigné

intégrer un protocole réseau dans son OS. Ils ont par la suite tenter de

promouvoir Netbeui (NETBios Extended User Interface), un protocole réseau non

routable (donc limité à un seul réseau) et propriétaire (donc pas adapté à devenir

une norme internationale).

Du côté des réseaux d'entreprise, les ordinateurs étaient très dépendant de SNA

(Systems Networks Architecture) d'IBM. Là encore, on était dans des solutions

propriétaires pour toute l'infrastructure informatique (IBM, BULL, Digital

essentiellement).

TCP/IP n'a pas progressé rapidement (d'autres protocoles existaient) mais il a

répondu à un fort besoin au bon moment (communication de données au niveau

mondial) du fait de ces fonctionnalités et de certaines particularités :

protocole ouvert, disponible gratuitement et développé en toute

indépendance (matériel et logiciel) ;

un système d'adressage commun permettant une communication

mondiale à partir d'une adresse unique ;

les protocoles de haut niveau (interface avec les applicatifs) sont

normalisés.

TCP/IP est donc devenu le dénominateur commun des machines connectées à

l'Internet. Il offre la possibilité de communiquer entre tous les types de matériels

et tous les types de systèmes d'exploitation.

Les protocoles rivaux se sont réfugiés vers des marchés très spécialisés où ils

satisfont des besoins spécifiques.

I . 2 . Internet

En 1969, l'ARPA (Advanced Research Projects Agency) finança un projet de

recherche pour créer un réseau à commutation de paquets expérimental. Ce

réseau, portant le nom d'ARPANET a été construit pour étudier des techniques

permettant des communications de données. La plupart des techniques de

communication on été développées au sein de l'ARPANET.

Réseaux TCP/IP

LT LA SALLE Avignon Page 4 / 79 ©TV.BTSii.2001

Ce réseau expérimental a été un tel succès qu'un grand nombre d'organisations

rattachées à ce projet commencèrent à l'utiliser pour leurs communications de

tous les jours. En 1975, le réseau passa du stade expérimental au stade

opérationnel et l'administration fut confiée à la DCA (Defense Communication

Agency). Les protocoles de base TCP/IP furent développés après que l'ARPANET

fut devenu opérationnel. Ils furent adoptés comme norme militaire en 1983 et

toutes les machines connectés au réseau ont dès lors dû les employer.

Le réseau ARPANET fut divisé en MILNET et en un réseau ARPANET plus petit en

1983. C'est à cette époque que le terme Internet fit son apparition pour désigner

la réunion de ces deux réseaux.

En 1985, la NSF (National Science Foundation) créa le réseau NSFNet et se

connecta au réseau Internet existant (56 KO/s). La NSF amena une nouvelle

vision de l'utilisation de l'Internet en voulant étendre le réseau à tout scientifique

et à tout ingénieur situé aux Etats-Unis.

En 1990, l'ARPANET cessa de manière officielle d'exister et NSFNet arrêta de

jouer son rôle de réseau fédérateur Internet principal en 1995.

En 1997, l'Internet comportait plus de 95000 réseaux répartis aux quatre coins

de la planète. On parle alors de réseau de réseaux avec plusieurs points

d'interconnexion :

les trois NAP (Network Access Point) créés par la NSF pour garantir un

accès continu le plus large possible à l'Internet ;

les FIX (Federal Information Exchanges) interconnectant les réseaux

gouvernementaux au réseau mondial ;

le CIX (Commercial Information Exchanges) a été le premier nœud de

l'interconnexion spécifique aux fournisseurs d'accès à l'Internet (FAI)

commerciaux. On parle aussi de ISP (Internet Service Providers).

les MAE (Metropolitan Area Exchanges) ont été également créés pour

interconnecter les fournisseurs commerciaux d'accès à l'Internet.

Internet a sûrement largement dépassé la taille initialement envisagée. Les

différentes agences initiales ne jouent plus de rôle essentiel. L'internet est passé

d'un simple réseau fédérateur avec une structure hiérarchique à trois niveaux (la

dorsale, les réseaux régionaux et les réseau locaux) à un réseau beaucoup plus

important constitué de réseaux répartis et interconnectés.

En dépit de tous ces changement, une chose n'a pas bougé : Internet est bâti sur

TCP/IP. Même si des problèmes sont apparus (sécurité et limite des adresses

disponibles), TCP/IP a tenu le coup et la nouvelle version IPv6 notamment

prendra le relais.

Je peux ici conseiller la lecture d'un excellent livre "Les sorciers du Net" aux

éditions Callman-Lévy retraçant les origines de l'Internet. En 1969, Intel avait un

an et Bill Gates était encore à l'école primaire lorsque des ingénieurs de Stanford

échangèrent les cinq lettres du mot LOGIN avec des ingénieurs de l'université de

Californie de Los Angeles.

Réseaux TCP/IP

LT LA SALLE Avignon Page 5 / 79 ©TV.BTSii.2001

I . 3 . Intranet

Les protocoles Internet sont souvent utilisés dans le cadre des réseaux locaux,

même lorsque le réseau local n'est pas relié à l'Internet. TCP /IP est largement

utilisé pour créer des réseaux d'entreprise.

Ces réseaux utilisent les techniques Internet comme par exemple les outils Web

pour diffuser des informations et données d'une manière interne. On les appelle

des intranets. TCP/IP est la base de toutes ces variantes de réseaux.

I . 4 . Normalisation

Les protocoles sont des règles formelles décrivant un comportement.

Dans des réseaux homogènes, un seul constructeur spécifie l'ensemble des règles

de communication conçues pour exploiter les spécificités du système

d'exploitation et du matériel.

TCP/IP tentent de créer des réseaux hétérogènes avec des protocoles ouverts

indépendants de toute architecture matérielle ou logicielle. Ces protocoles sont

accessibles à tous et leur développement ainsi que leur évolution s'effectue par

consensus et non par décision d'un constructeur propriétaire.

La nature ouverte des protocoles TCP/IP implique des documents décrivant la

norme accessible à tous. Il existe trois publications des standards : MIL STD

(Military Standards), IEN (Internet Engineering Notes) et les RFC (Requests For

Comments).

Les RFC contiennent les dernières versions des spécifications de tous les

protocoles TCP/IP. Ces documents sont beaucoup moins rigide que la plupart des

documents de normalisation en ne se limitant pas aux spécifications mais en

fournissant un panel très large d'informations intéressantes, pratiques et utiles.

Les RFC sont indispensables aux administrateur et développeurs réseaux.

I . 5 . Modèle OSI

I . 5 . 1 . Présentation

Un modèle de représentation développé par l'ISO (International Standards

Organization) est souvent utilisé pour décrire la structure et le fonctionnement

des communications réseaux. Ce modèle OSI (Open Systems Interconnect

Reference Model) fournit un support de référence. Ce modèle est largement utilisé

par la communauté.

Le modèle OSI contient 7 couches ou niveaux qui définissent les fonctions des

protocoles de communication qui vont de l'interface physique à l'interface des

applicatifs utilisant le réseau. En raison de son apparence, la structure est très

souvent appelé pile ou pile de protocoles.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

18

18

19

19

20

20

21

21

22

22

23

23

24

24

25

25

26

26

27

27

28

28

29

29

30

30

31

31

32

32

33

33

34

34

35

35

36

36

37

37

38

38

39

39

40

40

41

41

42

42

43

43

44

44

45

45

46

46

47

47

48

48

49

49

50

50

51

51

52

52

53

53

54

54

55

55

56

56

57

57

58

58

59

59

60

60

61

61

62

62

63

63

64

64

65

65

66

66

67

67

68

68

69

69

70

70

71

71

72

72

73

73

74

74

75

75

76

76

77

77

78

78

79

79

1

/

79

100%