C`est quoi l`encryptage

1

L'ENCRYPTAGE

L'encryptage permet de protéger un message des regards indiscrets. Pour cela, on

modifie le message de telle sorte qu'il soit illisible pour ceux qui ne savent pas comment

il a été modifié.

Cela peut servir à envoyer un message secret à quelqu'un ou à protéger des fichiers sur

votre disque dur des regards indiscrets.

Petite note:

Comme me l'a précisé un internaute, on devrait dire chiffrement et non pas encryptage, ainsi que

déchiffrement et non pas décryptage.

Le terme de décryptage ne devrait normalement s'appliquer qu'à l'opération qui consiste à s'attaquer à des

données chiffrées sans connaître la clé.

Dans cette page, je fais une petite entorse: j'utilise les termes d'encryptage et de décryptage.

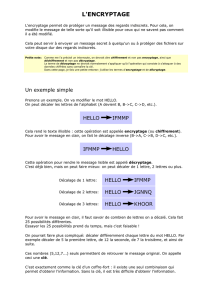

Un exemple simple

Prenons un exemple. On va modifier le mot HELLO.

On peut décaler les lettres de l'alphabet (A devient B, B->C, C->D, etc.).

HELLO IFMMP

Cela rend le texte illisible : cette opération est appelée encryptage (ou chiffrement).

Pour avoir le message en clair, on fait le décalage inverse (B->A, C->B, D->C, etc.).

IFMMP HELLO

Cette opération pour rendre le message lisible est appelé décryptage.

C'est déjà bien, mais on peut faire mieux: on peut décaler de 1 lettre, 2 lettres ou plus.

Décalage de 1 lettre:

HELLO IFMMP

Décalage de 2 lettres:

HELLO JGNNQ

Décalage de 3 lettres:

HELLO KHOOR

Pour avoir le message en clair, il faut savoir de combien de lettres on a décalé. Cela fait

25 possibilités différentes.

Essayer les 25 possibilités prend du temps, mais c'est faisable !

On pourrait faire plus compliqué: décaler différemment chaque lettre du mot HELLO. Par

exemple décaler de 5 la première lettre, de 12 la seconde, de 7 la troisième, et ainsi de

suite.

Ces nombres (5,12,7...) seuls permettent de retrouver le message original. On appelle

ceci une clé.

2

C'est exactement comme la clé d'un coffre-fort : il existe une seul combinaison qui

permet d'obtenir l'information. Sans la clé, il est très difficile d'obtenir l'information.

D'autres méthode

Il existe des centaines d'autres méthodes d'encryptage pour protéger les données. Citons

: DES, IDEA, Blowfish, CAST, GOST, RC4, RC6...

Elles sont pour la plupart basées sur des modifications simples : inversions,

transpositions, décalage, etc.

Quelle est la meilleure ? Difficile à dire.

Chacune de ses méthodes a des caractéristiques:

Le type et le nombre d'opérations qu'elle réalise pour encrypter/décrypter :

additions, multiplication, transpositions, permutations...

La solidité mathématique de ces transformations

Le nombre de clés différentes possibles pour chaque algorithme.

Pour décrypter un message sans connaître la clé, on peut utiliser plusieurs méthodes:

Essayer toutes les clés possibles avec son ordinateur, ou bien avec un ordinateur

très puissant spécialement fabriqué pour casser un algorithme précis (ce qui a été

fait pour le DES...).

Se baser sur une faiblesse mathématique de l'algorithme et trouver des moyens

de décoder le message ou trouver une partie de la clé.

Généralement, plus un algorithme a été testé par les spécialistes mondiaux

(cryptographes, matématiciens...), plus on peut le considérer comme sûr. Méfiez-vous

des algorithmes ou programmes récents que leurs auteurs présentent comme

"impossible à cracker". ('cracker' ou 'casser' c'est trouver la clé ou le message en clair à

partir d'un message encrypté).

La protection offerte par le chiffrement doit être basée sur la solidité mathématique de

l'algorithme, et non pas sur le secret de l'algorithme. Evitez comme la peste les

programmes dont les algorithmes ne sont pas connus, ou ceux utilisant des algorithmes

maison. Préférez les algorithmes connus (Blowfish, AES, TripleDES, IDEA...)

Les algorithmes les plus sûrs sont ceux qui ont été le plus largement testés et approuvés

par la communauté scientifique.

Cependant,

IL N'EXISTE AUCUN ALGORITHME OU PROGRAMME IMPOSSIBLE A CRACKER.

(enfin... ce n'est pas tout à fait vrai)

Tout est une question de patience et de puissance de calcul de l'ordinateur. Les bons

algorithmes - bien utilisés - nécessitent pour être crackés des temps de calcul plus longs

que la durée de vie de l'Univers.

3

N'importe qui ne peut pas s'improviser cryptographe. 95% des logiciels de cryptage

proposés sur Internet sont totalement bidons du point de vue sécurité, et les

grosses sociétés ne font pas exception (ex: Norton For Your Eyes Only, Microsoft, etc.).

Généralement, ne faites pas confiance à un logiciel de cryptage dont le code source n'est

pas disponible.

Pour encrypter vos fichiers et vos emails, je vous recommande PGP.

Pour encrypter vos disques, utilisez E4M ou ScramDisk.

Les algorithmes asymétriques

Les algorithmes que nous venons de voir sont dits symétriques, car on utilise la même

clé C pour encrypter et décrypter.

Il existe des algorithmes asymétriques : la clé de décryptage est différente de la clé

d'encryptage. On les appelle aussi algorithmes à clé publique.

Il est impossible de trouver D (la clé de décryptage) à partir de E (la clé d'encryptage).

A quoi ça peut bien servir ?

Imaginons qu'Alice veuille envoyer un message à Bob. Elle ne dispose d'aucun moyen de

communication sûr avec Bob (cela veut dire que n'importe qui peut écouter leurs

messages).

Le mieux que puisse faire Alice, c'est encrypter le message de telle sorte que seul Bob

puisse le décrypter.

Elle peut utiliser un algorithme symétrique (comme celui qui utilise C ci dessus). Dans ce

cas, elle encrypte le message avec la clé C et l'envoie à Bob.

4

Mais Bob doit aussi connaître la clé C si il veut décrypter le message.

Alice doit donc aussi transmettre C à Bob.

Mais comment faire puisque tout le monde peut épier leurs communications et donc

connaître aussi C ?

5

La solution serait d'utiliser un algorithme assymétrique: Bob créé ses deux clés E et D.

Il envoie sa clé E à Alice et garde sa clé D bien à l'abris.

6

6

7

7

8

8

9

9

10

10

11

11

12

12

1

/

12

100%

![Atelier Centre Galois - 2015 [Mode de compatibilité]](http://s1.studylibfr.com/store/data/001167298_1-0fdb786587aab6d5e524bdae4431a96c-300x300.png)