Les réseaux privés virtuels (Virtual Privacy Network) installent

\section{Qu’est-ce qu’un VPN}

Les réseaux privés virtuels (Virtual Privacy Network) installent une connexion virtuelle

sécurisée entre un point source et une destination. Le développement de l’Internet et des

processus d’interception de paquets (comme le sniffing qui permet d’écouter une ligne

par laquelle transitent des paquets de données pour récupérer à la volée et illégalement

des paquets au contenu sensible) peut inciter à employer un processus de transfert de

données à la fois sécurisée et fiable.

Le principe de tunneling connecte deux entitées isolées par une méthode de chiffrement

de paquets. Plus particulièrement le tunneling IP connecte deux sites totalement isolés du

reste d’un réseau par une méthode de chiffrement des paquets IP, par opposition à une

connexion IP classique qui transmet ses paquets IP en clair. Avec les VPN IP, le trafic

d’un utilisateur est alors véhiculé au sein d’un tunnel IP garantissant l’étanchéité du flux.

Un des principaux intérêts des VPN est leur moindre coût de conception et de réalisation.

Les VPN assurent la sécurité et le cryptage de l’échange des données entre des sites

distants, pour que par exemple les télétravailleurs et les nomades d’une entreprise

puissent avoir accès aux ressources de l’entreprise en toute sécurité et confidentialité.

Ils peuvent également être utilisés sur l’intranet d’une entreprise pour l’échange de

données confidentielles et ceci afin que les paquets sniffés par une personne indésirable

soient difficilement interprétables.

Lors de l’échange de données tout se passe comme si la connexion s’effectuait en dehors

de l’internet. On pourrait alors penser que l’utilisation des VPN est indépendante de

l’Internet. Or l’Internet ne garantissant pas une qualité de service et donc un débit

constant des données, on se doit de tenir compte de la toile : la qualité de service de

l’Internet est un challenge actuellement à l’origine de nombreuses recherches dans le

domaine des réseaux.

La technique du tunneling fait appel à une encapsulation des données. Cette technique

s’assimile à une technique de multiplexage d’informations de plusieurs canaux vers un

même canal. Ainsi les données à transmettre peuvent appartenir à un autre protocole que

l’IP. Dans une telle situation, le protocole de tunneling encapsule les données, affecte une

en-tête et si c’est nécessaire applique une fragmentation de paquets. Ce traitement permet

alors d’envisager la transmission de données sur un même flux qui si on le souhaite

pourra être chiffré. On en déduit que le tunneling correspond à l’ensemble des processus

d’encapsulation, de chiffrement , de transmission et de désencapsulation.

\section{Avant les VPN}

Avant les VPN, on ne disposait que de deux solutions pour interconnecter deux réseaux

distants. On pouvait soit faire communiquer les deux réseaux par une ligne spécialisée

proposant ainsi un WAN soit faire communiquer les deux sites par le RTC.

\subsection{Le protocole X25}

Le protocole X25 établit une connexion à travers un réseau virtuel entre un Equipement

Terminal de Traitement des Données et un Equipement Terminal de Circuit de Données.

Ce protocole a été adopté en septembre 1976 par le Comité Consultatif International

Téléphonique et Télégraphique.

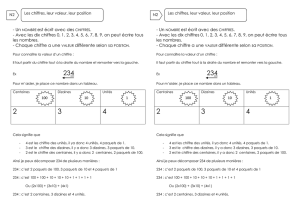

Le terme X25 désigne le niveau 3 du modèle OSI où les paquets sont transportés entre les

champs d’information des trames LAPB.

Le protocole LAPB est le protocole de niveau 2 qui transporte les paquets X25. Une

trame LAPB dispose du format standard suivant :

Flag: Toujours 0x7E

Champ adresse : Ce champ est réservé à plusieurs utilisations. Il sert à séparer les commandes

des réponses et peut seulement prendre les valeur 0x01 et 0x03. 01 désigne une commande de

l'ETTD à l'ETCD et 03 contient une réponse de l'ETCD à l'ETTD.

Champ de contrôle: Ce champ identifie le type de trame. Il inclut également la séquence de

nombre, les fonctions de contrôles et le traquage des erreurs en fonction du type de trame.

FCS: Frame Check Sequence.

Types de trame:

Trames de supervision:

RR : Prêt à recevoir.

REJ : Demande de retransmission.

RNR : Pas prêt à recevoir.

Trames non séquentielles:

DISC : Demande de déconnexion.

UA : Trame d'acquitement.

DM : Réponse à DISC, mode déconnexion.

FRMR: Rejet de trame.

SABM: Mode asynchrone, pas de maître et d'esclave.

Trame d'information:

INFO

La structure du paquet de données X25 est la suivante:

P(R) : Nombre des paquets reçus.

P(S) : Nombre de paquets envoyés.

M : Seulement dans les paquets de données. Ce champ indique, lorsqu'il est à 1, que le paquet

fait partie d'un ensemble de paquets à traiter comme un tout.

\subsection{Le Frame Relay}

Le Frame Relay est une évolution de la commutation par paquets X25 qui connecte

deux entitées par une liaision virtuelle soit permanente (Permanent Virtual Circuit) soit à

la demande (Switched Virtual Circuit).

Les limitations de bande passante et de débit de X25 ainsi que les problèmes de coûts

élevés et de robustesse des lignes louées avaient pour effet de limiter les communications

des entreprises. De ce fait, les réseaux Frame Relay sont devenus rapidement des

composants clés des réseaux de longue distance, proposant des fonctionnalités mieux

adaptées à l’interconnexion des réseaux.

Les paquets de données en Frame Relay sont transmis par trame. Ces trames comporte

chacun un fanion qui a pour valeur 0x7E : 01111110. Pour s’assurer que l’on ne détecte

pas par hasard ce fanion dans les données, on insère un zéro tous les cinq 1 à l’émission

et on supprime le 0 suivant cinq 1 à la réception. Cette technique est pénalisante car elle

introduit une irrégularité dans le débit utile.

Le Frame Relay, si la situation se présente, opère des segmentations et réassemblage.

Ainsi si le réseau reçoit une unité dépassant son Maximum Transfert Unit, il la segmente

et la réassemble en sortie après l’avoir encapsulée dans une trame Frame Relay.

Lorsqu’il y a perte d’un fragment alors c’est l’ensemble des paquets issus de la

segmentation qui est rejeté.

En terme de débit, le Frame Relay offre un débit allant de 2Mbits/s à 45 Mbits/s et

dispose de temps de réponse très faibles. Cette technologie était alors bien adapté aux

forts trafics aléatoires et d’interconnexion de réseaux locaux.

Par son manque de qualité de service, les recherches sur de nouveaux VPN dotés d’une

QoS irréprochable ont donné lieu à la technologie MPLS actuellement utilisée dans le

nouveau service Equant IP VPN de Transpac.

\chapter{La technologie MPLS}

La technologie MPLS (MultiProtocol Label Switching) permet de répondre aux

problèmes de qualité de service et de gestion de la bande passante dans le domaine des

réseaux. Le MPLS propose des solutions liées à la scalabilité, c'est-à-dire une adaptation

liée à l’échelle du réseau, et au routage, basé sur la QoS et ses mesures).

L’usage du MPLS est actuellement suscité par le besoin grandissant des applications en

terme de bande passante et de sécurité de service au sein des backbones. Le multimédia,

la voix sur IP, la vidéoconférence sont d’usage de plus en plus courant sur l’internet

autant pour le particulier que le professionnel. Il va de soit que ce genre d’applicatif

requiert un débit en bande passante bien plus important qu’il y a quelques années. Ces

nouveaux services ont entraîné une transformation de l’infrastructure de l’internet des

réseaux qui passent ainsi d’une communication par paquets en une communication par

cellules. Ce souci de débit est une quête de l’avenir des transmissions de médiations.

Actuellement l’umts reconnu comme indispensable pour transformer les flux GSM-

DATA en flux au débit plus que suffisant pour permettre l’échange de données

multimédias.

Le volume des débits augmentant, le souci de qualité de service est décuplé. Le souci de

transféré avec un débit constant des informations peut être nécessaire lorsqu’une

personne visionne un film en ligne ou alors est en vidéoconférence avec un autre

utilisateur. Il existe ainsi un autre challenge qui est celui du transport des données sur le

backbone en offrant différentes classes de services aux utilisateurs. Les classes de

services (CoS) et la qualité de service (QoS) doivent être pris en compte pour répondre

aux différents besoins de chaque utilisateur d’un réseau.

La technologie MPLS joue ainsi un rôle important en terme de routage, de

commutation, de passage de paquets pour répondre aux besoins de services des nouvelles

utilisations du réseau.

\section{Fonctionnement du MPLS}

Le MultiProtocol Label Switching normalisé par l’Internet Engineering Task Force,

assure les fonctions d’administration de flux de différents trafics (entre différentes

machines ou entre différentes applications), d’indépendance entre les couches 2 et 3 du

modèle ISO, d’interaction avec des protocoles de routage comme le RSVP et l’Open

Shortest Path First. Il supporte également les couches de niveau 2 des principaux réseaux

IP, ATM et Frame Relay.

\subsection{Généralités sur la transmission des données avec MPLS}

Avec le MPLS chaque paquet de données est encapsulé et transporté selon une étiquette

modifié pendant leur acheminement. Comme les étiquettes sont de longueur fixe et

insérés au tout début des paquets de données ou des cellules, il est possible de réaliser des

commutations haut débit en ne prélevant que les premières informations. La transmission

des données et donc des étiquettes s’effectue sur des chemins LSP (Label-Switched

Path). Les LSP constituent une série d’étiquettes permettant de déplacer les données

depuis la source vers la destination. Les chemins LSP sont établis en fonction du niveau

de propriété des données, de leur type. Les différentes étiquettes sont établie par un

protocole de distribution d’étiquette le LDP (Label Distribution Protocol), le protocole

RSVP ou dans certaines situations par les protocoles de routage comme BGP (Border

Gateway Protocol) ou OSPF.

Les étiquettes (ou labels) permettent ainsi d’identifier le chemin que le paquet doit

suivre. Lorsqu’ils sont examinés par un routeur, elles permettent de déterminer le saut à

effectuer pour acheminer les données vers leur destination.

Format générique d’un label MPLS :

\subsection{LSR et LER}

Il est possible de répartir les différentes entitées intervenant dans le MPLS en deux

catégories à savoir les Label Edge Routers et les Label Switching Routers. Les LER se

situent à l’extrémité d’un réseau d’accès ou du réseau MPLS. Ils permettent de faire

suivre le trafic sur le réseau MPLS après l’établissement des chemins LSP. Ils permettent

principalement d’attribuer et de supprimer les étiquettes sur les trafics d’entrées/sorties.

Les LSR sont les routeurs haut-débits au cœur du réseau MPLS. Ils participent à

l’établissement des LSP et évidemment au bon acheminement des données.

\section{Le MPLS au cœur des VPN}

REDIRE RAPIDEMENT POURQUOI MPLS CHOISI DE NOS JOURS POUR LES

VPN

\subsection{Architecture des VPN MPLS}

L’architecture des nouveaux VPN basés sur le MPLS utilise la structure en LSR, LER

c'est-à-dire une structure en gestion d’étiquette.

Si l’on observe l’architecture d’un réseau MPLS VPN, on y trouvera des routeurs au

cœur du réseau, des routeurs à l’extrémité du réseau et des routeurs installés chez les

clients.

Les routeurs P (Provider Router) sont les routeurs au cœur du réseau. Ils n’ont pas de

notion des VPN. Ils se comportent comme des routeurs LSR, participent à l’élaboration

du chemin des étiquettes et acheminent les données.

Les routeurs CE (Customer Edge Router) sont les routeurs installés chez le client.

Les routeurs PE (Provider Edge Router) savent à quel VPN appartient chaque routeur CE.

Ce sont des routeurs de type LER qui font suivre le trafic des routeurs CE sur le réseau

MPLS.

\subsection{Commutation des paquets}

1

/

5

100%