Détection des fraudes : Processus achats-ventes | Cours Pigier

Telechargé par

Béninwendé Emile Nana

GROUPE PIGIER 20/12/2011

ABIDJAN COURS

- 1 -

“U.P.

SUPPORT

RÉFÉRENCES

PROFESSEUR

C

S

55

DSSAC

2006

MABUDU

Thème : La détection des fraudes en entreprises : Processus achats - ventes

Durée :

LA DETECTION DES FRAUDES EN ENTREPRISES : PROCESSUS ACHATS - VENTES

ATTENTION : L’objectif de ce cours n’est pas de mettre à la disposition des étudiants les

techniques de fraude mais plutôt les outils de détection des fraudes.

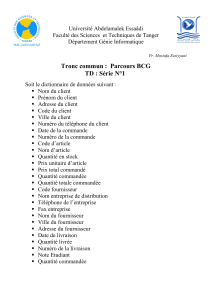

Nous avons privilégié une approche reposant sur l’analyse des principaux processus de

l’entreprise car il est plus facile par ce moyen de se représenter les fraudes. En fonction

de l’activité, certaines opérations seront plus ou moins complexes mais l’important est, à

notre avis, de visualiser le fonctionnement de l’entité avec du recul.

Toute entreprise ou organisation, qu’elle soit publique ou privée, fonctionne au

minimum avec les cinq processus élémentaires ci-dessous :

Achat/Fournisseurs

Vente/Clients

Caisse/Trésorerie

Immobilisation et Stocks

Paye

Certains processus seront accompagnés d’un logigramme simplifié afin de mettre en

évidence les principales étapes, ainsi que les documents et les fichiers couramment

utilisés. Une bonne connaissance de ces éléments est très utile, car ils permettent

d’identifier la « piste d’audit » et d’orienter les recherches des auditeurs. Après une

description des différents schémas de fraude, nous proposerons des recommandations,

à la fois pour l’entreprise et les auditeurs.

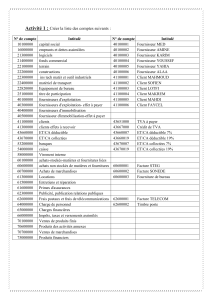

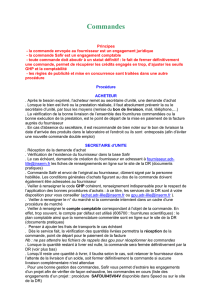

1) Processus d’achat

Ce processus décrit l’achat de biens et de services par l’organisation depuis la

commande jusqu’au paiement de la facture. Il est l’un des plus exposés à la fraude

puisqu’il concentre l’essentiel des mouvements de sorties d’argent de l’entité. Certes

d’autres processus font intervenir des paiements, notamment la paye et les

remboursements de frais, mais nous les étudierons ultérieurement en raison de leur

spécificité. Toutefois, les principes de détournements sont relativement similaires.

Bon de

commande

Bon de

réception

Facture

Chèques

virements

Commande

Stockage

Comptabilisation

Réception

Validation

Paiement

Fichier

Fournisseur

Fichier

stock

ENTREPRISE

FOURNISSEURS

GROUPE PIGIER 20/12/2011

ABIDJAN COURS

- 2 -

Le processus « achat » comporte en lui-même un certain nombre de règles

élémentaires de contrôle car chaque passage à une étape suivante nécessite une

validation, notamment :

- l’autorisation de la commande ;

- la vérification des quantités livrées avec la commande ;

- le rapprochement entre la facture et le bon de commande ;

- la signature du moyen de paiement par des responsables autorisés.

Il faut veiller, au début de l’examen du processus, à identifier ces étapes de

contrôle mais aussi à évaluer leur efficacité. Ainsi, comme nous le verrons par la suite, il

est nécessaire que les validations :

- soient effectuées par une personne indépendante ;

- correspondent à un contrôle prévu dans les procédures ;

- et que ce contrôle soit matérialisé, par quelque moyen que ce soit (tampon, signature,

informatique…).

Une fois le processus décrit, l’auditeur pourra chercher à vérifier si les schémas de

fraude « classiques » sont réalisables et éventuellement à rechercher des indices. En

matière d’achats, nous pouvons distinguer cinq schémas principaux que nous

étudierons successivement :

le fournisseur fictif ;

le paiement indirect ;

l’achat injustifié ;

la surfacturation ;

la falsification de moyens de paiements

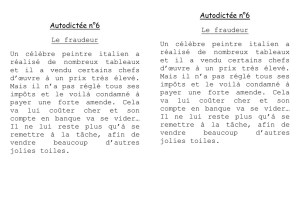

1.1- Le fournisseur fictif

Type : détournement d’actif monétaire

Le fraudeur crée un fournisseur fictif et utilise son compte pour faire établir un

règlement par l’organisation et le détournera. Ce schéma suppose trois étapes :

- la création d’un fournisseur fictif ;

- la création d’une facture fictive ;

- le détournement du paiement.

1.1.1-La création d’un fournisseur fictif

Dans le cas le plus simple, l’entreprise ne dispose ni d’une liste, ni d’un fichier

recensant les fournisseurs avec lesquels il est autorisé de traiter. Les commandes sont

souvent manuelles et ne donnent donc pas lieu à une saisie dans le système

informatique. Lorsque la facture est reçue, le service comptable vérifie la liasse (bon de

commande, facture) puis comptabilise la facture. Si le fournisseur est inconnu, il est

alors crée en comptabilité sans justificatifs ou pire affecté à un compte « divers ».

Demande

GROUPE PIGIER 20/12/2011

ABIDJAN COURS

- 3 -

Lorsque l’entreprise utilise un fichier pour les commandes, le fraudeur doit au

préalable faire agréer le fournisseur, mais tout dépendra du degré de rigueur dans les

procédures de référencement. Par exemple, l’ajout d’un fournisseur fictif sera facilité si

aucun justificatif n’est exigé ou si les informations ne sont pas vérifiées. Une autre

possibilité est de créer soi-même le fournisseur si l’on dispose des droits d’accès à la

base.

Enfin dans une solution intermédiaire, le fraudeur peut modifier l’adresse et les

coordonnées bancaires d’un fournisseur existant, en prenant pour cible une entreprise

qui n’est plus utilisée depuis longtemps et qui n’a pas été retirée du fichier. Les

fraudeurs vont parfois plus loin en créant une ou plusieurs sociétés sous couvert d’un

gérant prête-nom. Dès lors, le référencement du fournisseur dans la base est facilité

puisque tous les documents officiels sont disponibles.

1.1.2-La création d’une facture fictive

Une fois le fournisseur créé, le fraudeur doit intégrer des factures fictives dans le circuit

de paiement. D’un point de vue technique, la création d’une fausse facture pose peu de

problèmes actuellement avec les moyens modernes de traitement de texte et de

numérisation. Selon les organisations, les factures vont être comptabilisées dès leur

arrivée ou après l’accord d’un responsable (bon à payer). La première solution est la plus

sécuritaire car elle garde une trace de la transaction, en particulier si une demande

d’avoir doit être faite.

La plupart des factures fictives utilisées pour les détournements correspondent à des

prestations de service. En effet, dans le cas d’un achat de biens ou de marchandises, les

procédures de contrôle sont pus difficiles à contourner puisqu’il faudra présenter un

bon de commande et un bon de réception, souvent contrôlés par d’autres personnes.

Cela implique de falsifier d’autres documents. Dans le cas des services, tout est

beaucoup plus simple car :

- les bons de commande sont souvent inexistants ou peu formalisés (fax…) ;

- le contrat est rarement exigé et examiné par le service payeur ;

- les libellés des factures sont souvent évasifs ;

- le contrôle de la réalisation des prestations et difficilement véritable après coup.

Dans la plupart des cas, le fraudeur a un positionnement hiérarchique qui lui permet

de valider les factures. Le rôle de la facture fictive n’est que de donner l’illusion au

service qui émettra le paiement que toute est en ordre mais ces factures peuvent attirer

l’attention d’un auditeur ou d’un manager vigilant. En effet, elles comportent souvent

une adresse anormale ou manquent de détails (ex : n°fax, désignation des prestations,

n° de facture). Il faut donc toujours garder un regard critique sur les justificatifs d’un

paiement et ne pas hésiter à poser des questions.

1.1.3-Le détournement du paiement

A ce stade, les étapes de contrôle ne se résument plus qu’à du formalisme. La facture est

payée, si elle porte le visa du responsable attestant de sa validation. Le signataire du

chèque vérifie que le montant et le bénéficiaire sont bien ceux indiqués sur la facture.

Le chèque sera récupéré par le fraudeur à l’adresse du fournisseur fictif (parfois cette

dernière est la même que celle du fraudeur, ce qui va plus vite). Il faut signaler que dans

beaucoup d’entreprises, on ne présente que la facture pour justifier le paiement, sans

GROUPE PIGIER 20/12/2011

ABIDJAN COURS

- 4 -

exiger l’ensemble de la liasse (bon de commande ou contrat, réception, facture). Ce

système facilite bien entendu le travail des fraudeurs.

Pour un virement, le mécanisme est le même puisque le fraudeur aura pris soin

d’indiquer des coordonnées bancaires valides dans le fichier fournisseurs. Le même

circuit peut ensuite être réutilisé plusieurs fois par le fraudeur, et cela d’autant plus que

la répétition de factures à ce fournisseur fictif donne une apparence de régularité et

éveillera de moins en moins les soupçons.

Comme nous le verrons par la suite avec les falsifications de moyens de paiement,

la participation d’un complice pour récupérer les chèques ou les virements peut être

nécessaire. Celui-ci reversera sa part au fraudeur un moyen détourné (salaire fictif,

commission, avantages en nature ou paiement direct en espèces).

Les mesures de protection contre ce type de fraude consistent essentiellement en la

mise ne place de procédures rigoureuses de sélection des fournisseurs et de paiement

des factures. On vérifiera qu’elles sont correctement appliquées grâce à quelques tests

sur les fichiers, par exemple :

- l’analyse des écarts entre le fichier des fournisseurs et le grand-livre (pour détecter si

on a payé un fournisseur non référencé) ;

- l’extraction des adresses anormales (fournisseur fictif).

L’ampleur des transactions passées sur les comptes fournisseurs rend la détection de

ces fraudes difficile si l’entreprise n’est pas en mesure d’analyser ces fichiers. De plus,

les méthodes traditionnelles d’audit peuvent s’avérer inefficaces si elles ne sont pas

correctement utilisées. En effet, les auditeurs cherchent essentiellement à justifier les

soldes des comptes, puisque ce sont eux qui apparaissent au bilan, et ne s’intéressent

pas assez aux mouvements. Ainsi une facture fictive, payée dans l’année, ne sera pas

sélectionnée pour vérification car elle n’entre pas dans la composition du solde. Cela est

particulièrement vrai si les auditeurs se font remettre pour travailler une balance des

comptes « non lettrés » où n’apparaissent pas les fournisseurs à zéro.

Par contre, l’utilisation des confirmations directes est indispensable pour détecter des

fraudes, à condition toutefois :

- de sélectionner un échantillon où se trouve le fournisseur fictif ;

- de contrôler les mouvements et non les factures restant dues.

Nous rappelons que cette méthode, également appelée circularisation, consiste à

demander par écrit à un tiers qu’il nous donne la positon de son compte afin de la

comparer avec celle de l’entreprise. Cela permet de valider un poste avec une force

probante élevée, puisque l’information provient de l’extérieur. On peut ainsi repérer des

écarts entre les deux comptabilités. Ces tests sont réalisés par les commissaires aux

comptes chaque année mais elle est souvent mal perçue par les dirigeants. Nous

pensons qu’ils l’accepteraient peut-être plus s’ils avaient connaissance de son efficacité

dans la détection des fraudes.

GROUPE PIGIER 20/12/2011

ABIDJAN COURS

- 5 -

1.2- Le paiement indirect

Type : détournement d’actif monétaire

Le paiement indirect consiste à détourner un règlement établi régulièrement à un

fournisseur réel mais pour une facture déjà réglée. En effet, le fraudeur ne peut pas

détourner directement le paiement d’une facture normalement due car le fournisseur ne

manquerait pas de réagir s’il ne reçoit pas son règlement. D’ailleurs, il exerce ainsi sans

le savoir un contrôle externe bien utile. Dans cette méthode, le fraudeur fait en sorte que

l’entreprise paye deux fois la même facture, sur la base d’une copie par exemple. Pour

récupérer le chèque, il réclame le paiement erroné au fournisseur en prétextant une

erreur. Celui-ci le retourne à l’entreprise et le fraudeur n’a alors plus qu’à l’intercepter.

Ce dernier aura pris la précaution de conseiller au fournisseur de lui renvoyer

directement le paiement pour plus de rapidité. Dans d’autres cas, le chèque peut être

intercepté avant son envoi au fournisseur et ainsi détourné plus facilement.

Les variantes dépendent des procédures de l’entité et de la fonction du fraudeur.

Si le règlement est édité automatiquement (lettres chèques) à partir d’une base

informatique, il faudra intervenir plus en amont pour intégrer la facture en double dans

le circuit de validation jusqu’à la comptabilisation, et intervenir pour annuler l’écriture

ou saisir un avoir. Le schéma est plus simple dans une petite entreprise si les chèques

sont préparés manuellement. La position la plus privilégiée est celle de comptable.

Contrairement à ce que pensent beaucoup de dirigeants, les paiements en double

arrivent fréquemment dans les entreprises, même sans intention frauduleuse. Ils sont

plus difficiles à détecter qu’il n’y paraît, ce qui explique qu’ils passent au travers des

contrôles. Certains logiciels permettent toutefois d’alerter l’utilisateur lorsqu’il détecte

des factures en double (même montant, mêmes références). Cette méthode de fraude

amène plusieurs recommandations :

- être attentif aux doubles de factures. Très souvent, les fournisseurs adressent

plusieurs exemplaires identiques d’une facture, ces copies doivent être détruites ou

clairement identifiées (par exemple un tampon « copie ») dès leur arrivée ;

- ne payer que sur des originaux avec des justificatifs ;

- étudier s’il est possible de passer plusieurs fois une même commande et quels sont

les moyens de détection ;

- identifier de façon claire les factures qui ont déjà été payées (ex : tampon « payé » et

référence du chèque) pour éviter qu’elles ne soient réutilisées.

1.3- L’achat injustifié

Type : détournement de bien

Le fraudeur fait réaliser des achats pour son bénéfice personnel, ce qui peut aller des

fournitures de bureau jusqu’à l’alimentation en stock d’un magasin concurrent lui

appartenant. On distingue deux possibilités :

- l’achat est réalisé personnellement puis la facture est falsifiée pour modifier le nom

du client et la faire payer par l’entreprise ;

- le fraudeur utilise le circuit normal de commande de l’entreprise mais récupère les

biens. Par exemple, en changeant l’adresse de livraison ou avec un livreur complice.

La facture peut ici rester intacte.

Avec des prestations de services, le schéma est plus simple à réaliser puisqu’il y a

moins de documentation à falsifier et que les processus d’achat sont différents : absence

6

6

7

7

8

8

9

9

10

10

11

11

12

12

13

13

14

14

15

15

16

16

17

17

1

/

17

100%